Célébration de la Journée mondiale du mot de passe : astuces et tendances en matière de mots de passe pour protéger vos identifiants

Les comptes numériques se sont imposés dans presque tous les aspects de notre vie. Chaque année, la Journée mondiale du mot de passe nous rappelle l'importance de la cybersécurité et des bonnes pratiques en matière d'hygiène des mots de passe pour protéger nos identités, nos finances, nos fichiers et nos appareils. Alors que nous nous préparons à célébrer une autre Journée mondiale du mot de passe le 2 mai, prenons un moment pour nous pencher sur l'histoire de cette célébration et sur certaines tendances importantes en matière de mots de passe, y compris le passage aux clés d'identification et à l'authentification sans mot de passe.

Un bref aperçu de la Journée mondiale du mot de passe

L'utilisation des mots de passe peut être retracée jusqu'aux origines de la parole orale. Les organisations militaires, les sociétés secrètes et les agences gouvernementales utilisent des mots de passe depuis des siècles. Avec le développement des ordinateurs et d'Internet à la fin du 20e siècle, nous avons soudainement commencé à utiliser au quotidien des dizaines de mots de passe en ligne.

- À quoi renvoie la Journée mondiale du mot de passe ?

La Journée mondiale du mot de passe est une célébration annuelle instituée par Intel pour nous rappeler l'importance des mots de passe et mettre en évidence la nécessité d'utiliser des mots de passe aléatoires, complexes et uniques. C'est l'occasion idéale de passer en revue nos habitudes en matière de mots de passe et de les modifier si nécessaire, en espérant que ce comportement se poursuivra tout au long de l'année.

Les méthodes d'authentification sans mot de passe, telles que les clés d'identification et les codes PIN, ont également gagné en popularité. Cela a conduit certaines organisations de cybersécurité à faire de la Journée mondiale sans mot de passe (23 juin) un événement tout aussi important que la Journée mondiale du mot de passe (2 mai), et à les célébrer simultanément.

Les clés d'identification constituent une méthode de connexion plus rapide et plus sécurisée. Découvrez leur fonctionnement et les problèmes liés aux mots de passe qu'elles résolvent.

- Inspiration tirée d'un livre

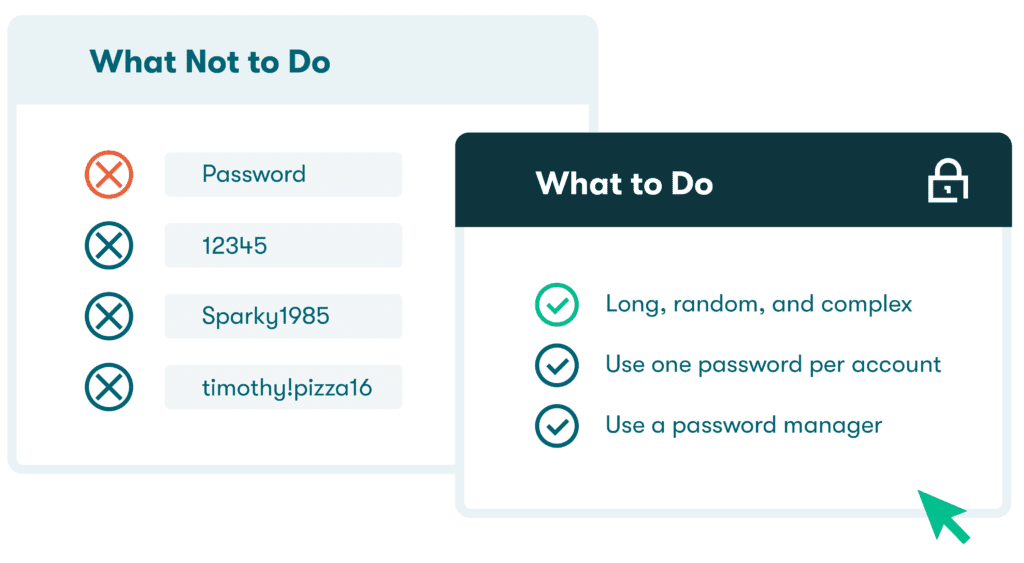

Le mérite de la Journée mondiale du mot de passe revient en grande partie à Mark Burnett, qui a publié en 2005 son guide définitif, Perfect Passwords. Il y mettait en garde les lecteurs contre les erreurs de mot de passe les plus courantes, comme l'utilisation du nom d'un membre de la famille ou d'un animal de compagnie, et y a inclus sa liste des 500 pires mots de passe de tous les temps. Selon Burnett, « Lorsqu'il s'agit de mots de passe, nous ne sommes tout simplement pas très intelligents ». Près de deux décennies plus tard, le problème des mots de passe faibles persiste.

- Quand se célèbre la Journée mondiale du mot de passe ?

Le premier jeudi du mois de mai est dédié à la Journée mondiale du mot de passe à l'échelle internationale. En 2005, lorsque Burnett a encouragé ses lecteurs à réserver un jour par an pour évaluer leurs identifiants, cela a peut-être semblé être une tâche ardue. Dix-huit ans plus tard, des outils tels que le score de sécurité de Dashlane automatisent ce processus en suivant en permanence vos mots de passe faibles, réutilisés et compromis pour vous.

Préoccupations en matière de sécurité pour les mots de passe

Les mots de passe et la gestion des mots de passe ont énormément évolué au fil des décennies. Faites honneur à l'héritage de la Journée mondiale du mot de passe en examinant ces défis permanents en matière de sécurité des mots de passe :

- Trop de mots de passe à gérer et à retenir

En moyenne, une personne est responsable de plus de deux cents mots de passe, et la moitié d'entre nous comptent sur la mémoire seule pour les suivre. Cela devient une préoccupation en matière de sécurité lorsque des mots de passe plus faibles sont utilisés, car ils sont plus faciles à mémoriser, et que le processus de stockage de dizaines de mots de passe devient ingérable.

- Réutilisation des mots de passe

Nos listes grandissantes de mots de passe ont également entraîné une augmentation de la réutilisation des mots de passe. Cette habitude courante met en danger plusieurs comptes : si un seul compte est compromis, vous devrez réinitialiser tous vos mots de passe individuellement. Il est donc judicieux que chaque identifiant soit unique. La réutilisation des mots de passe nous rend également plus vulnérables aux tactiques de piratage courantes qui s'appuient sur des mots de passe faibles ou réutilisés, car ils sont plus faciles à décoder.

- Partage non sécurisé des mots de passe

Partager des mots de passe avec vos amis et les membres de votre famille pour des choses telles que des comptes de vente en ligne et des services de streaming est également une habitude courante. Tout comme pour la réutilisation des mots de passe, votre exposition augmente si un cybercrime impacte ces contacts de confiance. Les notes sur papier et les e-mails ne sont pas un moyen sécurisé de partager des mots de passe, et les outils de partage en ligne ne chiffrent pas toujours les données pour protéger les informations contre les pirates informatiques.

Le partage non sécurisé de mots de passe peut également constituer un risque pour la sécurité des entreprises. Par exemple, lorsque les employés de Foodcorp ont dû envoyer des mots de passe par e-mail et échanger des feuilles de calcul pour accéder aux demandes de subventions, ils se sont tournés vers Dashlane pour obtenir de l'aide.

La fonctionnalité de partage de mots de passe de Dashlane peut être utilisée pour partager des mots de passe et d'autres informations en toute sécurité. Toutes les données sont chiffrées et les mots de passe saisis automatiquement en toute sécurité pour préserver la confidentialité des données.

- Les cybercriminels et les failles de données

Des mots de passe faibles, réutilisés et partagés de manière non sécurisée mettent vos données privées en danger. Les pirates profitent de ces vulnérabilités de sécurité en utilisant une variété de tactiques qui comprennent :

- Le phishing. Un cybercriminel se fait passer pour une source fiable, généralement par le biais d'un e-mail ou d'une page Web, afin d'inciter le destinataire à lui fournir des informations confidentielles telles que des mots de passe et des numéros de compte. Pour limiter l'impact des attaques de phishing, évitez de cliquer sur les liens hypertextes intégrés et vérifiez toujours plusieurs fois que l'adresse e-mail de l'expéditeur correspond à l'URL de l'entreprise.

- Le credential stuffing. Si vous avez déjà oublié un mot de passe et avez essayé de faire correspondre plusieurs noms d'utilisateur et mots de passe en espérant que vous finiriez éventuellement par deviner le bon, alors vous comprenez le principe de base derrière les attaques de credential stuffing. Les pirates augmentent souvent leurs chances en achetant des identifiants volés, puis en utilisant l'automatisation pour tenter d'accéder à plusieurs comptes.

- Les attaques par force brute. Cette tactique utilise également les essais et les erreurs pour obtenir un accès non autorisé à un compte. Contrairement au credential stuffing, lors d'une attaque par force brute, les pirates informatiques utilisent des algorithmes, des générateurs de mots de passe et l'automatisation pour parcourir les noms d'utilisateur et les mots de passe. Les mots de passe longs et complexes sont beaucoup moins prévisibles et constituent une ligne de défense solide.

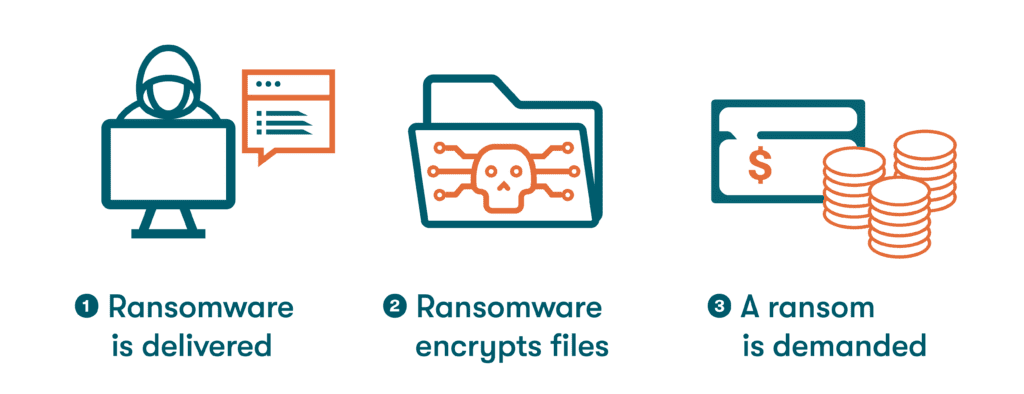

- Les attaques par ransomware. Les attaques par ransomware utilisent des souches de logiciels malveillants très dangereuses pour rendre les fichiers ou les appareils inutilisables jusqu'à ce qu'une rançon soit payée, généralement en utilisant de la crypto-monnaie ou les virements par carte bancaire. Les comptes d'organisation sont souvent la cible d'attaques par ransomware, ce qui peut entraîner des conséquences financières et de réputation très graves. Bien que le logiciel soit assez sophistiqué, les cybercriminels s'appuient toujours sur des stratégies courantes telles que le phishing.

Les tendances en matière de mots de passe à surveiller

Les défis de la technologie informatique et de la sécurité ne cessent d'évoluer. La Journée mondiale du mot de passe est le moment idéal pour mettre à jour son savoir-faire en matière de mots de passe et évaluer certaines des dernières tendances et avancées dans ce domaine :

- Les clés d'identification et l'authentification sans mot de passe

La reconnaissance biométrique est l'une des nombreuses approches de l'authentification sans mot de passe. L'idée est de remplacer tous les mots de passe traditionnels (et par défaut, leur valeur pour les pirates qui scrutent le dark Web) par des méthodes qui n'exigent pas la saisie des identifiants par les utilisateurs. Les clés d'identification qui utilisent la cryptographie des clés publiques pour vérifier votre identité via votre appareil mobile font partie des méthodes sécurisées d'authentification sans mot de passe, développées par Apple et Google et prises en charge par Dashlane. Contrairement aux mots de passe, les clés d'identification ne peuvent pas être devinées ou réutilisées et ne sont stockées que sur votre appareil.

- Authentification multifacteur

La double authentification (2FA) utilise un deuxième identifiant, comme une notification push envoyée via une application ou un SMS, pour confirmer votre identité. Cela peut prolonger de quelques secondes votre temps de connexion, mais empêche presque totalement des intrus d'accéder à vos comptes sans avoir votre appareil en leur possession. L'authentification multifacteur (MFA) utilise deux ou plusieurs identifiants, parfois des facteurs biométriques tels que les empreintes digitales ou la reconnaissance faciale.

- Les clés de sécurité

Les clés de sécurité vont encore plus loin que la double authentification, en utilisant des clés physiques plutôt que des codes transmis comme deuxième identifiant. Les clés de sécurité peuvent être intégrées à un appareil ou branchées à un port USB. Lorsque vous vous connectez à votre compte, vous êtes invité à toucher ou à appuyer sur la clé de sécurité, ce qui empêche toute personne d'accéder à votre compte sans la clé physique.

- L'authentification unique pour se connecter

L'authentification unique (SSO) vous autorise à vous connecter à plusieurs comptes après avoir vérifié votre identité une seule fois avec le fournisseur de SSO. La SSO vous fait gagner du temps et améliore votre sécurité en minimisant la réutilisation des mots de passe qui expose plusieurs comptes en cas de faille de données. La SSO améliore également l'efficacité des équipes informatiques en simplifiant l'authentification et en réduisant les cycles de création-oubli-réinitialisation chez les employés.

- La reconnaissance biométrique

Les nouvelles technologies pour les ordinateurs et les appareils permettent d'utiliser des fonctionnalités biométriques telles que la reconnaissance faciale, les empreintes digitales ou la voix comme outils d'authentification. La commodité et la portabilité de la reconnaissance biométrique garantissent qu'elle continuera à être acceptée, bien qu'elle soit encore loin d'être infaillible.

- Les générateurs de mots de passe

Les initiateurs de la Journée mondiale du mot de passe ont reconnu la valeur des mots de passe longs, complexes et uniques, même avant qu'il n'y ait des outils disponibles pour les créer en toute simplicité. La meilleure façon de créer des mots de passe forts de manière régulière est d'utiliser la fonctionnalité Générateur de mots de passe d'un gestionnaire de mots de passe et de les enregistrer dans le gestionnaire de mots de passe afin de ne pas avoir à les noter ou à les mémoriser.

- Les gestionnaires de mots de passe

Un gestionnaire de mots de passe protège tous vos comptes importants en chiffrant les mots de passe et les informations du compte, en stockant vos données dans un coffre-fort sécurisé et en activant la double authentification pour une couche de sécurité supplémentaire. Les fonctionnalités de génération automatique des mots de passe et la saisie automatique améliorent la sécurité et la commodité en éliminant la nécessité de créer et de mémoriser un mot de passe fort pour chaque compte.

Les 8 bonnes pratiques en matière de sécurité des mots de passe

La technologie des mots de passe, les menaces et les bonnes pratiques n'ont cessé d'évoluer depuis que la première Journée mondiale du mot de passe a été célébrée il y a plus de dix ans, mais certaines choses sont restées les mêmes. Le fait de suivre ces conseils intemporels améliorera votre score de sécurité en ligne :

- Rendez chaque mot de passe unique : il est important d'avoir un mot de passe unique pour chaque compte, car cela limite votre exposition en cas de faille de données. Utilisez un générateur de mots de passe pour vous assurer que vos nouveaux mots de passe ne ressemblent à aucun de vos anciens mots de passe.

- Utilisez plus de caractères : bien qu'il n'y ait pas de règle définie pour la longueur des mots de passe, augmenter le nombre de caractères de 8 à 12 augmente le nombre de combinaisons possibles de 200 milliards à 95 quadrillions, ce qui rend votre mot de passe beaucoup plus difficile à décoder pour les pirates.

- Enregistrez les mots de passe en toute sécurité : les feuilles de calcul et les carnets ne sont pas des méthodes de stockage de mots de passe sécurisées, et de nombreux gestionnaires de mots de passe intégrés au navigateur créent une liste non chiffrée de vos mots de passe qui sont vulnérables lors d'une faille. La meilleure façon d'enregistrer des mots de passe est d'utiliser un gestionnaire de mots de passe pour les stocker sur un serveur cloud sécurisé.

- Changez les mots de passe uniquement en cas de besoin : les modifications de mots de passe ont peu de valeur lorsque vous remplacez des mots de passe forts par des mots de passe plus faibles ou apportez des modifications mineures qui peuvent être facilement déchiffrées par les pirates. Ne réinitialisez vos mots de passe que si vous découvrez des programmes malveillants, si vous avez été impacté par une faille de données ou avez partagé votre mot de passe de manière non sécurisée.

- Faites une analyse de vos mots de passe : il peut être difficile d'améliorer la sécurité de vos mots de passe si vous ne savez pas où vous en êtes. Le gestionnaire de mots de passe Dashlane fournit un score de sécurité intuitif qui vous donne un aperçu direct de la santé de vos mots de passe en suivant vos mots de passe faibles, réutilisés et compromis.

- Méfiez-vous des attaques de phishing : un des objectifs principaux des attaques de phishing est de vous persuader de partager vos mots de passe et d'autres données personnelles. Gardez un œil sur les signes révélateurs des e-mails et des sites Web de phishing, qui comprennent des fautes d'orthographe, une mauvaise grammaire et des URL incorrectes qui ne correspondent pas au site Web de l'entreprise. Mais sachez également que ces signes ne sont pas toujours présents : les tactiques de phishing et d'ingénierie sociale sont de plus en plus avancées. Heureusement, les alertes de phishing en temps réel peuvent vous aider à identifier certaines de ces menaces.

- Utilisez un logiciel antivirus : un logiciel antivirus et un logiciel anti-malware scannent votre appareil en permanence pour détecter, mettre en quarantaine et supprimer des fichiers malveillants tels que les logiciels espions qui peuvent être utilisés par des acteurs malveillants pour voler vos mots de passe et d'autres informations privées.

- Utilisez la surveillance du dark Web : vous ne réaliserez peut-être pas toujours que votre mot de passe a été compromis. Dashlane utilise la surveillance du Dark Web pour analyser les recoins cachés d'Internet à la recherche de vos données personnelles et de vos identifiants, et vous informe des prochaines étapes recommandées en cas de détection de ces derniers.

Célébration de la Journée mondiale du mot de passe à la manière de Dashlane

Chaque année, la Journée mondiale du mot de passe nous rappelle l'importance d'avoir des identifiants sécurisés lorsque nous naviguons sur des dizaines de comptes et essayons de sécuriser au maximum nos informations et nos appareils. Dashlane génère des mots de passe de façon intuitive et propose des coffres chiffrés pour les stocker et les partager, garantissant ainsi la sécurité de vos identifiants. Des fonctionnalités supplémentaires comme les scores de sécurité, la double authentification (2FA), le VPN, les alertes de phishing et la surveillance du dark Web complètent cette solution de cybersécurité. Il existe une raison pour laquelle plus de 19 millions d'individus et plus de 23 000 organisations font confiance à Dashlane.

Les mots de passe ont fait du chemin depuis la première Journée mondiale du mot de passe, et ils ne cessent d'évoluer à mesure que la technologie s'améliore et que les techniques de piratage deviennent de plus en plus avancées. En savoir plus sur l'histoire des mots de passe et comment ils nous ont protégés depuis l'antiquité.

Inscrivez-vous pour connaître toute l'actualité de Dashlane