Qu’est-ce que le credential stuffing et comment cela peut-il vous impacter ?

Le credential stuffing est une tactique de piratage dangereuse qui tire parti des identifiants de compte volés et de l'automatisation croissante pour commettre systématiquement des cybercrimes. L'actualité récente nous avertit du danger de ces attaques, mais une sensibilisation accrue et certaines bonnes pratiques éclairées peuvent réduire leur impact. Qu'est-ce que le credential stuffing et quels outils sont disponibles pour prévenir et détecter de telles attaques ?

Le credential stuffing, qu'est-ce que c'est ?

Le credential stuffing est une tactique de piratage courante qui utilise de grands ensembles de noms d'utilisateurs et de mots de passe volés aux côtés d'outils logiciels automatisés pour obtenir un accès non autorisé à un compte. Les pirates saisissent méthodiquement des combinaisons dans l'espoir d'obtenir une correspondance avec un ou plusieurs comptes d'utilisateurs, et les mots de passe réutilisés multiplient leurs chances de succès. S'il vous est déjà arrivé d'oublier votre mot de passe et d'essayer d'insérer d'autres identifiants en espérant deviner la bonne combinaison, alors vous comprenez le principe de base du credential stuffing.

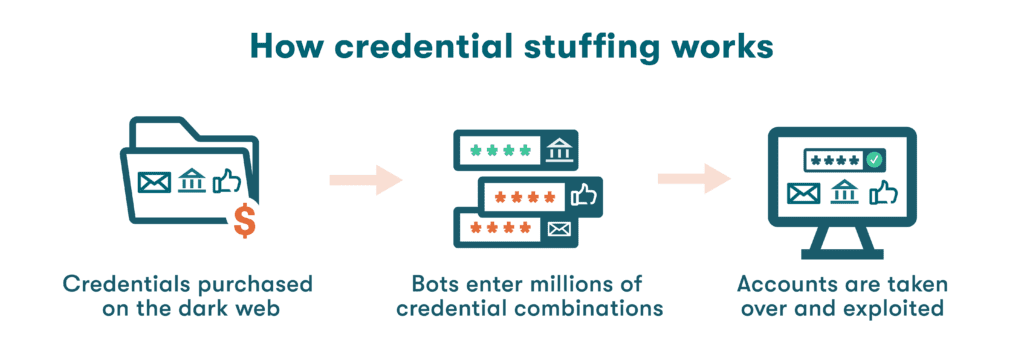

Comment fonctionne le credential stuffing ?

Qu'est-ce qu'une attaque par credential stuffing ? Le credential stuffing repose sur un ensemble d'actions très organisées et cohérentes qui peuvent aboutir à une faille de données, de l'espionnage industriel ou un vol d'identité.

- Tout commence par des mots de passe volés : malgré le stéréotype du pirate solitaire, une attaque par credential stuffing n'est généralement pas menée par la même personne ou le même groupe que celui qui a initialement volé les noms d'utilisateur et les mots de passe. Bien au contraire, une industrie souterraine a évolué autour de la vente et de l'achat d'identifiants sur le dark Web. La valeur marchande de ces identifiants volés varie, les comptes de vente au détail et financiers en ligne étant jugés très précieux.

- Les robots sont utilisés pour saisir des identifiants : le terme robot est employé pour décrire une application logicielle automatisée utilisée pour effectuer des tâches répétitives. Lors d'une attaque par credential stuffing, ces outils peuvent saisir des millions de combinaisons d'identifiants en un court laps de temps. Un botnet va encore plus loin dans cette approche, avec des robots malveillants installés sur plusieurs appareils connectés au réseau, qui travaillent ensemble.

- Les comptes sont détournés et exploités : moins de 4 % des attaques par credential stuffing réussissent, mais cela ne décourage pas les cybercriminels. Lorsqu'ils trouvent une correspondance, les dommages peuvent être infligés de plusieurs façons, y compris via des transactions financières non autorisées et le vol d'identité. Pour les entreprises, une compromission des identifiants peut entraîner une violation de la réglementation, notamment la Loi californienne sur la protection de la vie privée des consommateurs (CCPA) et le Règlement général sur la protection des données (RGPD), si les données des clients sont compromises pendant la faille.

Voulez-vous en savoir plus sur l'utilisation du gestionnaire de mots de passe Dashlane pour particulier ou pour entreprise ?

Découvrez nos forfaits pour gestionnaires de mots de passe pour particulier ou commencez avec un essai gratuit pour les entreprises.

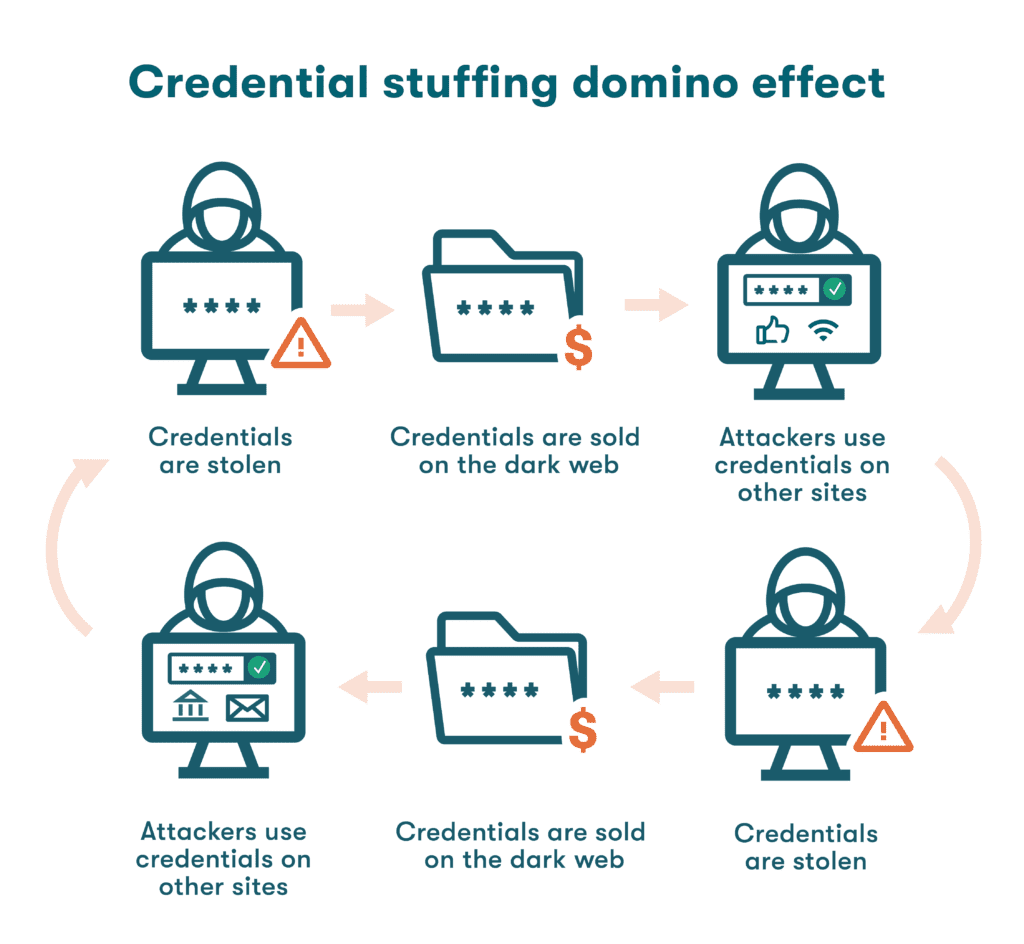

L'effet domino du credential stuffing

Lorsqu'un cybercriminel trouve une correspondance entre les identifiants volés et les comptes d'utilisateurs, il ne s'arrête pas là. Les pirates savent très bien que plus de 50 % des mots de passe sont réutilisés. Lorsque des identifiants volés peuvent être utilisés pour déverrouiller de nombreux comptes, cela crée un effet domino qui augmente l'ampleur et la gravité d'une unique faille de données.

Exemples d'attaques récentes par credential stuffing

L'actualité récente fournit de nombreux exemples d'attaques par credential stuffing ayant un impact sur des entreprises de renom. Ces attaques sont la preuve de l'existence d'outils de credential stuffing capables d'échapper à de nombreuses pratiques de cybersécurité classiques :

- Norton LifeLock : en janvier 2023, Gen Digital, la société mère de Norton LifeLock, a informé 6 500 clients de son gestionnaire de mots de passe que leurs noms, adresses et numéros de téléphone pourraient avoir été exposés à la suite d'une attaque par credential stuffing. Et puisque les identifiants volés donnaient également accès aux coffres-forts de mots de passe confidentiels, Gen Digital a informé ses clients que les mots de passe sauvegardés dans le gestionnaire de mots de passe Norton pourraient avoir été compromis.

- PayPal : en décembre 2022, le leader des paiements numériques PayPal a été victime d'une attaque par credential stuffing qui a touché environ 35 000 utilisateurs. Apparemment, les identifiants en question avaient été réutilisés par des clients pour des comptes PayPal avant d'être volés dans le cadre d'une autre faille de données. Bien qu'aucune transaction financière non autorisée n'ait été signalée, les numéros de sécurité sociale, les dates de naissance et les adresses des utilisateurs ont été exposés.

- The North Face : l'entreprise de vêtements outdoor The North Face a été touchée par une attaque par credential stuffing à grande échelle impliquant plus de 194 000 comptes clients entre juillet et août 2022. Les informations des clients, y compris les noms, les adresses et les numéros de téléphone, ont été exposées, mais aucune information de carte bancaire des clients n'était stockée sur le site Web. À la différence de nombreuses attaques récentes, nous ne savons pas si les identifiants ont été volés lors d'une faille tierce puis revendus sur le dark Web, ou directement depuis le site Web de The North Face.

- Zola : en mai 2022, 1 % des clients du site populaire de planification de mariage Zola a été touché par le credential stuffing. Comble du malheur, des cartes-cadeaux et de l'argent destinés aux jeunes mariés ou aux futurs mariés ont été volés, et leurs comptes de messagerie modifiés pour leur en refuser l'accès. Zola a réagi immédiatement à ces crimes pour protéger ses clients et rembourser les fonds volés.

- General Motors : en avril 2022, le fabricant automobile General Motors (GM) a été victime d'une attaque par credential stuffing, durant laquelle les points de récompense de nombreux clients ont été échangés sans autorisation. Une fois de plus, les identifiants ont été obtenus à partir d'une faille de données antérieure d'une organisation tierce. GM a recommandé à tous les clients touchés de réinitialiser leurs mots de passe et de vérifier immédiatement leurs états financiers.

Même si vous utilisez déjà un autre gestionnaire de mots de passe, vous pouvez facilement commencer à profiter de l'expérience utilisateur, des fonctionnalités de sécurité et de l'assistance client hors pair de Dashlane. Nos instructions simples étape par étape expliquent comment passer de votre gestionnaire de mots de passe actuel à Dashlane dès aujourd'hui.

Comment détecter les attaques par credential stuffing ?

Le credential stuffing présente des signes révélateurs qui peuvent être détectés tôt lorsque vous disposez d'outils de surveillance avancés. Les signaux à surveiller comprennent :

- Des tentatives de connexion répétées. L'un des moyens d'empêcher le credential stuffing consiste à surveiller le trafic pour détecter des schémas de connexion inhabituels. Les attaques automatisées peuvent être révélées par un nombre exceptionnellement élevé de tentatives de connexion à partir de plusieurs emplacements géographiques, ou par d'autres modèles de comportement associés à des algorithmes de machine learning.

- Des taux d'échec de connexion élevés. La répétition et la persistance sont les clés du credential stuffing. Limiter le nombre de tentatives de connexion infructueuses est un bon moyen de distinguer l'erreur humaine et l'oubli des intentions malveillantes. Les normes du NIST recommandent des politiques de verrouillage pour limiter le nombre de tentatives de connexion infructueuses.

- Adresses IP malveillantes. Les adresses de protocole Internet (IP) à l'origine des piratages sont un autre indice important laissé par les attaques par credential stuffing. Les pratiques de mise en liste noire peuvent être utilisées pour bloquer les adresses IP suspectes connues pour avoir été impliquées dans des tentatives de piratage précédentes. Même lorsque les adresses IP sont continuellement modifiées pour échapper à la détection, une meilleure connaissance des menaces permet aux équipes de cybersécurité de s'adapter rapidement à ces changements.

- Surveillance du dark Web. Dans certains cas, les mots de passe volés et les données personnelles identifiées par la surveillance du dark Web sont découverts trop tard. Cependant, comme les mots de passe sont souvent échangés sur le dark Web avant d'être utilisés pour le credential stuffing, la surveillance du dark Web pour déterminer votre niveau d'exposition est un aspect important de la prévention du credential stuffing.

Comment prévenir les attaques par credential stuffing ?

Le credential stuffing et la sécurité des mots de passe étant étroitement liés, les outils et pratiques que vous utilisez pour améliorer l'hygiène de vos mots de passe sont essentiels, ainsi que quelques autres bonnes pratiques.

- Ne réutilisez pas vos mots de passe. La réutilisation d'identifiants existants est une habitude courante, car nous voulons tous rendre nos mots de passe plus faciles à mémoriser. Malheureusement, réutiliser des mots de passe diminue également leur sécurité, car plusieurs comptes peuvent être touchés si un mot de passe réutilisé est compromis. La réutilisation des mots de passe nous rend beaucoup plus vulnérables aux attaques par credential stuffing, en augmentant les chances de réussite des correspondances.

- Gardez les logiciels à jour. Les mises à jour logicielles et du système d'exploitation comprennent également des correctifs pour les problèmes de sécurité connus. Les pirates profitent des logiciels non patchés et des systèmes d'exploitation obsolètes pour obtenir un accès non autorisé. Un cybercriminel ira même jusqu'à parcourir Internet à la recherche de systèmes non patchés à pirater. L'application des correctifs recommandés et des mises à jour aide à prévenir les failles de données orchestrées par les credential stuffers.

- Utilisez la double authentification ou l'authentification multifacteur. Les notifications push et les codes envoyés via une application ou un SMS pour vérifier l'identité de l'utilisateur sont des exemples de double authentification (2FA). Cette pratique de sécurité est extrêmement efficace pour prévenir les attaques par credential stuffing, car il est peu probable que le pirate ait accès au deuxième identifiant. L'authentification multifacteur (MFA) utilise deux ou plusieurs identifiants dans le même but. Parfois, elle inclut des facteurs biométriques tels que les empreintes digitales ou la reconnaissance faciale.

- CAPTCHA. Les attaques par credential stuffing sont l'une des raisons pour lesquelles nous sommes souvent invités à prouver que nous sommes humains, en résolvant un puzzle ou en identifiant des objets dans une grille avant d'accéder à un site Web, en utilisant ce qu'on appelle un test de Turing public complètement automatisé pour différencier les ordinateurs des humains (CAPTCHA). Même s'ils peuvent devenir une gêne, les CAPTCHA empêchent efficacement les logiciels automatisés d'accéder à un compte.

- Partagez vos mots de passe de manière sécurisée. Le partage de mots de passe avec vos amis, votre famille et vos collègues de travail est presque inévitable, surtout pour des services comme le streaming vidéo et les comptes de réseaux sociaux d'entreprise. Le partage de mots de passe augmente la vulnérabilité face au vol de mots de passe lorsqu'une méthode non chiffrée est utilisée pour le partage, comme un SMS ou un message Slack. De plus, le partage de mots de passe expose tout le groupe si l'un des membres est touché.

La meilleure façon de partager des mots de passe en toute sécurité est d'utiliser la fonctionnalité de partage d'un gestionnaire de mots de passe. L'outil de partage de mots de passe de Dashlane peut être utilisé pour partager en toute sécurité des identifiants ou des notes sécurisées avec d'autres utilisateurs de Dashlane. - Pour les entreprises, formez vos employés. Les employés doivent être formés pour comprendre les liens entre la sécurité des mots de passe et le credential stuffing, dans le cadre d'un programme global d'éducation à la cybersécurité. Les politiques BYOD (Bring Your Own Device, ou Apportez votre propre appareil) et de télétravail augmentent également les facteurs de risque de perte ou de vol de mots de passe, de sorte que tous les employés doivent être formés à rester vigilants et à signaler rapidement les incidents de sécurité.

- Utilisez un gestionnaire de mots de passe. Un gestionnaire de mots de passe est un outil important pour minimiser l'impact du credential stuffing et des attaques de mots de passe. Les meilleurs gestionnaires de mots de passe améliorent votre profil de sécurité en créant des mots de passe forts et uniques pour chaque compte, puis en les stockant dans un coffre-fort sécurisé et chiffré. Cela vous aide à vous protéger des pirates qui volent ou devinent des mots de passe pour accéder au système.

- Surveillance du dark Web. Malgré votre vigilance, vous ne pouvez pas toujours vous rendre compte que vos données ont été compromises. La surveillance du dark Web vous aide à analyser les recoins cachés du Web à la recherche de vos données personnelles et de vos identifiants. La surveillance du dark Web de Dashlane prend en charge jusqu'à cinq adresses e-mail et alerte immédiatement les abonnés si leurs identifiants sont détectés et doivent être modifiés.

- Envisagez l'authentification sans mot de passe. 81 % des failles de sécurité liées au piratage exploitent des mots de passe faibles ou volés pour obtenir un accès non autorisé. L'authentification sans mot de passe, notamment via les clés d'accès et les méthodes biométriques, a le potentiel d'éliminer des méthodes de piratage de longue date telles que les attaques par force brute et le credential stuffing, qui exploitent les faiblesses traditionnelles des mots de passe.

Comparaison entre le credential stuffing et d'autres méthodes de cyberattaque

Les cybercriminels restent fidèles au credential stuffing, malgré un taux de réussite relativement faible. Ce qui distingue le credential stuffing des autres méthodes de cyberattaque (y compris le phishing, les attaques zero-day, les ransomware et les attaques de type homme du milieu), c'est lien indéniable qui existe entre la sécurité des mots de passe et un piratage infructueux.

Dashlane utilise des algorithmes et un chiffrement avancés pour générer, stocker et saisir automatiquement les mots de passe en toute sécurité. La double authentification (2FA), la surveillance du dark Web et le score de sécurité permettent de garder un œil sur vos mots de passe faibles, réutilisés et compromis et offrent des couches de protection supplémentaires.

Les pirates informatiques sont bel et bien réels, et la nécessité de s'en prémunir l'est tout autant. Pour vous aider à sécuriser vos comptes en ligne et à réduire votre vulnérabilité face aux cyberattaques, découvrez ces 8 astuces pour protéger vos comptes en ligne des pirates informatiques.

Références

- Dashlane, « Le credential stuffing, c'est quoi ? » décembre 2020.

- Dashlane, « 6 Things a Safe Username Should Always Do », février 2023.

- Dashlane, « Comment se protéger contre le vol d’identité », août 2023.

- Dashlane, « L’iceberg du dark Web expliqué en des termes simples », juin 2023.

- Amazon, « Qu'est-ce qu'un bot ? » 2023.

- HYPR Encyclopedia, « Credential Stuffing », 2023.

- Investopedia, « General Data Protection Regulation (GDPR) Definition and Meaning » novembre 2020.

- Dashlane « A look at Password Health Scores around the world in 2022 » [Les scores de sécurité dans le monde en 2022], 2022.

- Dashlane « Les violations les plus notables qui ont donné le coup d’envoi en 2023 », avril 2023.

- CPO Magazine, « Credential Stuffing Attack Impacts About 35,000 PayPal Accounts, Company Says No Unauthorized Transactions Detected » [Une attaque par Credential Stuffing touche environ 35 000 comptes PayPal, l'entreprise affirme qu'aucune transaction non autorisée n'a été détectée], janvier 2023.

- CPO Magazine, « The North Face Credential Stuffing Attack Compromises 200,000 Accounts » [L'attaque par credential stuffing de The North Face compromet 200 000 comptes], septembre 2022.

- The Hacker News, « What the Zola Hack Can Teach Us About Password Security » [Ce que l'on peut apprendre sur la sécurité des mots de passe suite au piratage de Zola], août 2022.

- Infosecurity Magazine, « US Car Giant General Motors Hit by Cyber-Attack Exposing Car Owners' Personal Info » [Le géant américain de l'automobile General Motors victime d'une cyberattaque exposant les données personnelles des automobilistes], mai 2022.

- Dashlane, « Changez toujours vos mots de passe après une faille de données », mars 2020.

- Dashlane, « Comment basculer votre Gestionnaire de mots de passe vers Dashlane ? », janvier 2023.

- Symbiont, « Limit Unsuccessful Login Attempts » [Limiter les tentatives de connexion infructueuses], mai 2022.

- Dashlane, « Dark Web Monitoring », 2023.

- Dashlane, « 7 Password Hygiene Best Practices to Follow », février 2023.

- Dashlane, « How Password Reuse Leads to Cybersecurity Vulnerabilities », mai 2023.

- Dashlane, « Les raisons pour lesquelles vous devriez tenir vos applications à jour », mars 2022.

- Dashlane, « Les bases de l'identité numérique : tout ce que vous devez savoir », avril 2023.

- Dashlane, « MFA for Shared Accounts: Eliminate Security Risks » [MFA pour les comptes partagés : éliminer les risques de sécurité], mai 2023.

- Auth0, « Protect Your Site from Bots with CAPTCHAs and JavaScript Challenges » [Protégez votre site des bots avec les CAPTCHA et les défis JavaScript], février 2023.

- Dashlane, « What Is Password Sharing & When Should I Use It », [Qu'est-ce que le partage de mots de passe et quand dois-je l'utiliser ?] février 2023.

- Dashlane, « Partager vos éléments enregistrés dans Dashlane », 2023.

- Dashlane, « 3 Strategies to Prevent Breaches and Hacks at Work » [3 stratégies pour prévenir les failles et le piratage au travail] septembre 2021.

- Dashlane, « BYOD Policies for Organizations (4 Examples) » [Politiques BYOD pour les organisations (4 exemples)], juin 2023.

- Dashlane, « How a Password Manager Helps Prevent a Data Breach » [Comment un gestionnaire de mots de passe aide à prévenir une faille de données], décembre 2017.

- Dashlane Dark Web Monitoring: Your Employees Are Likely Using Compromised Passwords », juillet 2022.

- Verizon, « 2023 Data Breach Investigations Report » [Rapport 2023 sur les enquêtes relatives aux failles de données], 2023.

- Dashlane, « Introducing Passwordless Login for Dashlane » [Se connecter à Dashlane sans mot de passe], 2023.

- Dashlane, « Les 6 avantages et inconvénients d’un avenir sans mot de passe », juillet 2023.

- Dashlane "What the Hack is a Brute Force Attack ?" ( février 2020.

- Dashlane, « Guide de protection des mots de passe contre les pirates informatiques », février 2023.

- Dashlane, « Double authentification (2FA) dans Dashlane », 2023.

- Dashlane, « 8 astuces pour protéger vos comptes en ligne des pirates informatiques », mai 2023.

Inscrivez-vous pour connaître toute l'actualité de Dashlane