Los sistemas seguros pueden ofrecer ventajas tanto a las grandes como a las pequeñas empresas. Al emplear diversas estrategias para proteger a una empresa de los ciberataques, un sistema seguro es la primera y más sólida línea de defensa contra los ciberdelincuentes.

¿Qué es un sistema seguro?

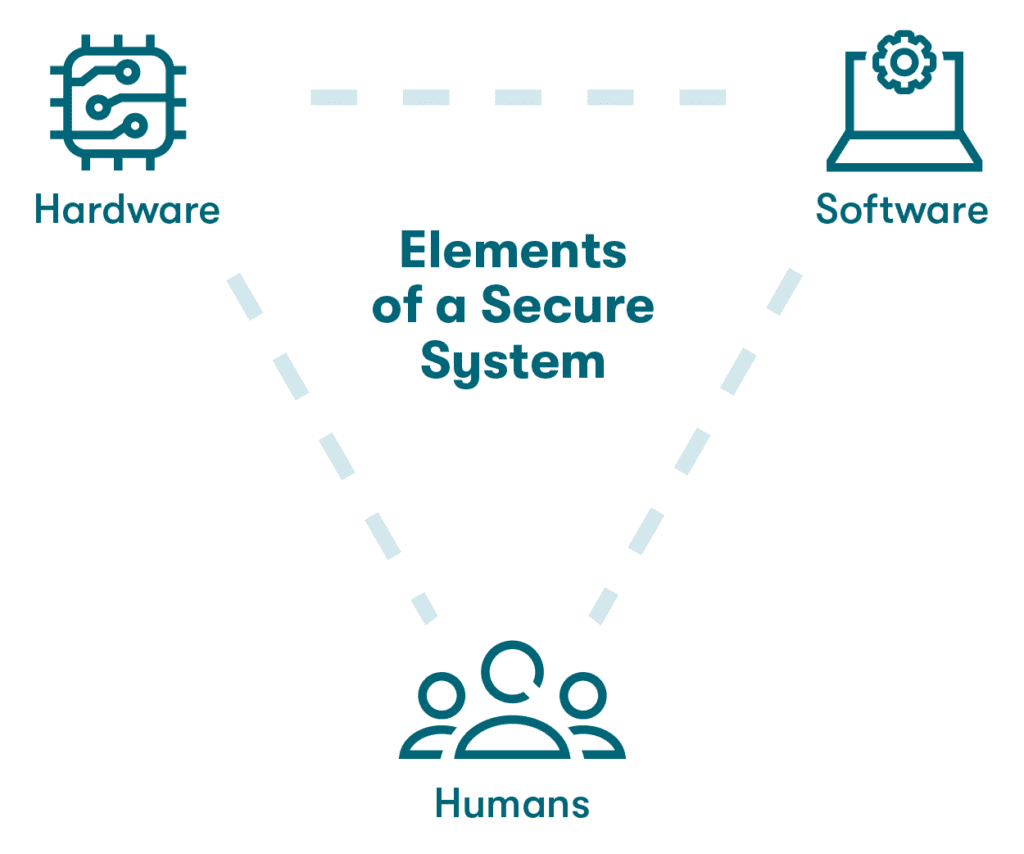

Un sistema seguro es la columna vertebral de la política de ciberseguridad de una empresa. Un sistema seguro está formado por tres partes en movimiento —hardware, software y seres humanos— que funcionan juntas para mantener los datos de la empresa a salvo de ciberataques y violaciones de datos. Cuando un sistema es seguro, la empresa se vuelve más fuerte y más resiliente. Revisemos los tres elementos de un sistema seguro:

- Hardware

Los portátiles o dispositivos móviles proporcionados por el empleador tienden a encajar más fácilmente en el sistema seguro de una empresa que los propios de los empleados. Cuando los empleados usan dispositivos personales para acceder a cuentas profesionales, dichos dispositivos también deben formar parte de ese sistema seguro.

- Software

En los sistemas seguros el software es la parte donde sucede la mayor parte de la magia. El software funciona en conjunto con el hardware para proteger el sistema de violaciones de datos o ciberataques. Por ejemplo, el software «antiphishing» o antivirus protege contra los ciberdelincuentes interesados en los datos de la empresa. Las cuentas protegidas, como Zoom, Gmail u otras cuentas de empresa de uso generalizado, también son ejemplos de software que desempeña un papel en un sistema seguro. Otro software de apoyo, como la tecnología de SSO, la autenticación de dos factores y los administradores de contraseñas, protege también contra los ciberataques.

- Seres humanos

No importa lo lejos que hayamos llegado en la era digital, los seres humanos seguimos siendo esenciales para proteger los sistemas. Somos la pieza final del rompecabezas que une el hardware y el software y da vida al sistema en su conjunto. Descargamos el software y decidimos cuándo, dónde y cómo usar el hardware. También creamos y ejecutamos estrategias para mantener el sistema seguro. La ciberseguridad de una empresa es tan buena como lo sea su cultura de ciberseguridad, que incluye a todos los empleados en el plan de ciberseguridad.

El 83 % de las organizaciones manifiesta haber sufrido más de una violación de datos.

Want to learn more about using a password manager for your business?

Check out Dashlane's password manager for small businesses or get started with a free business trial.

Cómo proteger el sistema de su empresa

Al evaluar la ciberseguridad de su empresa puede darse cuenta de que hay áreas que pueden mejorar. Para fortalecer el sistema deberá analizar el hardware, el software y los seres humanos que hacen que el sistema funcione. Siga estos pasos para descubrir cómo aumentar la seguridad de su sistema.

- Examine su sistema

Para mejorar su sistema hay que saber en qué punto se halla actualmente la ciberseguridad de su empresa. Haga un inventario del hardware que usan los empleados (sea o no obligatorio), del software que usa su empresa y de la cultura de seguridad de la organización. ¿Son sus empleados en general conscientes de cómo detectar intentos de phishing o spoofing? ¿Usan VPN al trabajar a distancia o se trata más bien de una Internet gratuita para todos? Conocer estos factores le ayudará a identificar debilidades y posibles puntos de entrada para los ciberdelincuentes.

- Desarrollo de un plan de seguridad de TI

Con la información obtenida a partir de una evaluación exhaustiva del sistema es el momento de desarrollar un plan de seguridad de TI para aumentar la fortaleza de su programa de ciberseguridad. Utilice los resultados de sus evaluaciones iniciales para descubrir las áreas de mejora y establecer objetivos realistas con plazos realistas. Mida el progreso a lo largo del tiempo con informes y actualizaciones ocasionales.

¿Recuerda que los seres humanos son una parte esencial del sistema? Pues bien, un plan de seguridad de TI exitoso requiere que todos los empleados participen de alguna manera. Pueden hacerlo a través de formación en ciberseguridad, firmando una versión escrita de la política de ciberseguridad o mediante la declaración de la alta dirección de apoyo al plan. Como cada persona de una organización desempeña un papel —desde usar siempre una VPN hasta informar de posibles violaciones— compartir la responsabilidad puede ayudar a enfatizar la importancia de este plan.

Por cierto, no tema contratar a profesionales de ciberseguridad. Podrán identificar y resolver cualquier punto débil que haya pasado por alto y compartir información sobre qué herramientas valen la pena.

- Utilice las herramientas adecuadas para proteger sus datos

Además de educar a los empleados sobre el uso adecuado del hardware y el software de la empresa, necesitará herramientas de apoyo para que su sistema sea lo más seguro posible. A menudo, estas herramientas son el componente de software del sistema y pueden incluir plataformas como:

¿Cuáles son los riesgos de un sistema no seguro?

En el mejor de los casos, un sistema funciona sin problemas para proteger contra los ciberataques y mantener los datos de la empresa seguros. En el peor de los casos, un sistema no es seguro, se produce una violación de datos y hay serias implicaciones para los datos y la privacidad. Pero ¿cuáles son exactamente los riesgos de un sistema no seguro y de los datos perdidos o robados?

Pérdidas financieras

Las violaciones de datos son eventos de los que puede ser difícil recuperarse, especialmente en el caso de pequeñas y medianas empresas. Por ejemplo, los investigadores descubrieron que las pequeñas empresas con ganancias de 100 000 dólares incurrían en un coste medio de incidentes de seguridad de 24 000 dólares, lo que es casi la cuarta parte de las ganancias anuales de dichas empresas. Las empresas de mayor tamaño con miles de millones de dólares de ingresos pueden sufragar mucho más fácilmente los costes asociados a las violaciones de datos, que en el estudio representaban menos del 0,1 % de los ingresos anuales. Las pérdidas financieras pueden ser una amenaza grave para las empresas que no se dan cuenta del valor de un sistema de TI seguro hasta que es demasiado tarde.

Pérdida de tiempo

El tiempo que lleva limpiar una violación de datos puede ser sustancial. La empresa debe identificar la violación, realizar una investigación para determinar los fallos, recuperar los datos perdidos y revisar todas las contraseñas de los empleados. Teniendo en cuenta el tiempo que lleva comunicarse con los clientes y recuperar la confianza, una violación de datos es más que una simple pérdida para la empresa: puede conllevar meses de tiempo y productividad de los empleados.

Daños de reputación

Un estudio de Centrify de 2021 descubrió que el 65 % de las víctimas de violaciones de datos perdían la confianza en la empresa como resultado de una violación de datos. Una vez se produce una violación de datos, el aspecto del desastre más difícil de arreglar es recuperar la confianza de los empleados y clientes que perdieron datos en el incidente. Esto puede llevar meses o años, ya que los clientes pueden comenzar a hacer negocios con la competencia de resultas de la pérdida de reputación de la empresa.

«Nuestras herramientas más sólidas son nuestra reputación y nuestras relaciones. Una violación podría significar más que una brecha de seguridad: podría eliminar la confianza que nuestra marca ha trabajado tan duro para construir».

Directora, vicepresidenta de JD+A

Cómo pueden los administradores de contraseñas ayudar a la seguridad de TI de una empresa

En última instancia, las violaciones de datos y las contraseñas robadas dañarán los resultados de una empresa. Pero hay herramientas asequibles que pueden ayudar a las empresas a mantener su ciberseguridad. Los administradores de contraseñas pueden ser un centro integral para las empresas que desean hacer sus sistemas más seguros. Después de todo, el 61 % de las violaciones de datos en todos los sectores implican credenciales comprometidas.

¿Cómo funciona un administrador de contraseñas?

Los administradores de contraseñas son cajas fuertes que almacenan y llenan automáticamente la información de un empleado cuando este la necesita, ya sea al registrarse para una nueva cuenta o al ingresar en una cuenta anterior. También generan contraseñas seguras y muestran qué contraseñas existentes son débiles o reutilizadas. Los administradores de contraseñas solo requieren que los usuarios recuerden su «contraseña maestra» para acceder a todas sus contraseñas almacenadas, lo que los convierte en una herramienta poderosa que apoya la eficiencia y la ciberseguridad al mismo tiempo.

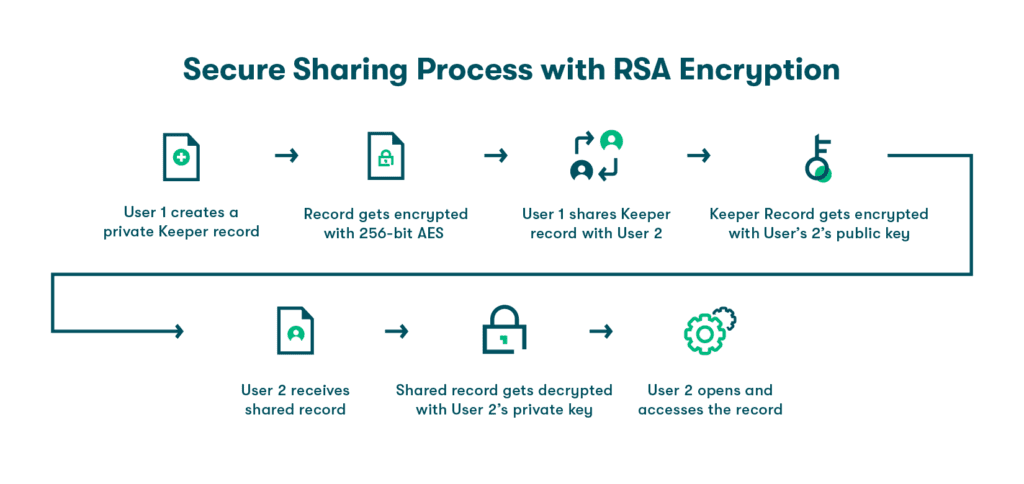

Lo que hace que los administradores de contraseñas sean increíblemente seguros es un proceso llamado encriptación. La encriptación es un paso adicional que dan los administradores de contraseñas y otros programas de ciberseguridad, como las VPN, para garantizar que los datos sigan siendo seguros. La encriptación codifica la contraseña en un conjunto diferente de letras, números y símbolos antes de almacenarla en la caja fuerte de contraseñas. Dashlane emplea una arquitectura de «conocimiento cero», lo que significa que ni siquiera los empleados del administrador de contraseñas pueden descifrar la encriptación de la caja fuerte.

Funciones del administrador de contraseñas

Un administrador de contraseñas excelente ofrecerá funciones de seguridad adicionales además de la caja fuerte de contraseñas central. Dashlane ofrece funciones como:

- Estadísticas y monitorización del análisis de contraseñas: esta función puede ser útil para los administradores de TI que desean realizar un seguimiento del progreso hacia los objetivos del sistema seguro de TI.

- Uso compartido seguro de contraseñas: esta función ayuda a los empleados a compartir contraseñas de cuentas compartidas a través de una plataforma segura, en lugar de hacerlo mediante chat o por correo electrónico. Además de ello, los administradores de contraseñas como Dashlane pueden actualizar automáticamente las contraseñas de las cuentas compartidas, de modo que si un empleado actualiza una contraseña para una suscripción compartida, todos los demás empleados tendrán acceso automáticamente a la contraseña más reciente.

- Autenticación de dos factores: ofrece una capa adicional de seguridad al exigir que cualquier persona que intente acceder a una cuenta de empleado verifique su identidad.

- Integración de inicio de sesión único: esta función ahorra mucho tiempo a los empleados, que solo necesitan usar un único conjunto de credenciales de ingreso para acceder a diversas plataformas.

- Atención al cliente permanente y proceso de recuperación de contraseñas: no todos los administradores de contraseñas ofrecen este nivel de asistencia para los clientes básicos, así que asegúrese de seleccionar un plan que incluya este nivel de acceso.

Descubra cómo llevar la seguridad del sistema y las contraseñas de su pequeña empresa al siguiente nivel con el manual de contraseñas de Dashlane.

Referencias

- Administración de pymes de los Estados Unidos, «Strengthen Your Cybersecurity» (Fortalezca su ciberseguridad)

- Comisión Federal de Comercio, «Cybersecurity for Small Business» (Ciberseguridad para las pequeñas empresas)

- Cybercrime Magazine, «60 % Of Small Companies Close Within 6 Months Of Being Hacked» (El 60 % de las pequeñas empresas cierran en el plazo de seis meses de haber sido pirateadas), 2019

Regístrese para recibir noticias y actualizaciones acerca de Dashlane