¿Qué es el relleno de credenciales y cómo puede afectarle?

El relleno de credenciales es una peligrosa táctica de pirateo que aprovecha las credenciales de cuenta robadas y la automatización que crece rápidamente para cometer ciberdelitos de forma sistemática. Informes recientes nos advierten del peligro de estos ataques, pero una mayor conciencia y algunas prácticas recomendadas informadas pueden reducir su impacto. ¿Qué es el relleno de credenciales y qué herramientas están disponibles para evitar y detectar ataques de relleno de credenciales?

¿Qué es el relleno de credenciales?

El relleno de credenciales es una táctica de pirateo habitual que usa grandes conjuntos de nombres de usuario y contraseñas robados combinados con herramientas de software automatizadas para obtener acceso no autorizado a la cuenta. Los piratas informáticos introducen metódicamente combinaciones con la esperanza de obtener una coincidencia con una o más cuentas de usuario, y las contraseñas reutilizadas multiplican sus probabilidades de éxito. Si alguna vez ha olvidado su contraseña y luego ha intentado conectarse con otras credenciales con la esperanza de adivinar correctamente su inicio de sesión, ya comprende la definición básica de relleno de credenciales.

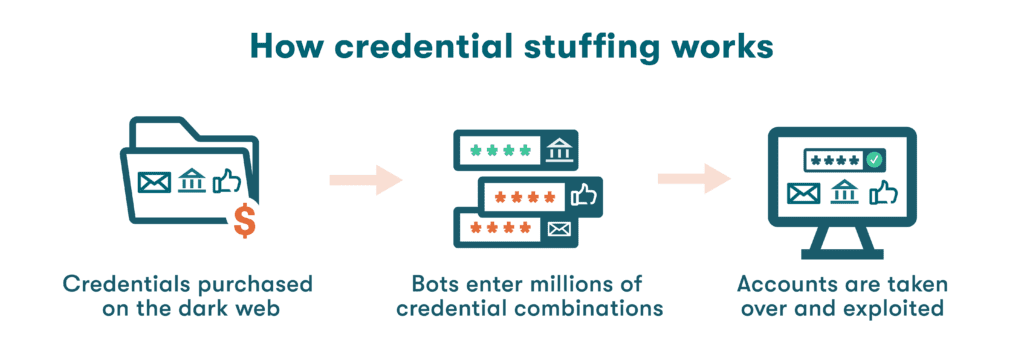

Cómo funciona el relleno de credenciales

¿Qué es un ataque de relleno de credenciales? El relleno de credenciales se lleva a cabo en función de un conjunto de acciones altamente organizado y coherente que eventualmente pueden conducir a una violación de datos, espionaje corporativo o robo de identidad.

- Comienza con las contraseñas robadas: a pesar del estereotipo del pirata informático solitario, un ataque de relleno de credenciales no suele ser llevado a cabo por la misma persona o grupo que originalmente robó los nombres de usuario y las contraseñas. En su lugar, una industria subterránea ha evolucionado para la venta y compra de credenciales en la dark web. El valor de mercado de estas credenciales robadas varía, con las cuentas minoristas y financieras en línea consideradas bastante valiosas.

- Se usan bots para escribir credenciales: el término bot se usa para describir una aplicación de software automatizada que se usa para realizar tareas repetitivas. Durante un ataque de relleno de credenciales, estas herramientas pueden ingresar millones de combinaciones de credenciales en un corto período de tiempo. Una botnet lleva este enfoque un paso más allá cuando los bots maliciosos en varios dispositivos conectados a la red funcionan juntos.

- Las cuentas se toman y se explotan: menos del 4 % de los ataques de relleno de credenciales tienen éxito, pero esto no ha disuadido a los ciberdelincuentes. Cuando encuentran una coincidencia, se puede infligir daño de varias maneras, incluidas las transacciones financieras no autorizadas y el robo de identidad. Para las empresas, un compromiso de credenciales puede conducir a violaciones regulatorias, incluida la Ley de Privacidad del Consumidor de California (CCPA) y el Reglamento General de Protección de Datos (GDPR), si se incluyen los datos del cliente en la violación.

¿Desea obtener más información sobre el uso del administrador de contraseñas de Dashlane en casa o en el trabajo?

Consulte nuestros planes de administrador de contraseñas personales o comience con una prueba gratis de business.

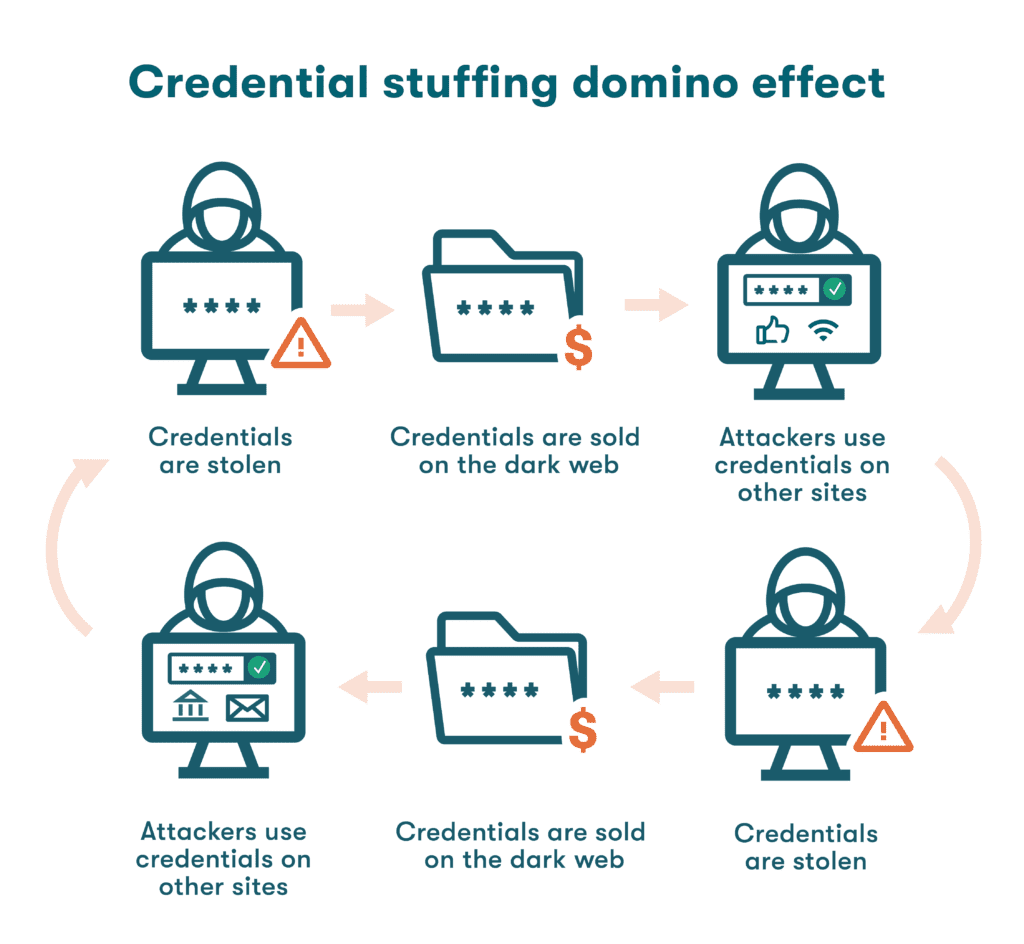

El efecto dominó de relleno de credenciales

Cuando un ciberdelincuente encuentra una coincidencia entre las credenciales robadas y las cuentas de usuario, no se detiene ahí. Los piratas informáticos son muy conscientes de que más del 50 % de las contraseñas se reutilizan. Cuando se pueden usar credenciales robadas para desbloquear muchas cuentas, se crea un efecto dominó que aumenta el tamaño y la gravedad de una sola violación de datos.

Ejemplos de ataques de relleno de credenciales recientes

Las noticias recientes ofrecen muchos ejemplos de ataques de relleno de credenciales que afectan a empresas conocidas. Estos ataques son evidencia de herramientas de relleno de credenciales capaces de evadir muchas prácticas de ciberseguridad convencionales:

- Norton LifeLock: en enero de 2023, Gen Digital, la empresa matriz de Norton LifeLock, notificó a 6 500 clientes del administrador de contraseñas que sus nombres, direcciones y números de teléfono podían haber quedado expuestos como resultado de un ataque de relleno de credenciales. Como las credenciales robadas también proporcionaban acceso a cajas fuertes de contraseñas privadas, Gen Digital informó a los clientes de que era posible que se hubiera accedido a las contraseñas guardadas dentro del administrador de contraseñas de Norton.

- PayPal: el líder de pagos digitales PayPal fue objeto de un ataque de relleno de credenciales en diciembre de 2022 que afectó a aproximadamente 35 000 usuarios. Se creía que las credenciales en cuestión eran reutilizadas por los clientes para las cuentas de PayPal antes de que fueran robadas en alguna otra violación de datos. Aunque no se informaron transacciones financieras no autorizadas, se expusieron los números de la seguridad social de los usuarios, las fechas de nacimiento y las direcciones.

- The North Face: empresa de ropa para exteriores The North Face se vio afectada por un ataque de relleno de credenciales a gran escala que involucró a más de 194 000 cuentas de clientes entre julio y agosto de 2022. Se expuso información de los clientes, incluidos nombres, direcciones y números de teléfono, pero no se almacenó información de la tarjeta de crédito del cliente en el sitio web. A diferencia de muchos ataques de contraseñas recientes, no se sabía si las credenciales habían sido robadas durante una violación no relacionada y se habían revendido en la dark web o si fueron robadas directamente desde el sitio web de The North Face.

- Zola: el popular sitio de planificación de bodas Zola vio que el 1 % de sus clientes se vieron afectados por el relleno de credenciales en mayo de 2022. En un giro particularmente desagradable, se robaron las tarjetas de regalo y el dinero a los recién casados o a los que pronto se casaron, mientras que se cambiaron sus cuentas de correo electrónico para denegarles el acceso. Zola reaccionó inmediatamente a estos delitos para proteger a los clientes y reemplazar los fondos robados.

- General Motors: en abril de 2022, el fabricante de automóviles General Motors (GM) experimentó un ataque de relleno de credenciales durante el cual se canjearon los puntos de recompensa de muchos clientes sin la autorización adecuada. Una vez más, se creía que las credenciales se obtenían de una violación de datos anterior de una organización que no pertenece a GM. GM aconsejó a todos los clientes afectados que restablecieran sus contraseñas y comprobaran sus estados financieros de inmediato.

Es fácil comenzar a disfrutar de la mejor experiencia de usuario, las funciones de seguridad y la asistencia técnica al cliente de Dashlane, incluso si ya usa otro administrador de contraseñas. Nuestras simples instrucciones paso a paso explican cómo cambiar su administrador de contraseñas a Dashlane hoy mismo.

Cómo detectar ataques de relleno de credenciales

El relleno de credenciales tiene algunos signos reveladores que se pueden detectar de forma temprana cuando se está armado con herramientas de monitoreo avanzadas. Las señales a las que hay que prestar atención incluyen:

- Intentos de ingreso repetidos. Una forma de evitar el relleno de credenciales es monitorizar el tráfico en busca de patrones de ingreso inusuales. Los ataques automatizados pueden ser delatados por un número inusualmente alto de intentos de ingreso desde varias ubicaciones geográficas u otros patrones de comportamiento asociados con algoritmos de aprendizaje automático.

- Altas tasas de fallos de ingreso. La repetición y la persistencia son las claves del relleno de credenciales. Limitar el número de intentos de ingreso sin éxito es una buena forma de separar el error humano y el olvido de la intención maliciosa. Los estándares del NIST recomiendan políticas de bloqueo para limitar el número de conjeturas de credenciales sin éxito.

- Direcciones IP maliciosas. Otra pista importante que se deja durante los ataques de relleno de credenciales son las direcciones del protocolo de Internet (IP) desde las que se originaron los pirateos. Se pueden usar prácticas de listas negras para bloquear direcciones IP sospechosas que se sabe que están involucradas en intentos de violación anteriores. Incluso cuando las direcciones IP se ciclan continuamente para eludir la detección, la inteligencia de amenazas mejorada permite a los equipos de ciberseguridad adaptarse a estos cambios rápidamente.

- Monitoreo de la Dark Web. En algunos casos, las contraseñas robadas y la información personal identificada a través del monitoreo de la Dark Web pueden encontrarse un poco demasiado tarde. Sin embargo, como las contraseñas a menudo se intercambian en la dark web antes de usarlas para el relleno de credenciales, monitorear la dark web para determinar su nivel de exposición es una parte importante de la prevención del relleno de credenciales.

Cómo evitar los ataques de relleno de credenciales

El relleno de credenciales y la seguridad de contraseñas están estrechamente vinculados, por lo que las herramientas y prácticas que se usan para mejorar la seguridad de las contraseñas son esenciales, junto con algunas otras prácticas recomendadas.

- No reutilice contraseñas. Repetir credenciales antiguas es un hábito frecuente, ya que todos queremos que nuestras contraseñas sean más fáciles de recordar. Desafortunadamente, la reutilización de contraseñas también disminuye la seguridad de las mismas, ya que varias cuentas pueden verse afectadas si una contraseña reutilizada se ve comprometida. La reutilización de contraseñas nos hace mucho más vulnerables a los ataques de relleno de credenciales al aumentar las posibilidades de una coincidencia exitosa.

- Mantenga el software actualizado. Las actualizaciones de software y del sistema operativo también incluyen parches para corregir cualquier problema de seguridad conocido. Los piratas informáticos aprovechan el software sin parches y los sistemas operativos desactualizados para obtener acceso no autorizado. Incluso un ciberdelincuente puede buscar en Internet sistemas sin parches como objetivo. La aplicación de los parches y actualizaciones recomendados ayuda a evitar las violaciones de datos en las que confían los rellenadores de credenciales.

- Utilice la autenticación de dos factores o multifactor. Las notificaciones y códigos push enviados a través de una aplicación o un mensaje de texto para verificar la identidad del usuario son ejemplos comunes de autenticación de dos factores (2FA). Esta práctica de seguridad es extremadamente efectiva para evitar los ataques de relleno de credenciales exitosos porque es poco probable que el pirata informático tenga acceso a la segunda credencial. La autenticación multifactor (MFA) usa dos o más identificadores para el mismo propósito, que a veces incluyen factores biométricos como huellas dactilares o reconocimiento facial.

- CAPTCHA. Los ataques de relleno de credenciales son una de las razones por las que a menudo se nos pide que demostremos que somos humanos resolviendo un puzzle o identificando objetos en una cuadrícula antes de acceder a un sitio web, usando lo que se llama prueba de Turing pública completamente automatizada para distinguir a los ordenadores y a los humanos (CAPTCHA). Aunque pueden ser algo molestos, los CAPTCHA bloquean de forma efectiva el software automatizado para que no obtenga acceso completo de forma independiente.

- Comparta contraseñas solo de forma segura. Compartir contraseñas con amigos, familiares y compañeros de trabajo es casi inevitable, especialmente para servicios como la transmisión de vídeo y las cuentas de redes sociales de la empresa. El uso compartido de contraseñas aumenta la vulnerabilidad al robo de contraseñas cuando se usa un método no encriptado como un mensaje de texto o un mensaje de Slack para compartir. Además, compartir contraseñas expone a todos los miembros del grupo si alguna de ellas se ve afectada por un ciberdelito.

La mejor forma de compartir contraseñas de forma segura es usar la función uso compartido de un administrador de contraseñas. La herramienta de uso compartido de contraseñas de Dashlane se puede usar para compartir credenciales o notas seguras de forma segura con otros usuarios de Dashlane. - Para las empresas, eduque a sus empleados. Los empleados deben estar capacitados para comprender las conexiones entre la higiene de contraseñas y el relleno de credenciales como parte de un programa general de educación en ciberseguridad. Traer el propio dispositivo (BYOD, por sus siglas en inglés) y las políticas de trabajo a distancia también aumentan los factores de riesgo de las contraseñas perdidas o robadas, por lo que todos los empleados deben estar capacitados para permanecer vigilantes e informar rápidamente de los incidentes de seguridad.

- Use un administrador de contraseñas. Un administrador de contraseñas es una herramienta importante para minimizar el impacto del relleno de credenciales y los ataques de contraseñas. Los mejores administradores de contraseñas elevan su perfil de seguridad creando contraseñas seguras y únicas para cada cuenta y luego almacenándolas en una caja fuerte segura y encriptada. Esto ayuda a protegerse de los piratas informáticos que roban o adivinan las contraseñas para obtener acceso al sistema.

- Monitoreo de la Dark Web. A pesar de estar vigilante, es posible que no siempre se dé cuenta uno de cuándo se ha visto comprometida la información. El monitoreo de la Dark Web le ayuda a escanear los huecos ocultos de Internet en busca de su información personal y credenciales. El monitoreo de la Dark Web de Dashlane incluye hasta cinco direcciones de correo electrónico y alerta inmediatamente a los suscriptores si se detectan sus credenciales y deben cambiarse.

- Considere utilizar la autenticación sin contraseñas. El 81 % de las violaciones relacionadas con el pirateo aprovechan las contraseñas débiles o robadas para obtener acceso no autorizado. La autenticación sin contraseñas, incluidas las claves de acceso y los métodos biométricos, tienen el potencial de eliminar los métodos de pirateo de larga data, como los ataques de fuerza bruta y el relleno de credenciales que aprovechan las debilidades de las contraseñas tradicionales.

Relleno de credenciales frente a otros ciberataques

Los ciberdelincuentes se mantienen firmes en su dedicación al relleno de credenciales, a pesar de la tasa de éxito relativamente baja. Lo que separa el relleno de credenciales de otros métodos de ciberataque, como el phishing, los ataques de día cero, el ransomware y los ataques de intermediario, es la conexión innegable entre la seguridad de las contraseñas y un pirateo sin éxito.

Dashlane usa algoritmos avanzados y encriptación para generar, almacenar y rellenar automáticamente las contraseñas de forma segura. La autenticación de dos factores (2FA), el monitoreo de la Dark Web y una puntuación del análisis de contraseñas para rastrear sus contraseñas débiles, reutilizadas y comprometidas ofrecen capas adicionales de protección.

Los piratas informáticos son reales, y también lo es la necesidad de protección contra los piratas informáticos. Para ayudarle a proteger sus cuentas en línea y reducir su vulnerabilidad a los ciberataques, consulte estos ocho consejos de protección de los piratas informáticos para mantener sus cuentas en línea seguras.

Referencias

- Dashlane, «¿Qué es el relleno de credenciales?» diciembre de 2020.

- Dashlane, «6 cosas que un nombre de usuario seguro siempre debe hacer», febrero de 2023.

- Dashlane, «Cómo protegerse del robo de identidad», agosto de 2023.

- Dashlane, «El iceberg de la Dark Web explicado en términos simples», junio de 2023.

- Amazon, «What is a bot?» 2023.

- Enciclopedia HYPR, «Relleno de credenciales», 2023.

- Investopedia, «Definición y significado del Reglamento general de protección de datos (RGPD)», noviembre de 2020.

- Dashlane, «A look at Password Health Scores around the world in 2022», (Un vistazo a las puntuaciones del análisis de contraseñas en todo el mundo en 2022), 2022.

- Dashlane, «Las brechas más notables al inicio de 2023», abril de 2023.

- CPO Magazine, "Credential Stuffing Attack Impacts About 35,000 PayPal Accounts, Company Says No Unauthorized Transactions Detected", («Un ataque de suplantación de credenciales afecta a unas 35 000 cuentas de PayPal. La empresa afirma que no se han detectado transacciones no autorizadas»), enero de 2023.

- CPO Magazine, "The North Face Credential Stuffing Attack Compromise 200,000 Accounts", («El ataque de relleno de credenciales de The North Face compromete 200 000 cuentas»), septiembre de 2022.

- The Hacker News, "What the Zola Hack Can Teach Us About Password Security" («Lo que el pirateo de Zola puede enseñarnos sobre la seguridad de las contraseñas»), agosto de 2022.

- Infosecurity Magazine, "US Car Giant General Motors Hit by Cyber-Attack Exposing Car Owners' Personal Info", («El gigante automovilístico estadounidense General Motors sufre un ciberataque que deja al descubierto los datos personales de sus propietarios»), mayo de 2022.

- Dashlane, “Siempre cambie sus contraseñas después de una violación de seguridad”, marzo de 2020.

- Dashlane, «Cómo cambiar su administrador de contraseñas a Dashlane», enero de 2023.

- Symbiont, «Limitar los intentos de ingreso sin éxito», mayo de 2022.

- Dashlane, «Monitoreo de la Dark Web», 2023.

- Dashlane, «7 Password Hygiene Best Practices to Follow» (7 buenas prácticas de higiene de contraseñas), febrero de 2023.

- Dashlane, «Cómo la reutilización de contraseñas conduce a vulnerabilidades de ciberseguridad», mayo de 2023.

- Dashlane, «Por qué debería mantener sus aplicaciones actualizadas», marzo de 2022.

- Dashlane, «Identidad digital 101: todo lo que necesita saber», abril de 2023.

- Dashlane, "MFA para cuentas compartidas: eliminar los riesgos de seguridad", («MFA for Shared Accounts: Eliminate Security Risks»), mayo de 2023.

- Auth0, "Protect Your Site from Bots with CAPTCHAs and JavaScript Challenges", («Proteja su sitio de los bots con CAPTCHAs y desafíos de JavaScript»), febrero de 2023.

- Dashlane, «Qué es el uso compartido de contraseñas y cuándo debo usarlo», febrero de 2023.

- Dashlane, «Uso compartido de sus elementos guardados en Dashlane», 2023.

- Dashlane, «Tres estrategias para evitar violaciones de seguridad y pirateos en el trabajo», septiembre de 2021.

- Dashlane, "BYOD Policies for Organizations (4 Examples)", («Políticas de BYOD para organizaciones (4 ejemplos)»), junio de 2023.

- Dashlane, «How a Password Manager Helps Prevent a Data Breach», (¿Còmo un administrador de contraseñas ayuda a evitar una violación de datos?), diciembre de 2017.

- Dashlane, «Monitorización de la web oscura: sus empleados posiblemente usen contraseñas comprometidas», julio de 2022.

- Verizon, "2023 Data Breach Investigations Report", («Informe de investigaciones de violaciones de datos de 2023»), 2023.

- Dashlane, "Introducing Passwordless Login for Dashlane", («Presentando el ingreso sin contraseñas para Dashlane»), 2023.

- Dashlane, «Seis Pros y contras de un futuro sin contraseñas», julio de 2023.

- Dashlane, “¿Qué es un ataque de fuerza bruta?” febrero de 2020.

- Dashlane, «Guía para proteger contraseñas contra piratas informáticos», febrero de 2023.

- Dashlane, «La autenticación de dos factores (2FA) en Dashlane», 2023.

- Dashlane, «Ocho consejos de protección contra piratas informáticos para mantener las cuentas en línea protegidas», mayo de 2023.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane