Was steckt hinter dem Begriff „Credential Stuffing“ und wie kann es sich auf Sie auswirken?

Credential Stuffing ist eine gefährliche Hacking-Taktik, die gestohlene Kontoanmeldedaten und die schnell wachsende Automatisierung nutzt, um systematisch Cyberkriminalität zu begehen. Aktuelle Newsberichte warnen uns vor der Gefahr solcher Angriffe, aber ein erhöhtes Bewusstsein und einige fundierte Best Practices können ihre Auswirkungen verringern. Was ist Credential Stuffing und welche Tools sind verfügbar, um Credential-Stuffing-Angriffe zu verhindern und zu erkennen?

Was steckt hinter dem Begriff „Credential Stuffing“?

Credential Stuffing ist eine gängige Hacking-Taktik, die große Sätze von gestohlenen Benutzernamen und Passwörtern in Kombination mit automatisierten Softwaretools verwendet, um sich unbefugten Kontozugriff zu verschaffen. Hacker geben Kombinationen methodisch ein, um mit einem oder mehreren Benutzerkonten eine Übereinstimmung zu erhalten. Wiederverwendete Passwörter vervielfachen ihre Erfolgschancen. Falls Sie jemals Ihr Passwort vergessen und dann versucht haben, andere Anmeldedaten anzugeben, in der Hoffnung, richtig zu raten, dann kennen Sie das Grundprinzip hinter Credential Stuffing.

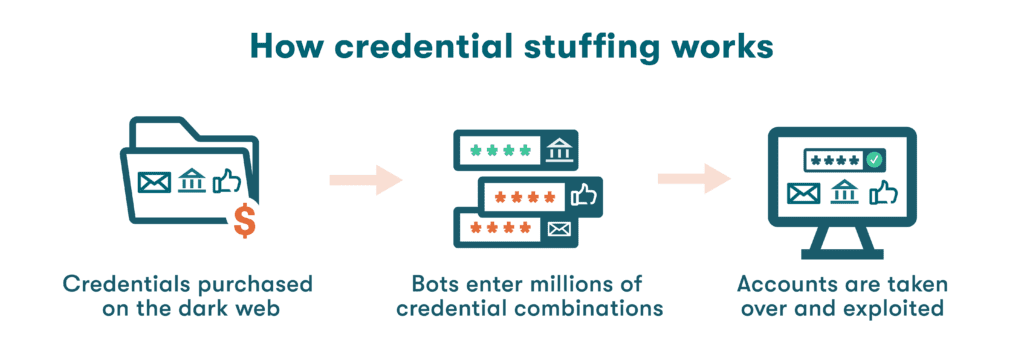

So funktioniert Credential Stuffing

Was ist ein Credential-Stuffing-Angriff? Credential Stuffing wird auf der Grundlage eines hochgradig organisierten und konsistenten Spektrums an Maßnahmen durchgeführt, die schließlich zu einer Datenschutzverletzung, Unternehmensspionage oder Identitätsraub führen können.

- Es beginnt mit gestohlenen Passwörtern: Trotz des Stereotyps des einzelnen Hackers wird ein Credential-Stuffing-Angriff in der Regel nicht von derselben Person oder Gruppe ausgeführt, die die Benutzernamen und Passwörter ursprünglich gestohlen hat. Stattdessen hat sich eine Untergrundbranche für den Verkauf und Kauf von Anmeldedaten im Dark-Web entwickelt. Der Marktwert dieser gestohlenen Anmeldedaten variiert, wobei Online-Einzelhandels- und Finanzkonten als sehr wertvoll gelten.

- Bots werden zur Eingabe von Anmeldedaten verwendet: Der Begriff Bot wird verwendet, um eine automatisierte Softwareanwendung zu beschreiben, die zur Durchführung sich wiederholender Aufgaben verwendet wird. Während eines Credential-Stuffing-Angriffs können diese Tools in kurzer Zeit Millionen von Anmeldedaten-Kombinationen eingeben. Ein Botnetz geht diesen Ansatz einen Schritt weiter, wenn bösartige Bots auf mehreren mit dem Netzwerk verbundenen Geräten zusammenarbeiten.

- Konten werden übernommen und ausgenutzt: Weniger als 4 % der Credential-Stuffing-Angriffe sind erfolgreich. Dies ist aber keine Abschreckung für Cyberkriminelle. Wenn sie eine Übereinstimmung finden, kann Schaden auf verschiedene Arten verursacht werden, einschließlich unbefugter Finanztransaktionen und Identitätsraub. Bei Unternehmen kann eine Gefährdung durch Anmeldedaten zu Verstößen gegen die Vorschriften führen, einschließlich des California Consumer Privacy Act (CCPA) und der Datenschutz-Grundverordnung (DSGVO), wenn Kundendaten von der Verletzung betroffen sind.

Möchten Sie mehr darüber erfahren, wie Sie den Passwort-Manager von Dashlane zu Hause oder bei der Arbeit verwenden können?

Sehen Sie sich unsere privaten Passwort-Manager-Tarife an oder legen Sie los mit einer kostenlosen Business-Testversion.

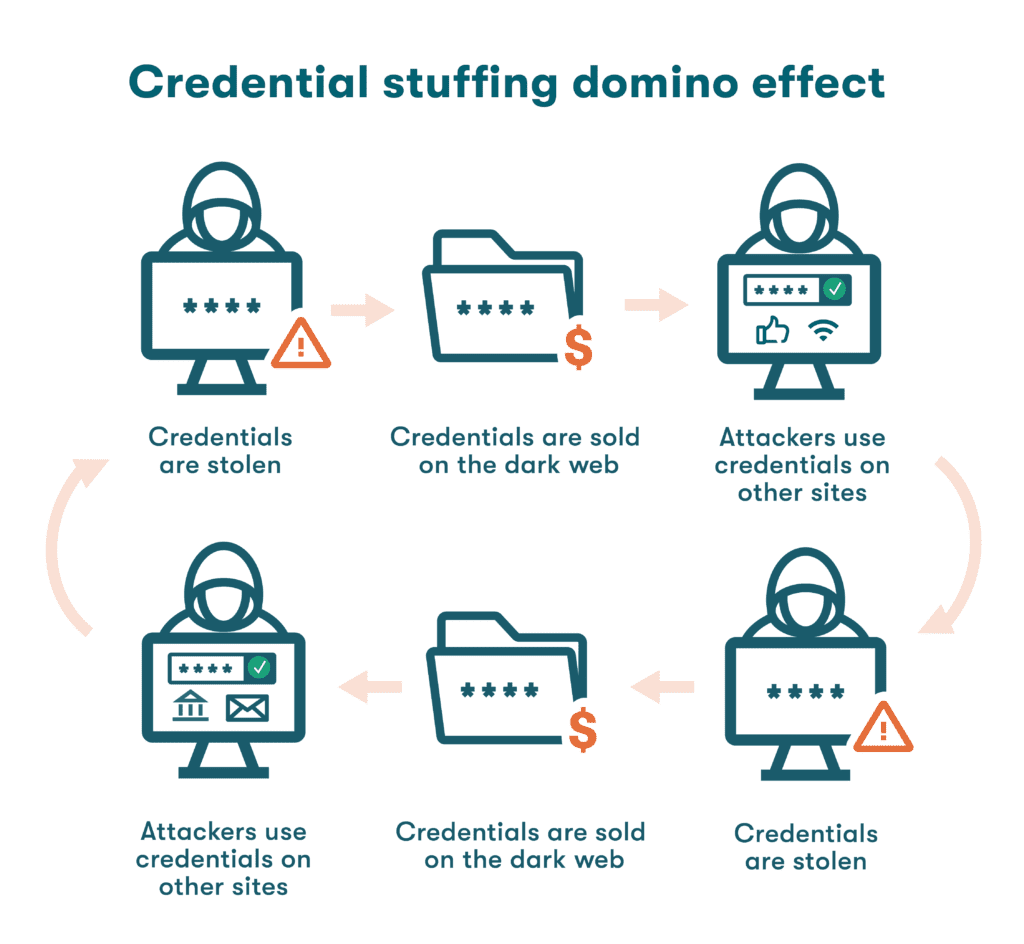

Der Domino-Effekt von Credential-Stuffing-Angriffen

Wenn ein Cyberkrimineller eine Übereinstimmung zwischen gestohlenen Anmeldedaten und Benutzerkonten findet, hört er dort nicht auf. Hacker sind sich bewusst, dass über 50 % der Passwörter wiederverwendet werden. Wenn gestohlene Anmeldedaten zum Entsperren vieler Konten verwendet werden können, wird ein Domino-Effekt erzeugt, der die Größe und den Schweregrad einer einzigen Datenschutzverletzung erhöht.

Beispiele für die jüngsten Credential-Stuffing-Angriffe

Die jüngsten Nachrichten bieten viele Beispiele für Credential-Stuffing-Angriffe, die sich auf bekannte Unternehmen auswirken. Diese Angriffe sind Beweise für Credential-Stuffing-Tools, die viele herkömmliche Cybersicherheitspraktiken umgehen können:

- Norton LifeLock: Im Januar 2023 benachrichtigte die Gen Digital, die Muttergesellschaft von Norton LifeLock, 6.500 Passwort-Manager-Kunden, dass ihre Namen, Adressen und Telefonnummern als Ergebnis eines Credential-Stuffing-Angriffs offengelegt wurden. Da die gestohlenen Anmeldedaten auch Zugriff auf private Passwort-Tresore boten, informierte die Gen Digital Kunden, dass möglicherweise auf die im Norton-Passwort-Manager gespeicherten Passwörter zugegriffen wurde.

- PayPal: Der Marktführer für digitale Zahlungssysteme PayPal war im Dezember 2022 Gegenstand eines Credential-Stuffing-Angriffs, der etwa 35.000 Benutzer betraf. Es wurde angenommen, dass die betreffenden Anmeldedaten von Kunden für PayPal-Konten wiederverwendet wurden, bevor sie bei einer anderen Datenschutzverletzung gestohlen wurden. Obwohl keine unbefugten finanziellen Transaktionen gemeldet wurden, wurden die Sozialversicherungsnummern, Geburtsdaten und Adressen der Benutzer offengelegt.

- The North Face: Das Outdoor-Bekleidungsunternehmen The North Face wurde zwischen Juli und August 2022 Opfer eines groß angelegten Credential-Stuffing-Angriffs, von dem über 194.000 Kundenkonten betroffen waren. Kundendaten, einschließlich Namen, Adressen und Telefonnummern, wurden offengelegt, aber es wurden keine Kundenkreditkartendaten auf der Website gespeichert. Im Gegensatz zu vielen jüngsten Passwort-Angriffen war nicht bekannt, ob die Anmeldedaten bei einer unabhängigen Verletzung gestohlen wurden und im Dark-Web weiterverkauft oder direkt von der Website von The North Face gestohlen wurden.

- Zola: Von dem Credential-Stuffing-Angriff auf die beliebte Hochzeitsplanungs-Website Zola im Mai 2022 war 1 % ihrer Kunden betroffen. In einer besonders unangenehmen Wendung wurden Geschenkkarten und Geld von frisch Verheirateten oder bald Verheirateten gestohlen, während ihre E-Mail-Konten geändert wurden, um ihnen den Zugriff zu verweigern. Zola reagierte sofort auf diese Verbrechen, um Kunden zu schützen und gestohlene Gelder rückzuerstatten.

- General Motors: Im April 2022 erlebte der Automobilhersteller General Motors (GM) einen Credential-Stuffing-Angriff, bei dem die Prämienpunkte vieler Kunden ohne entsprechende Autorisierung eingelöst wurden. Erneut wurde angenommen, dass die Anmeldedaten von einer früheren Datenschutzverletzung eines Nicht-GM-Unternehmens erhalten wurden. GM riet allen betroffenen Kunden, ihre Passwörter zurückzusetzen und ihre Finanzberichte sofort zu überprüfen.

Genießen Sie ganz einfach die erstklassige Benutzererfahrung, Sicherheitsfunktionen und den Kundensupport von Dashlane, selbst wenn Sie bereits einen anderen Passwort-Manager verwenden. Unsere einfachen Schritt-für-Schritt-Anweisungen erklären, wie Sie Ihren Passwort-Manager noch heute zu Dashlane wechseln können.

So können Sie Credential-Stuffing-Angriffe erkennen

Credential-Stuffing hat einige verräterische Zeichen, die früh erkannt werden können, wenn Sie mit erweiterten Überwachungstools bewaffnet sind. Signale, nach denen Sie Ausschau halten müssen, sind:

- Wiederholte Anmeldeversuche. Eine Möglichkeit, Credential-Stuffing zu verhindern, besteht darin, den Datenverkehr auf ungewöhnliche Anmeldemuster zu überwachen. Automatisierte Angriffe können durch eine ungewöhnlich hohe Anzahl von Anmeldeversuchen von verschiedenen geografischen Standorten aus oder anderen Verhaltensmustern, die mit Algorithmen für maschinelles Lernen verknüpft sind, vergeben werden.

- Hohe Anmeldefehlerraten. Wiederholung und Persistenz sind die Schlüssel zum Credential-Stuffing. Das Begrenzen der Anzahl der erfolglosen Anmeldeversuche ist eine gute Methode, um menschliche Fehler und Vergesslichkeit von böswilligen Absichten zu trennen. NIST-Standards empfehlen Aussperrungsrichtlinien, um die Anzahl der erfolglosen Anmeldedatenraten zu begrenzen.

- Bösartige IP-Adressen. Ein weiterer wichtiger Hinweis, der bei Credential-Stuffing-Angriffen hinterlassen wird, sind die Internet-Protokoll-(IP)-Adressen, von denen die Hacks stammen. Blacklisting-Praktiken können verwendet werden, um verdächtige IP-Adressen zu blockieren, von denen bekannt ist, dass sie an früheren Verletzungsversuchen beteiligt waren. Selbst wenn IP-Adressen kontinuierlich weitergeleitet werden, um sich der Erkennung zu entziehen, können Cybersicherheitsteams sich dank verbesserter Bedrohungsinformationen schnell an diese Änderungen anpassen.

- Dark-Web-Überwachung. In einigen Fällen werden gestohlene Passwörter und persönliche Daten, die durch Dark-Web-Überwachung identifiziert wurden, etwas zu spät erkannt. Da Passwörter jedoch oft im Dark-Web ausgetauscht werden, bevor sie für Credential-Stuffing verwendet werden, ist die Überwachung des Dark-Web, um Ihre Expositionsstufe zu ermitteln, ein wichtiger Bestandteil der Credential-Stuffing-Prävention.

So verhindern Sie „Credential Stuffing“-Angriffe

Credential-Stuffing und Passwortsicherheit sind eng miteinander verbunden. Die Tools und Praktiken, die Sie zur Verbesserung Ihrer Passwort-Hygiene verwenden, sind zusammen mit einigen anderen Best Practices unerlässlich.

- Verwenden Sie Passwörter nicht wieder. Die Wiederverwendung alter Anmeldedaten ist eine gängige Praxis, da wir alle sicherstellen möchten, dass wir uns einfacher an sie erinnern. Die Wiederverwendung von Passwörtern verringert jedoch die Passwortsicherheit, da gleich mehrere Konten betroffen sein können, wenn ein wiederverwendetes Passwort kompromittiert wird. Die Wiederverwendung von Passwörtern macht uns viel anfälliger für Credential-Stuffing-Angriffe, da dadurch die Chancen auf eine erfolgreiche Übereinstimmung erhöht werden.

- Führen Sie Software-Updates durch. Software- und Betriebssystemupdates umfassen auch Patches, um alle bekannten Sicherheitsprobleme zu beheben. Hacker nutzen die Schwachstellen von nicht gepatchter Software und veralteten Betriebssystemen aus, um sich unbefugten Zugriff zu verschaffen. Ein Cyberkrimineller durchsucht möglicherweise sogar das Internet, um nicht gepatchte Systeme zu finden. Das Anwenden empfohlener Patches und Updates hilft, Datenschutzverletzungen zu verhindern, auf die sich Credential-Stuffer verlassen.

- Verwenden Sie 2-Faktor- oder Multi-Faktor-Authentifizierung. Push-Benachrichtigungen und Codes, die zur Verifizierung der Benutzeridentität per App oder SMS gesendet werden, sind Beispiele für 2-Faktor-Authentifizierung (2FA). Diese Sicherheitspraxis ist äußerst effektiv bei der Verhinderung erfolgreicher Credential-Stuffing-Angriffe, da der Hacker sehr unwahrscheinlich Zugriff auf die zweiten Anmeldedaten hat. Multi-Faktor-Authentifizierung (MFA) verwendet zum gleichen Zweck zwei oder mehr Faktoren, einschließlich biometrischer Identifikatoren wie Fingerabdruck oder Gesichtserkennung.

- CAPTCHA. Credential-Stuffing-Angriffe sind ein Grund, warum wir oft gebeten werden, zu beweisen, dass wir Menschen sind, indem wir ein Rätsel lösen oder Objekte in einem Raster identifizieren, bevor wir auf eine Website zugreifen. Dabei wird ein so genannter Completely Automated Public Turing Test verwendet, um Computer und Menschen voneinander zu unterscheiden (CAPTCHA). Auch wenn sie lästig werden können, hindern CAPTCHAs automatisierte Software effektiv daran, unabhängig einen vollständigen Zugriff zu erhalten.

- Teilen Sie Passwörter auf sichere Weise. Das Teilen von Passwörtern mit Freunden, Verwandten und Kollegen ist fast unvermeidlich, insbesondere bei Diensten wie Videostreaming und Social-Media-Konten von Unternehmen. Das Teilen von Passwörtern erhöht die Anfälligkeit für Passwortraub, wenn eine unverschlüsselte Methode wie eine Text- oder Slack-Nachricht zum Teilen verwendet wird. Außerdem macht das Teilen von Passwörtern alle in der Gruppe angreifbar, wenn einer von ihnen von einem Cyberverbrechen betroffen ist.

Die sicherste Methode zum Teilen von Passwörtern besteht in der Verwendung der Freigabe-Funktion eines Passwort-Managers. Das Tool zum Teilen von Passwörtern von Dashlane kann verwendet werden, um Anmeldedaten oder sichere Notizen mit anderen Dashlane-Benutzern sicher zu teilen. - Unternehmen empfehlen wir, ihre Mitarbeiter zu schulen. Mitarbeiter sollten im Rahmen eines allgemeinen Cybersicherheitsprogramms geschult werden, um die Zusammenhänge zwischen Passworthygiene und Credential-Stuffing zu verstehen. Bring-Your-Own-Device (BYOD) und Remote-Arbeitsrichtlinien erhöhen auch die Risikofaktoren für verlorene oder gestohlene Passwörter. Alle Mitarbeiter sollten daher geschult werden, wachsam zu bleiben und Sicherheitsvorfälle schnell zu melden.

- Verwenden Sie einen Passwort-Manager. Ein Passwort-Manager ist ein wichtiges Tool zur Minimierung der Auswirkungen von Credential-Stuffing und Passwort-Angriffen. Die besten Passwort-Manager erhöhen Ihr Sicherheitsprofil, indem sie für jedes Konto starke und einzigartige Passwörter erstellen und sie dann in einem sicheren, verschlüsselten Tresor speichern. Dadurch sind Sie vor Hackern geschützt, die Passwörter stehlen oder erraten, um sich Systemzugriff zu verschaffen.

- Dark-Web-Überwachung. Auch wenn Sie achtsam sind, erkennen Sie möglicherweise nicht immer, wenn Ihre Daten kompromittiert wurden. Dark-Web-Überwachung hilft Ihnen dabei, die verborgenen Ecken des Internets nach Ihren persönlichen Daten und Anmeldedaten zu durchsuchen. Die Dark-Web-Überwachung von Dashlane umfasst bis zu fünf E-Mail-Adressen und warnt Abonnenten sofort, wenn ihre Anmeldedaten erkannt werden und geändert werden müssen.

- Erwägen Sie passwortlose Authentifizierung. 81 % der Hacking-bezogenen Sicherheitsverletzungen nutzen schwache oder gestohlene Passwörter, um sich unbefugten Zugriff zu verschaffen. Passwortlose Authentifizierung einschließlich Passkeys und biometrischer Methoden hat das Potenzial, langlebige Hacking-Methoden wie Brute-Force-Angriffe und Credential-Stuffing zu eliminieren, die traditionelle Passwortschwächen ausnutzen.

Credential Stuffing im Vergleich zu anderen Cyberangriffen

Cyberkriminelle bleiben trotz der relativ niedrigen Erfolgsrate standhaft in ihrem Einsatz für Credential Stuffing. Was Credential Stuffing von anderen Cyberangriffsmethoden wie Phishing, Zero-Day-Angriffen, Ransomware und Man-in-the-Middle-Angriffen unterscheidet, ist die unbestreitbare Verbindung zwischen Passwortsicherheit und einem erfolglosen Hacking-Angriff.

Dashlane verwendet fortschrittliche Algorithmen und Verschlüsselung, um Passwörter sicher zu generieren, zu speichern und automatisch zu vervollständigen. 2-Faktor-Authentifizierung (2FA), Dark-Web-Überwachung und eine Passwortintegritätsbewertung zur Verfolgung Ihrer schwachen, wiederverwendeten und gefährdeten Passwörter bieten zusätzliche Schutzebenen.

Hacker sind echt, und so ist auch die Notwendigkeit eines Hackerschutzes. Um Ihnen zu helfen, Ihre Online-Konten zu schützen und Ihre Anfälligkeit für Cyberangriffe zu reduzieren, sehen Sie sich diese 8 Tipps, um Ihre Online-Konten vor Hackern zu schützen an.

Referenzen

- Dashlane, „Was ist Credential Stuffing?“ Dezember 2020.

- Dashlane, „6 Dinge, die ein sicherer Benutzername immer tun sollte“, Februar 2023.

- Dashlane, „So schützen Sie sich vor Identitätsraub“, August 2023.

- Dashlane, „Der Dark-Web-Eisberg in einfachen Worten erklärt“, Juni 2023.

- Amazon, „Was ist ein Bot?“ 2023.

- HYPR Encyclopedia, „Credential Stuffing“, 2023.

- Investopedia, „General Data Protection Regulation (GDPR) Definition and Meaning“, November 2020.

- Dashlane, „Ein Blick auf Passwortintegritätsbewertungen in der ganzen Welt im Jahr 2022“, 2022.

- Dashlane, „Die nennenswertesten Sicherheitsverletzungen zu Beginn des neuen Jahres“, April 2023.

- CPO Magazine, „Vom Credential-Stuffing-Angriff sind ca. 35.000 PayPal-Konten betroffen. Laut dem Unternehmen wurden keine unbefugten Transaktionen erkannt“, Januar 2023.

- CPO Magazine, „Der Credential-Stuffing-Angriff auf The North Face kompromittiert 200.000 Konten“, September 2022.

- Die Hacker-News, „Was uns der Hacking-Angriff auf Zola über Passwortsicherheit lehren kann“, August 2022.

- Infosecurity Magazine, „US-Fahrzeugriese General Motors Opfer eines Cyber-Angriffs mit Offenlegung der persönlichen Daten von Autobesitzern“, Mai 2022.

- Dashlane, „Passwörter nach einer Verletzung immer ändern“, März 2020.

- Dashlane, „So wechseln Sie Ihren Passwort-Manager zu Dashlane“, Januar 2023.

- Symbiont, „Fehlerhafte Anmeldeversuche begrenzen“, Mai 2022.

- Dashlane, „Dark-Web-Überwachung“, 2023.

- Dashlane, „7 Best Practices für Passwort-Hygiene, die Sie verfolgen sollten“, Februar 2023.

- Dashlane, „Wie durch das Wiederverwenden von Passwörtern Lücken bei der Cybersicherheit entstehen“, Mai 2023.

- Dashlane, „Warum es wichtig ist, Ihre Anwendungen stets auf dem neuesten Stand zu halten“, März 2022.

- Dashlane, „Digitale Identität 101: Alles, was Sie wissen müssen“, April 2023.

- Dashlane, „MFA für geteilte Konten: Sicherheitsrisiken eliminieren“, Mai 2023.

- Auth0, „Schützen Sie Ihre Website mit CAPTCHAs und JavaScript-Herausforderungen vor Bots“, Februar 2023.

- Dashlane, „What Is Password Sharing & When Should I Use It“, Februar 2023.

- Dashlane, „Gespeicherte Elemente in Dashlane teilen“, 2023.

- Dashlane, „3 Strategien zur Verhinderung von Sicherheitsverletzungen und Hacking-Angriffen am Arbeitsplatz“, September 2021.

- Dashlane, „BYOD-Richtlinien für Unternehmen (4 Beispiele)“, Juni 2023.

- Dashlane, „How a Password Manager Helps Prevent a Data Breach“ (Wie ein Passwort-Manager Datenschutzverletzungen verhindern kann), Dezember 2017.

- Dashlane, „Dark-Web-Überwachung: Ihre Mitarbeiter verwenden höchstwahrscheinlich kompromittierte Passwörter“, Juli 2022.

- Verizon, „Bericht zur Datenschutzverletzung 2023 zur Untersuchung von Datenschutzverletzungen“, 2023.

- Dashlane, „Einführung in die passwortlose Anmeldung für Dashlane“, 2023.

- Dashlane, „6 Vor- und Nachteile einer Zukunft ohne Passwörter“, Juli 2023.

- Dashlane, „Was ist eine Brute Force Attack” Februar 2020.

- Dashlane, „A Guide to Protecting Passwords from Hackers“ (Ein Leitfaden zum Schutz von Passwörtern vor Hackern), Februar 2023.

- Dashlane, „2-factor authentication (2FA) in Dashlane“, 2023.

- Dashlane, „8 Tipps zum Hackerschutz, um Ihre Online-Konten zu schützen“, Mai 2023.

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten