Qu'est-ce qu'une empreinte numérique ? Tout ce que vous faites en ligne laisse une trace. Chaque e-mail que vous envoyez, site Web que vous consultez et transaction que vous effectuez fait partie d'une base de données croissante d'informations liées à votre identité. Cela peut avoir un impact sur votre vie et vos moyens de subsistance de différentes manières, et il est donc important d'apprendre à gérer et à protéger votre empreinte numérique.

Qu'est-ce qu'une empreinte numérique ?

Une empreinte numérique est l'ensemble des données créées par vos activités en ligne et les traces que vous laissez intentionnellement ou involontairement. Au fil du temps, ces empreintes numériques forment une image détaillée de votre identité, qui est plus accessible et permanente que nombre de personnes ne le pensent. Comprendre la portée et l'impact de ce dossier de longue durée vous aide à prendre des décisions éclairées sur votre comportement et vos pratiques de sécurité en ligne.

Voulez-vous en savoir plus sur l'utilisation du gestionnaire de mots de passe Dashlane pour particulier ou pour entreprise ?

Découvrez nos forfaits pour gestionnaires de mots de passe pour particulier ou commencez avec un essai gratuit pour les entreprises.

Types d'empreintes numériques

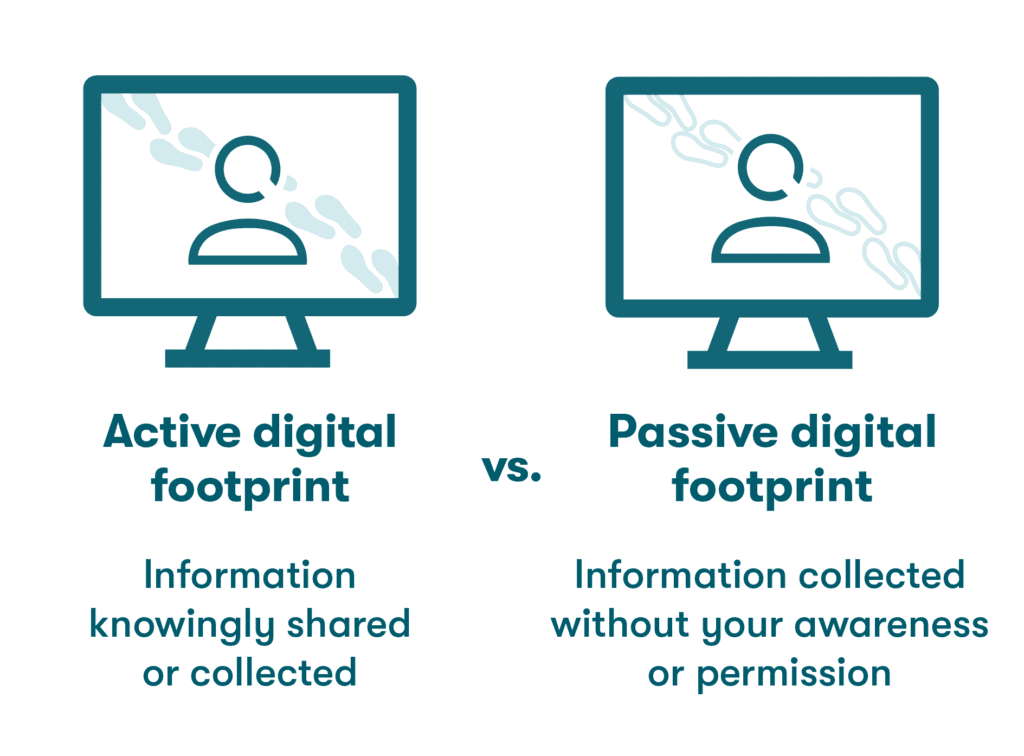

Comment fonctionne une empreinte numérique ? Que ce soit intentionnellement ou non, vous ajoutez des données à votre empreinte numérique chaque fois que vous utilisez le Web. Certaines empreintes numériques sont laissées par des visites et des recherches de sites anonymes, tandis que d'autres sont directement traçables jusqu'à votre nom, votre adresse, votre adresse e-mail et d'autres données personnelles. La définition de l'empreinte numérique peut être divisée en deux catégories générales :

- Empreintes numériques actives : une empreinte numérique est jugée active lorsque vous êtes au courant des informations partagées ou collectées. Ce type d'empreinte est créé par des activités telles que des publications sur les réseaux sociaux, le remplissage de formulaires ou la publication d'un article. Lorsque vous vous connectez à un compte ou à un site Web avec un nom d'utilisateur enregistré, les commentaires que vous partagez font partie de votre empreinte numérique active.

- Empreintes numériques passives : à la différence des empreintes numériques actives, les empreintes numériques passives sont laissées sans votre participation et sans que vous soyez au courant. Une grande partie de ces informations est recueillie grâce à l'adresse de protocole Internet (IP) associée. Votre navigateur Internet et les sites Web que vous visitez collectent en permanence des données en arrière-plan en fonction de votre activité.

Pourquoi les empreintes numériques sont-elles importantes ?

Les empreintes numériques sont des registres qui nous suivent tout au long de notre vie. Il est donc important de connaitre leur contenu et ce que les autres voient. Des éléments comme les publications sur les réseaux sociaux, les commentaires en ligne et les images et fichiers téléchargés peignent une image qui façonne notre réputation. Tout ce que nous publions sur les réseaux sociaux peut également être mal jugé ou mal compris, peu importe si cela semble innocent.

Les universités et les employeurs font partie des institutions qui examinent régulièrement les empreintes numériques dans le cadre de leurs processus décisionnels. En même temps, votre empreinte numérique peut devenir une piste d'informations pour les pirates afin de personnaliser les attaques de phishing ou de commettre un vol d'identité. Laisser une trop grande empreinte numérique vous rend plus vulnérable face aux cybercriminels.

Exemples d'empreintes numériques

Rien de tel pour décrire la signification de l'empreinte numérique que quelques exemples courants. Ces activités de tous les jours créent des empreintes actives et passives que nous pouvons examiner pour comprendre leur importance :

- Navigation sur le Web : chaque fois que vous vous connectez à Internet, les sites Web que vous visitez enregistrent l'adresse IP associée à votre connexion, tandis que les moteurs de recherche comme Google ou Yahoo enregistrent votre historique. La navigation sur le Web en mode privé ou incognito offre un peu plus de confidentialité puisque votre historique de navigation et les cookies sont supprimés après chaque session, bien que votre fournisseur de services Internet (FAI) continue d'enregistrer les sites que vous avez visités. La suppression de votre historique de navigation ne supprime que les informations présentent sur votre navigateur et votre appareil. Le registre des sites que vous visitez est toujours maintenu par leurs propriétaires.

- Cookies : qu'implique le fait d'accepter les cookies ? Malgré son nom innocent, cet exemple d'empreinte numérique est en réalité un petit fichier texte enregistré sur votre navigateur par le site que vous avez visité. Les cookies rendent la navigation plus pratique en mémorisant les identifiants et les préférences d'achat, mais ils accordent également aux entreprises l'autorisation d'utiliser vos informations comme elles en ont envie. Bien qu'ils soient généralement inoffensifs, vous devriez toujours refuser les cookies de sites Web suspects ou non sécurisés.

- Achat en ligne : votre historique de shopping en ligne, y compris les produits que vous avez achetés ou sur lesquels vous avez cliqué, est enregistré par le site de vente. Cet aspect de votre empreinte numérique est utile pour les spécialistes du marketing qui créent des publicités ciblées qui s'adaptent à votre historique et à vos préférences. Dans certains cas, le site de vente enregistrera également votre numéro de carte bancaire et d'autres données personnelles, ce qui peut vous rendre vulnérable s'il est sujet à une faille de données.

- Les services bancaires mobiles : le passage au numérique et aux méthodes en ligne pour presque toutes les transactions bancaires fait de l'historique financier un autre élément important de votre empreinte numérique. Les informations de paiement et de compte sur le Cloud créent un registre centralisé de l'activité financière. De nombreuses institutions financières suivent également les informations liées à l'emplacement et à l'historique des transactions. Elles peuvent ainsi détecter et empêcher les transactions frauduleuses, tout en créant une empreinte numérique plus exhaustive.

- Téléchargements : chaque fois que vous téléchargez un fichier, son type, son origine et les métadonnées qui lui sont associés entrainent la création d'un profil qui gagne en détails au fil des téléchargements. Votre historique de navigation comprend les téléchargements précédents qui définissent vos intérêts et vos activités. Les informations qui peuvent être obtenues à partir de cette partie de votre empreinte numérique en font une cible répandue chez les cybercriminels. En cas de faille de données.

- Réseaux sociaux : votre activité sur les réseaux sociaux établit une grande partie de votre empreinte numérique active. Ce qui distingue les réseaux sociaux des autres sources est la profondeur et l'étendue des informations partagées. Il s'agit de photos, de commentaires, d'avis sur des sujets sensibles et des identités d'amis, de parents et de collègues. Ces informations sont une véritable mine d'or pour les pirates qui tentent de deviner les identifiants d'utilisateurs ou de voler des identités.

- Envoi d'e-mails : les e-mails que nous envoyons et recevons sont un exemple d'empreinte numérique qui combine un volume élevé avec des informations détaillées sur nos habitudes, notre historique, notre emplacement et nos finances. Ils révèlent également nos contacts et nos relations personnels et professionnels. Les adresses e-mail sont au cœur de la sécurité de l'empreinte numérique, car elles servent de noms d'utilisateur pour de nombreux types de comptes et fournissent un point d'accès pratique aux spécialistes du marketing, aux escrocs et aux pirates qui tentent d'établir un contact.

Comment votre empreinte numérique est-elle utilisée ?

Si vous avez déjà recherché un nom familier sur le Web et trouvé d'innombrables informations (ou aucune), alors vous avez exploré l'utilisation de l'empreinte numérique. Qu'il s'agisse d'une recherche par simple curiosité, par intérêt professionnel ou à des fins malveillantes, la disponibilité et le contenu d'une empreinte numérique ne doivent pas être laissés au hasard. Les utilisations courantes des empreintes numériques comprennent :

- Sélection lors du recrutement : 92 % des recruteurs disent utiliser des recherches Internet pour recueillir des informations sur les candidats. Ils peuvent rechercher des signes positifs comme un engagement dans des réseaux professionnels et des organisations de bénévoles, mais aussi les informations inappropriées ou provocatrices qui pourraient se cacher dans les comptes sur les réseaux sociaux. Cela souligne l'importance de la maintenance de l'empreinte numérique pour éliminer tout ce qui peut être perçu comme négatif.

- Publicité ciblée : la pratique de la publicité ciblée utilise une communication personnalisée adaptée aux données démographiques, aux comportements et aux préférences des clients. Les entreprises et les annonceurs créent des profils de clients en fonction de leurs empreintes numériques. Les cookies, les données sur l'emplacement et d'autres sources de données sont transmises à des algorithmes pour déterminer quelles publicités ou campagnes sont les plus susceptibles de réussir.

- Cybercrimes : l'objectif de la plupart des cybercrimes est de voler ou de compromettre des données sensibles comme des mots de passe, des numéros de compte, des numéros de sécurité sociale ou des secrets commerciaux à des fins financières. Une grande partie des informations que recherchent les cybercriminels peut être retracée jusqu'à nos empreintes numériques. Protéger leurs contenus permet de se prémunir contre :

- Le piratage : les tactiques de piratage courantes, telles que les attaques par force brute et le Credential Stuffing, s'appuient sur des mots de passe faibles, réutilisés ou partagés de manière non sécurisée afin d'obtenir un accès non autorisé à un compte. De nombreux mots de passe faibles comprennent des informations comme des noms, des adresses et d'autres données personnelles qui peuvent être trouvées sur les réseaux sociaux et d'autres sources d'empreintes numériques facilement disponibles.

- Le phishing : la tactique d'ingénierie sociale appelée Phishing utilise des e-mails personnalisés pour inciter les destinataires à fournir des informations ou à cliquer sur des liens malveillants. La crédibilité des e-mails de phishing peut être améliorée à l'aide d'informations provenant de l'empreinte numérique du destinataire, y compris les noms de ses contacts et les centres d'intérêt partagés sur les réseaux sociaux.

- Le vol d'identité : une connexion directe entre les empreintes numériques et le vol d'identité se produit lorsque des cybercriminels accèdent à des données personnelles par le biais de tactiques de piratage ou de phishing et utilisent ces informations pour se faire passer pour quelqu'un d'autre ou ouvrir un compte financier en leur nom.

- Les problèmes juridiques : en tant que registres détaillés de l'activité en ligne, les empreintes numériques laissées par les e-mails, les données de géolocalisation et les publications sur les réseaux sociaux sont transformées en preuves (ou alibis) confirmant l'emplacement, l'intention criminelle, la fraude et d'autres activités au cours des enquêtes et des procès criminels. Les préoccupations relatives à la confidentialité et à l'authenticité des données, ainsi que les problèmes de chaine de responsabilité, ont conduit à des discussions et à de l'opposition concernant les preuves numériques qui devraient ou non être admissibles dans le cadre de procédures pénales.

- Les recherches personnelles : les empreintes numériques sont une source importante d'informations pour toute personne préoccupée par, ou qui se pose des questions sur les activités de ses enfants, des nouveaux amis ou des partenaires amoureux potentiels. Les applications de rencontres en ligne ont gagné en popularité car de plus en plus de gens utilisent ces plates-formes pratiques pour trouver de nouveaux partenaires. Ces applications participent à l'empreinte numérique de leurs membres tout en soulignant la nécessité pour les utilisateurs de mener à bien leurs propres enquêtes sur l'empreinte numérique des autres afin d'éliminer les escroqueries perpétrées par des cybercriminels et des imposteurs.

Comment minimiser votre empreinte numérique

Existe-t-il un moyen d'effacer complètement votre empreinte numérique ? Les politiques de rétention des données des FAI, des navigateurs et des détaillants rendent presque impossible la suppression de votre empreinte numérique, mais il existe des mesures proactives que vous pouvez prendre pour en diminuer l'étendue :

- Supprimez régulièrement les cookies pour empêcher les entreprises en ligne de suivre vos activités.

- Désactivez les anciens comptes de réseaux sociaux pour supprimer les données personnelles facilement disponibles.

- Supprimez tous les autres comptes, abonnements ou services que vous n'utilisez plus.

- Ne fournissez pas votre nom ou votre adresse e-mail lorsque vous répondez à des enquêtes ou à des études en ligne.

- Supprimez les comptes e-mail que vous n'utilisez plus activement et désinscrivez-vous des newsletters associées à cette adresse.

- Supprimez les mots de passe enregistrés sur les navigateurs Web où ils sont vulnérables au piratage et aux failles de données. Ensuite, transférez-les vers un gestionnaire de mots de passe autonome protégé par chiffrement.

Comment protéger votre empreinte numérique

Bien qu'il ne soit pas pratique d'éliminer tous vos comptes, il existe des mesures supplémentaires que vous pouvez prendre pour mieux connaitre votre empreinte numérique, contrôler les données visibles et empêcher les informations de tomber entre de mauvaises mains. La maintenance de l'empreinte numérique s'améliore lorsque vous :

- Utilisez les moteurs de recherche pour évaluer votre présence en ligne. Si d'autres personnes recherchent votre nom pour vérifier votre crédibilité, il est judicieux de faire de même. Rechercher votre propre nom peut révéler à quoi ressemble votre profil vu de l'extérieur et s'il existe des informations incorrectes ou peu flatteuses que vous devez adresser. Plus important encore, rechercher votre propre nom peut révéler des signes avant-coureurs de vol d'identité.

- Limitez le partage de vos données. C'est vous qui contrôlez votre profil numérique actif. Tout ce que vous publiez risque d'être vu à un moment par des amis, des collègues ou un employeur potentiel, alors faites preuve de prudence lorsqu'il s'agit de partager des données personnelles en ligne. Cette approche aide également à améliorer votre sécurité au cas où une organisation avec laquelle vous avez partagé des données est touchée par une faille de données.

- Vérifiez vos paramètres de confidentialité. Les lois et les règlements en matière de confidentialité des données en ligne comprennent des règles régissant la collecte, le stockage et le partage des informations des clients. Ces lois vous aident à gérer votre empreinte numérique en limitant les moyens par lesquels les informations vous concernant peuvent être distribuées sans votre accord. Chaque plate-forme de réseaux sociaux comprend également des paramètres de confidentialité personnalisables qui vous permettent de décider qui peut consulter vos photos et vos publications. Le fait de définir vos profils comme étant privés vous permet de mieux contrôler qui a accès aux données personnelles et aux photos que vous partagez.

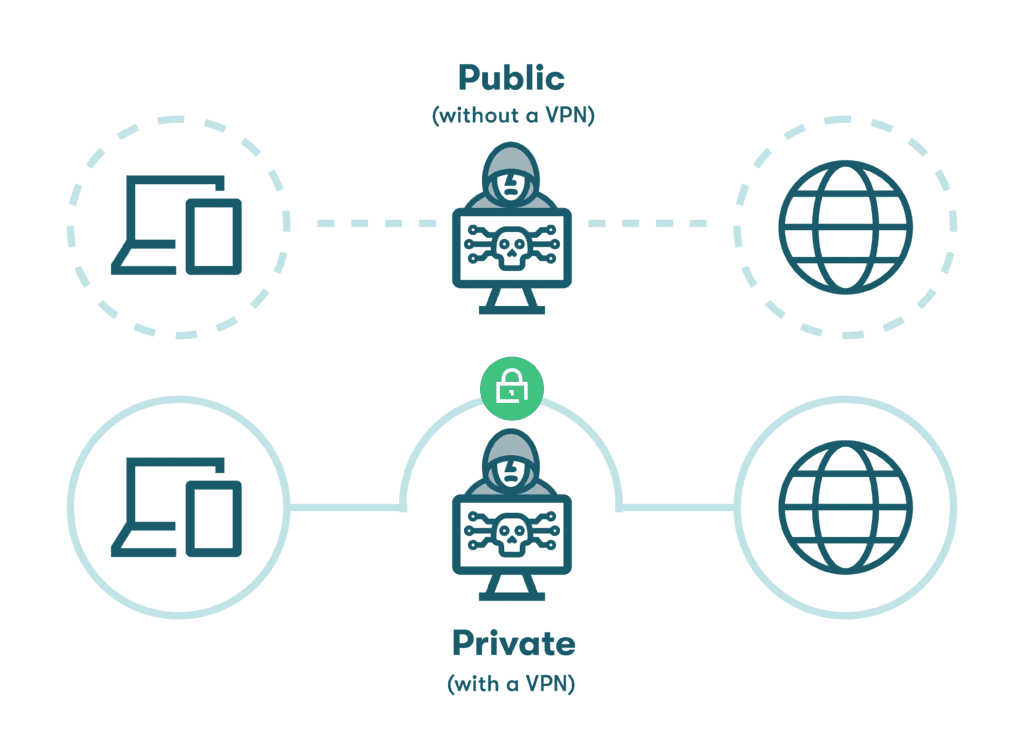

- Utilisez un VPN sur les réseaux Wi-Fi publics. Les centres commerciaux, les aéroports, les cafés et d'autres environnements publics peuvent être le théâtre de tactiques de piratage telles que des attaques de type « Man-in-the-middle », destinées à intercepter vos données personnelles. Un réseau privé virtuel (ou VPN) doit toujours être utilisé sur les réseaux publics, afin de protéger votre confidentialité et vos comptes. Le VPN chiffre toutes les données qui entrent ou sortent de votre appareil et les achemine via un portail sécurisé, tout en masquant votre adresse IP afin que vous puissiez naviguer sur le Web de façon privée.

- Utilisez la double authentification (2FA). La pratique de sécurité appelée double authentification (2FA) utilise généralement un deuxième identifiant, tel qu'un code envoyé via une application ou un SMS, pour fournir une couche de sécurité supplémentaire lors du processus de connexion. Comme il est peu probable qu'un pirate ait à la fois accès à vos identifiants et à votre appareil, le temps supplémentaire nécessaire pour se connecter est compensé par une protection accrue de la confidentialité et du compte.

- Utilisez un gestionnaire de mots de passe. La génération automatique et la saisie automatique de mots de passe forts et chiffrés améliorent la sécurité et la commodité en éliminant la nécessité de créer et d'enregistrer manuellement des mots de passe. Un gestionnaire de mots de passe protège des aspects importants de votre empreinte numérique en enregistrant vos informations dans un coffre-fort sécurisé et en activant la double authentification, pour une couche de sécurité supplémentaire.

Dashlane fournit également la Surveillance du dark Web, un portail de partage de mots de passe sécurisé et un score de sécurité des mots de passe afin de garder en permanence un œil sur vos mots de passe faibles, réutilisés et compromis.

Maintenir la confidentialité des données signifie gérer de manière responsable les données sensibles, afin de vous protéger et de protéger ceux qui vous entourent. Découvrez comment améliorer vos connaissances en matière de confidentialité des données et comment séparer les données personnelles et celles de l'entreprise grâce à notre Guide sur la confidentialité des données.

Références

- Dataprot, « What is a Digital Footprint: Everything You Need To Know » [Qu'est-ce que l'empreinte numérique : tout ce que vous devez savoir], mai 2023.

- Reputation X, « What is a digital footprint? » [Qu'est-ce qu'une empreinte numériquz ?] mars 2023.

- Network World, « What is an IP address? And what is your IP address ? » [Qu'est-ce qu'une adresse IP ? Et quelle est votre adresse IP ?] mai 2022.

- DMN, « Social Media Footprint Facts: What You Should Know » [Réalité de l'empreinte numérique des réseaux sociaux : ce que vous devriez savoir], décembre 2021.

- Dashlane, « Les navigateurs privés sont-ils vraiment privés ? Conseils pour une navigation sécurisée », mars 2023.

- Reader’s Digest, « 3 Times You Shouldn’t “Accept Cookies” on a Site » [3 instances où vous ne devriez pas « Accepter les cookies » sur un site], novembre 2021.

- Dashlane, « Une simple action permet d’éviter l’une des failles de données les plus courantes », novembre 2021.

- Dashlane, « Les portefeuilles numériques sont-ils sécurisés ? » juin 2023.

- Backblaze, « Metadata: Your File’s Hidden DNA and You » [Les métadonnées : l'ADN caché de vos fichiers et vous], février 2020.

- Bitdefender, « What goes online, stays online: How a negative digital footprint can affect your life » [Ce qui va en ligne, reste en ligne : en quoi une empreinte numérique négative peut impacter votre vie], mars 2022.

- Dashlane, « Comment supprimer les mots de passe enregistrés sur un navigateur : Guide étape par étape », novembre 2022.

- Dashlane, « Que faire si un escroc a accès à votre adresse e-mail », mars 2023.

- Dashlane, « 6 Things a Safe Username Should Always Do », février 2023.

- Zippia, « What Percentage of Employers Check Social Media? » [Quel pourcentage d'employeurs consultent les réseaux sociaux ?] Décembre 2022.

- Forbes, « The Truth In User Privacy And Targeted Ads » [La vérité sur la confidentialité des utilisateurs et la publicité ciblée], février 2022.

- Dashlane, « 11 cybermenaces à connaître et comment se défendre », avril 2023.

- Dashlane, « Faille de données ou piratage ? Comment les distinguer. », juin 2021.

- Dashlane, « What the Hack Is Phishing? » mars 2020.

- Bipartisan Policy Center, « What Your Digital Footprint Reveals and Who is Watching » [Ce que révèle votre empreinte numérique et qui la surveille], décembre 2022.

- Digitalfootprintcheck, « Protecting Yourself from Online Dating Scams with Digital Footprint Check » [Se protéger contre les arnaques sur les sites de rencontre grâce à la vérification de l'empreinte numérique], 2023.

- Dashlane, « Comprendre la confidentialité des données et son importance » avril 2023.

- Dashlane, « A Beginner’s Guide to Two-Factor Authentication », août 2022.

- Dashlane, « Notre guide sur la confidentialité des données », 2023.

Inscrivez-vous pour connaître toute l'actualité de Dashlane