¿Qué es la huella digital? Todo lo que hacemos en línea deja un rastro. Cada correo electrónico que enviamos, cada sitio web que visitamos y cada transacción que completamos es parte de una base de datos cada vez mayor de información vinculada a nuestra identidad. Esto puede afectar a nuestra vida y nuestro sustento de varias maneras, por lo cual es importante aprender a administrar y proteger nuestra huella digital.

¿Qué es la huella digital?

La huella digital es el rastro de datos creado por nuestras actividades en línea y las trazas que dejamos atrás de forma intencionada o no intencionada. Con el tiempo, estas huellas digitales conforman una minuciosa impresión de nuestra identidad, más accesible y permanente de lo que muchos piensan. La comprensión del alcance y el impacto de este registro duradero ayuda a tomar decisiones informadas sobre el comportamiento y las prácticas de seguridad en línea.

¿Desea obtener más información sobre el uso del administrador de contraseñas de Dashlane en casa o en el trabajo?

Consulte nuestros planes de administrador de contraseñas personales o comience con una prueba gratis de business.

Tipos de huellas digitales

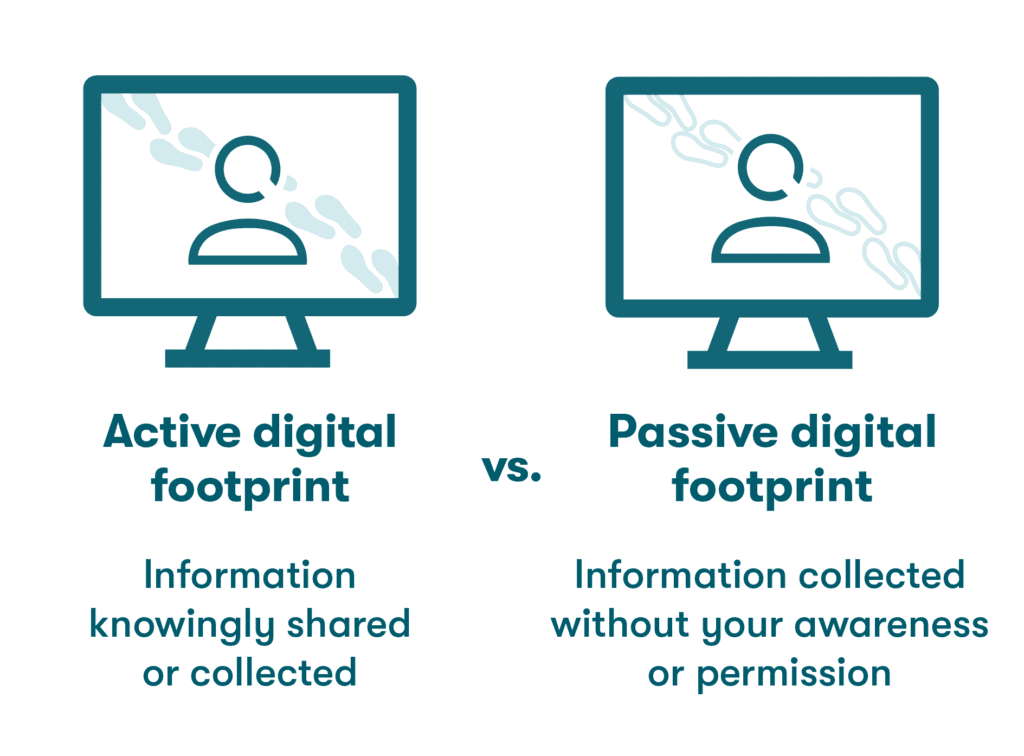

¿Cómo funciona la huella digital? Ya sea de forma intencionada o no, cada vez que usamos Internet aumenta nuestra huella digital. Algunas huellas digitales se dejan por visitas y búsquedas anónimas en sitios web, mientras que otras se pueden rastrear directamente hasta nuestro nombre, dirección, dirección de correo electrónico y demás información personal. La definición de la huella digital se puede dividir en dos categorías generales:

- Huellas digitales activas: una huella digital se considera activa cuando se sabe que la información se comparte o recopila. Este tipo de huella se crea a través de actividades como las publicaciones en las redes sociales, el llenado de formularios o la publicación de un artículo. Al ingresar en una cuenta o sitio web con un nombre de usuario registrado, cualquier comentario que se comparta se convierte en parte de la huella digital activa.

- Huellas digitales pasivas: a diferencia de las huellas activas, las huellas digitales pasivas se dejan sin el conocimiento ni la participación del usuario. Gran parte de esta información se recopila en función de la dirección del Protocolo de Internet (IP) asociado. El navegador de Internet y cualquier sitio web que visitamos recopilan continuamente datos en segundo plano en función de nuestra actividad.

¿Por qué son importantes las huellas digitales?

Las huellas digitales son registros vivos que nos siguen a lo largo de nuestra vida, por lo que es importante estar al tanto de su contenido y de lo que ven los demás. Cosas como las publicaciones en las redes sociales, los comentarios en línea y las imágenes y archivos cargados dibujan una imagen que da forma a nuestra reputación. Cualquier cosa que publiquemos en las redes sociales también puede ser objeto de juicio o comprensión erróneos, por inocente que parezca.

Las universidades y los empleadores son las instituciones que revisan las huellas digitales de forma regular como parte de sus procesos de toma de decisiones. Al mismo tiempo, la huella digital puede convertirse en un rastro de información para que los piratas informáticos personalicen los ataques de phishing o cometan robo de identidad. Dejar una huella digital excesiva nos hace más vulnerables a los ciberdelincuentes.

Ejemplos de huellas digitales

El significado de la huella digital se describe mejor con algunos ejemplos habituales. Estas actividades cotidianas crean huellas activas y pasivas, que podemos examinar para comprender su importancia:

- Navegación por Internet: cada vez que nos conectamos a Internet, los sitios web que visitamos registran la dirección IP asociada con nuestra conexión, mientras que los motores de búsqueda como Google o Yahoo almacenan nuestro historial. La navegación por Internet en modo privado o de incógnito ofrece un poco más de privacidad, ya que el historial de navegación y las cookies se eliminan después de cada sesión, aunque el proveedor de servicios de Internet (ISP) seguirá registrando los sitios que visitamos. Al eliminar el historial de navegación solo se elimina información del navegador y el dispositivo locales. Los propietarios de los sitios web siguen manteniendo los registros de los sitios que visitamos.

- Cookies: ¿qué significa la aceptación de cookies? A pesar de su inocente nombre (que significa «galleta»), este ejemplo de huella digital es en realidad un pequeño archivo de texto que el sitio que visitamos almacena en el navegador. Las cookies añaden comodidad al recordar la información de ingreso y las preferencias de compra, pero también otorgan permiso a las empresas para usar la información que consideren adecuada. Aunque suelen ser inofensivas, siempre se deben rechazar las cookies de sitios web sospechosos o no seguros.

- Compras en línea: el proveedor almacena el historial de compras en línea, incluidos los artículos que hayamos adquirido o en los que hayamos hecho clic. Este aspecto de la huella digital es útil para los profesionales del marketing que crean anuncios dirigidos adaptados a nuestro historial y preferencias. En algunos casos, el proveedor también almacenará el número de la tarjeta de crédito y demás información personal, lo que puede hacernos vulnerables si se ve afectado por una violación de datos.

- Banca móvil: el cambio a los métodos digitales en línea para casi todas las transacciones bancarias hace que el historial financiero sea otro elemento importante de la huella digital. La información de pagos y cuentas en la nube da lugar a un registro centralizado de la actividad financiera. Muchas instituciones financieras también rastrean la información de ubicación junto con el historial de transacciones. Esto les ayuda a detectar y evitar transacciones fraudulentas al tiempo que crean una huella digital más completa.

- Descargas: cada vez que descargamos un archivo, el tipo de archivo, el origen y los metadatos asociados con el archivo contribuyen a crear un perfil que se vuelve más detallado con cada descarga posterior. El historial de navegación incluye descargas anteriores que definen los intereses y actividades. La información que se puede obtener de esta parte de la huella digital la convierte en un objetivo popular de los ciberdelincuentes. En caso de violación de datos.

- Redes sociales: la actividad en las redes sociales forma parte de la huella digital activa. Lo que diferencia a las redes sociales de otras fuentes es la profundidad y la amplitud de la información compartida. Esto incluye fotos, comentarios, algunos de ellos sobre temas delicados, y los nombres de amigos, familiares y colegas. Estos detalles pueden convertirse en una mina de oro para los piratas informáticos que intentan adivinar las credenciales de los usuarios o robar identidades.

- Envío de correos electrónicos: los correos electrónicos que enviamos y recibimos son un ejemplo de huella digital que combina un alto volumen con información detallada sobre los hábitos, el historial, la ubicación y las finanzas. También revelan contactos y relaciones personales y profesionales. Las direcciones de correo electrónico son fundamentales para la seguridad de la huella digital, ya que sirven como nombres de usuario de muchos tipos de cuentas y ofrecen un punto de acceso cómodo para vendedores, estafadores y piratas informáticos que intentan establecer contacto.

¿Cómo se usa la huella digital?

Si alguna vez ha buscado el nombre de un familiar y ha encontrado ingente información (o nada), ha explorado el uso de la huella digital. Tanto si la búsqueda se basa en la curiosidad inocente como si se hace por motivos profesionales o con intenciones maliciosas, la disponibilidad y el contenido de la huella digital no deben dejarse al azar. Los usos habituales de las huellas digitales incluyen:

- Evaluación de empleo: el 92 % de los reclutadores dicen que usan búsquedas en Internet para recopilar información sobre los candidatos. Pueden buscar signos positivos, como la participación en redes profesionales y organizaciones de voluntarios, así como información inadecuada o difamatoria que podría estar oculta en las cuentas de las redes sociales. Esto subraya la importancia del mantenimiento de la huella digital para eliminar todo lo que pueda considerarse negativo.

- Publicidad dirigida: la práctica de la publicidad dirigida utiliza una comunicación personalizada adaptada a la demografía, el comportamiento y las preferencias de los clientes. Empresas y anunciantes diseñan perfiles de clientes en función de sus huellas digitales. Las cookies, los datos de ubicación y otras fuentes de datos se introducen en algoritmos para determinar qué anuncios o campañas tienen más probabilidades de tener éxito.

- Ciberdelitos: el objetivo de la mayoría de los ciberdelitos es robar o comprometer información confidencial como contraseñas, números de cuenta, números de la seguridad social o secretos comerciales para obtener ganancias financieras. Gran parte de la información que buscan los ciberdelincuentes se puede rastrear en nuestras huellas digitales. La salvaguardia de su contenido ofrece protección frente a:

- Pirateo: las tácticas de pirateo habituales, como los ataques de fuerza bruta y el relleno de credenciales, se basan en contraseñas débiles, reutilizadas o compartidas de forma no segura para obtener acceso no autorizado a la cuenta. Muchas contraseñas débiles incluyen información como nombres, direcciones y demás información personal que se puede encontrar en las redes sociales y en otras fuentes de huellas digitales fácilmente disponibles.

- Phishing: la táctica de ingeniería social conocida como phishing usa correos electrónicos personalizados para engañar a los destinatarios para que proporcionen información o hagan clic en enlaces maliciosos. La credibilidad de los correos electrónicos de phishing se puede mejorar usando detalles de la huella digital del destinatario, incluidos los nombres de contacto y los intereses compartidos en los perfiles de las redes sociales.

- Robo de identidad: una conexión directa entre las huellas digitales y el robo de identidad se produce cuando los ciberdelincuentes obtienen acceso a información personal a través de tácticas de pirateo o phishing y usan esta información para hacerse pasar por otra persona o abrir una cuenta financiera en su nombre.

- Problemas legales: como registros detallados de la actividad en línea, las huellas digitales formadas por correos electrónicos, datos de geolocalización y publicaciones en redes sociales se convierten en evidencia (o coartadas) relacionadas con el paradero, la intención delictiva, el fraude y otras actividades durante las investigaciones y juicios penales. Las preocupaciones por la privacidad, la autenticidad de los datos y los problemas de la cadena de custodia han llevado a más discusión y rechazo sobre qué pruebas digitales deben ser admisibles en los procedimientos penales.

- Búsquedas personales: las huellas digitales son una fuente de información importante para cualquier persona con preocupaciones o preguntas sobre las actividades de sus hijos, nuevos amigos o posibles intereses amorosos. Las aplicaciones de citas en línea han aumentado en popularidad a medida que más personas usan estas cómodas plataformas para conocer a posibles amistades. Estas aplicaciones contribuyen a formar la huella digital de sus miembros, al tiempo que subrayan la necesidad de que cada usuario realice su propia investigación de huellas digitales para evitar caer en estafas de citas realizadas por ciberdelincuentes e impostores.

Cómo minimizar la huella digital

¿Hay alguna forma de eliminar por completo la huella digital? Las políticas de retención de datos de ISP, navegadores y minoristas hacen que sea casi imposible eliminar la huella digital, pero hay algunas acciones proactivas que se pueden realizar para reducirla:

- Elimine las cookies de forma regular para evitar que las empresas en línea rastreen sus actividades.

- Desactive las cuentas antiguas en redes sociales para eliminar la información personal disponible.

- Elimine cualquier otra cuenta, membresía o servicio que ya no use.

- No proporcione su nombre ni dirección de correo electrónico al realizar encuestas o expresar opiniones en línea.

- Elimine las cuentas de correo electrónico que ya no usa de forma activa y cancele la suscripción a cualquier boletín asociado con la dirección de correo electrónico.

- Elimine las contraseñas almacenadas en los navegadores web, donde son vulnerables al pirateo y a las violaciones de datos. Luego, migre a un administrador de contraseñas independiente protegido por encriptación.

Cómo proteger la huella digital

Aunque eliminar todas las cuentas puede no ser práctico, hay algunos pasos adicionales que puede seguir para aumentar su conocimiento de la huella digital, controlar los datos visibles y evitar que la información caiga en manos equivocadas. El mantenimiento de la huella digital mejora cuando:

- Usa los motores de búsqueda para revisar su presencia en línea. Si los demás buscan su nombre para verificar su credibilidad, es buena idea hacer lo mismo. Buscar nuestro propio nombre puede revelar cómo aparece nuestro perfil ante los demás y si hay información incorrecta o poco halagadora publicada que debemos resolver. Lo que es más importante, la búsqueda del propio nombre puede revelar signos de advertencia de robo de identidad.

- Limite el uso compartido de datos. Usted tiene el control de su perfil digital activo. Cualquier cosa que publique puede ser vista por amigos, colegas o un posible empleador, así que tenga cuidado a la hora de compartir detalles personales en línea. Este enfoque también ayuda a elevar el perfil de seguridad si una organización con la que ha compartido datos se ve afectada por una violación de datos.

- Compruebe las opciones de privacidad. Las leyes y regulaciones de la privacidad de datos en línea incluyen reglas para recopilar, almacenar y compartir información de los clientes. Estas leyes le ayudan a administrar la huella digital al limitar las formas en que se puede distribuir la información sin su consentimiento. Cada plataforma de redes sociales también incluye opciones de privacidad personalizables que le permiten decidir quién puede ver imágenes y publicaciones. La configuración del perfil como privado le da más control sobre quién puede acceder a la información personal y las fotos que comparte.

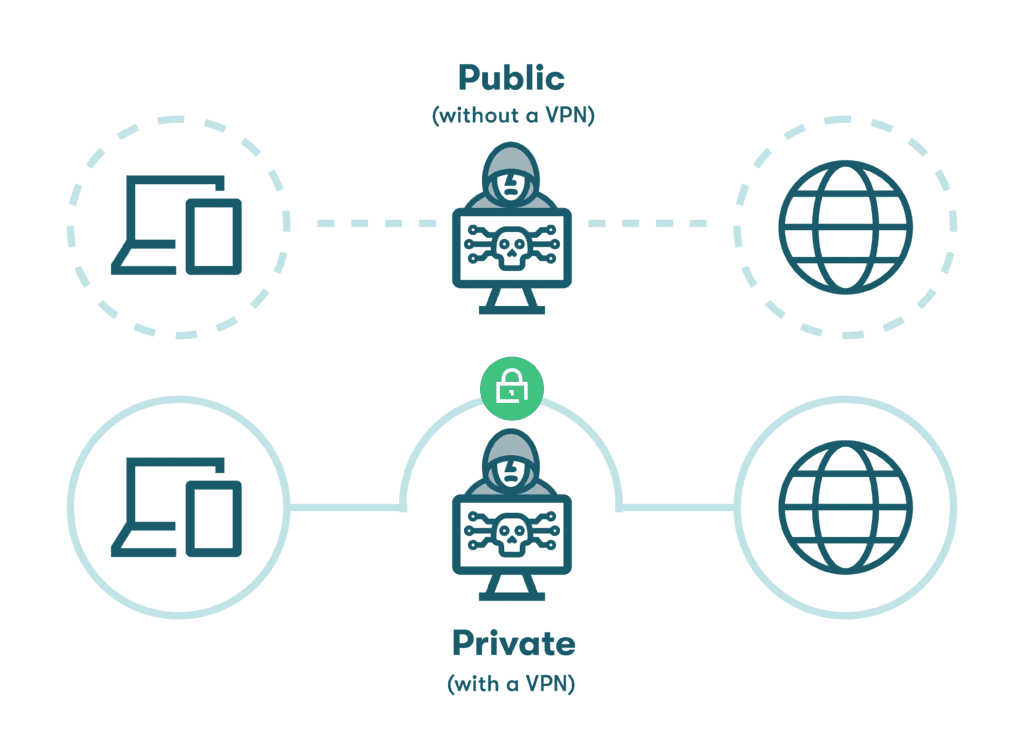

- Use una VPN en la WiFi pública. Los centros comerciales, aeropuertos, cafeterías y otras opciones públicas pueden estar sujetos a tácticas de pirateo, como los ataques de intermediario diseñados para interceptar la información personal. Siempre debe usarse una red privada virtual (VPN) en las redes públicas para proteger la privacidad y las cuentas. La VPN encripta todos los datos que entran o salen del dispositivo y los encamina a través de un portal seguro al tiempo que enmascara la dirección IP para poder navegar por Internet de forma privada.

- Use la autenticación de dos factores (2FA). La práctica de seguridad conocida como autenticación de dos factores (2FA) suele usar un segundo identificador, como un código enviado a través de una aplicación o un mensaje de texto, para ofrecer una capa de seguridad adicional durante el proceso de ingreso. Como es poco probable que un pirata informático tenga disponibles tanto las credenciales como el dispositivo, el tiempo adicional requerido para ingresar se compensa con una protección de la privacidad y la cuenta mejoradas.

- Use un administrador de contraseñas. La generación automática y el llenado automático de contraseñas seguras y encriptadas mejora la seguridad y la comodidad al eliminar la necesidad de crear y almacenar contraseñas de forma manual. Un administrador de contraseñas protege aspectos importantes de la huella digital al almacenar la información en una caja fuerte segura y permitir la 2FA para ofrecer una capa de seguridad adicional.

Dashlane también ofrece monitoreo de la Dark Web, un portal de uso compartido de contraseñas seguro y una puntuación del análisis de contraseñas para rastrear continuamente las contraseñas débiles, reutilizadas y comprometidas.

Mantener la privacidad de los datos significa administrar datos confidenciales de forma responsable para protegerse y proteger a los que le rodean. Descubra cómo mejorar la educación en protección de datos y mantener los datos personales separados de los de la empresa en nuestra Guía de la privacidad de los datos.

Referencias

- Dataprot, «What is a Digital Footprint: Everything You Need To Know», [¿Qué es la huella digital?: todo lo que necesita saber], mayo de 2023.

- Reputation X, «What is a digital footprint?» [¿Qué es la huella digital?] marzo de 2023.

- Network World, «What is an IP address? And what is your IP address?» [¿Qué es una dirección IP, y qué es su dirección IP?] mayo de 2022.

- DMN, «Social Media Footprint Facts: What You Should Know», [Datos de la huella de los medios sociales: lo que debe saber], diciembre de 2021.

- Dashlane, «Are Private Browsers Really Private + Tips for Secure Browsing», [¿Son los navegadores privados realmente privados? Consejos para la navegación segura], marzo de 2023.

- Reader’s Digest, «3 Times You Shouldn’t ‘Accept Cookies’ on a Site», [Tres ocasiones en que no debe aceptar cookies en un sitio web], noviembre de 2021.

- Dashlane, «One of the Most Common Data Breaches Your Organization Can Prevent with One Step» (Una de las violaciones de datos más comunes que su organización puede evitar con un solo paso), noviembre de 2021.

- Dashlane, «Are Digital Wallets Safe?» [¿Son las billeteras digitales seguras?] junio de 2023.

- Backblaze, «Metadata: Your File’s Hidden DNA and You», [Los metadatos: el ADN oculto suyo y de su archivo], febrero de 2020.

- Bitdefender, «What goes online, stays online: How a negative digital footprint can affect your life», [Lo que se sube a Internet se queda en Internet: cómo una huella digital negativa puede afectar a su vida], marzo de 2022.

- Dashlane, «Cómo eliminar las contraseñas guardadas del navegador: guía paso a paso», noviembre de 2022.

- Dashlane, «What to Do If a Scammer Has Access To Your Email Address», [Qué hacer si un estafador tiene acceso a su dirección de correo electrónico], marzo de 2023.

- Dashlane, «6 cosas que un nombre de usuario seguro siempre debe hacer», febrero de 2023.

- Zippia, «What Porcentage of Employers Check Social Media?» [¿Qué porcentaje de los empleadores comprueban las redes sociales?] diciembre de 2022.

- Forbes, «The Truth In User Privacy and Targeted Ads», [La verdad sobre la privacidad del usuario y los anuncios dirigidos], febrero de 2022.

- Dashlane, «Once amenazas cibernéticas sobre las que hay que estar informado y defenderse», abril de 2023.

- Dashlane, «¿Violación de datos o pirateo? Conozca la diferencia», junio de 2021.

- Dashlane, «¿Qué tipo de pirateo es el "phishing"?» marzo de 2020.

- Bipartisan Policy Center, «What Your Digital Footprint Reveals and Who is Watching», [Lo que revela su huella digital y quién la observa], diciembre de 2022.

- Digitalfootprintcheck, «Protecting Yourself from Online Dating Scams with Digital Footprint Check», [Protección contra las estafas en las citas en línea con la verificación de huellas digitales], 2023.

- Dashlane, «¿Qué es la privacidad de datos y por qué es importante?» abril de 2023.

- Dashlane, “Guía de principiantes para la autenticación de dos factores de seguridad”, agosto de 2022.

- Dashlane, «Nuestra guía sobre la privacidad de datos», 2023.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane