Was ein sicheres System ist und wie Sie es in Ihrem Unternehmen implementieren können

Von sicheren Systemen können sowohl große als auch kleine Unternehmen profitieren. Durch den Einsatz verschiedener Strategien zum Schutz eines Unternehmens vor Cyberangriffen ist ein sicheres System die erste und stärkste Verteidigungslinie gegen Cyberkriminelle.

Was versteht man unter einem sicheren System?

Ein sicheres System ist das Rückgrat der Cybersicherheitsrichtlinie eines Unternehmens. Ein sicheres System besteht aus drei beweglichen Teilen – Hardware, Software und Menschen –, die zusammenarbeiten, um Unternehmensdaten vor Cyberangriffen und Datenschutzverletzungen zu schützen. Wenn ein System sicher ist, wird das Unternehmen stärker und widerstandsfähiger. Lassen Sie uns die drei Elemente eines sicheren Systems überprüfen:

- Hardware

Von Arbeitgebern bereitgestellte Laptops oder mobile Geräte passen in der Regel leichter in das sichere System eines Unternehmens als von Mitarbeitern bereitgestellte Laptops. Wenn Mitarbeiter private Geräte verwenden, um auf Geschäftskonten zuzugreifen, müssen diese Geräte ebenfalls Teil dieses sicheren Systems werden.

- Software

Wenn es um sichere Systeme geht, dann kommt es vor allem auf die Software an. Die Software schützt in Kombination mit der Hardware das System vor Datenschutzverletzungen oder Cyberangriffen. Anti-Phishing- oder Antiviren-Software schützt beispielsweise vor Cyberkriminellen, die an Unternehmensdaten interessiert sind. Geschützte Konten wie Zoom, Gmail oder andere weit verbreitete Unternehmenskonten sind auch Beispiele für Software, die in einem sicheren System eine Rolle spielt. Andere unterstützende Software, wie SSO-Technologie, 2-Faktor-Authentifizierung und Passwort-Manager, schützt vor Cyberangriffen.

- Menschen

Egal wie weit wir im digitalen Zeitalter vorangeschritten sind: Menschen sind weiterhin ein wichtiger Bestandteil für sichere Systeme. Sie sind das letzte Puzzleteil, das die Hardware und Software miteinander verbindet und das System als Ganzes zum Leben erweckt. Sie laden die Software herunter und entscheiden, wann, wo und wie sie die Hardware verwenden soll. Außerdem erstellen und führen sie Strategien aus, um das System zu schützen. Die Cybersicherheit eines Unternehmens ist nur so gut wie seine Cybersicherheitskultur, die alle Mitarbeiter in Ihrem Cybersicherheitsplan umfasst.

83 % der Unternehmen gaben an, bereits mehr als eine Datenschutzverletzung erlitten zu haben.

Want to learn more about using a password manager for your business?

Check out Dashlane's password manager for small businesses or get started with a free business trial.

So schützen Sie Ihr Unternehmenssystem

Bei der Bewertung der Cybersicherheit Ihres Unternehmens werden Sie möglicherweise feststellen, dass es Bereiche mit Verbesserungsbedarf gibt. Um Ihr System zu stärken, müssen Sie die Hardware, Software und Menschen analysieren, die das System ausführen. Ermitteln Sie mithilfe dieser Schritte, wie Sie die Sicherheit Ihres Systems erhöhen können.

- Untersuchen Sie Ihr System

Um Ihr System zu verbessern, müssen Sie wissen, wie es derzeit mit der Cybersicherheit Ihres Unternehmens aussieht. Machen Sie eine Bestandsaufnahme der Hardware, die Ihre Mitarbeiter verwenden (unabhängig davon, ob angeordnet oder nicht), der Software, die Ihr Unternehmen verwendet, und der Sicherheitskultur des Unternehmens. Wissen Ihre Mitarbeiter in der Regel, wie sie Phishing- oder Spoofing-Versuche erkennen können? Verwenden sie VPNs, wenn sie aus der Ferne arbeiten, oder ist es eher ein Internet, das für alle kostenlos ist? Wenn Sie diese Faktoren kennen, können Sie Schwachstellen und mögliche Einstiegspunkte für Cyberkriminelle identifizieren.

- Entwickeln Sie einen IT-Sicherheitsplan

Mithilfe der Daten, die Sie bei einer gründlichen Systembewertung gesammelt haben, ist es an der Zeit, einen IT-Sicherheitsplan zu entwickeln, um die Stärke Ihres Cybersicherheitsprogramms zu steigern. Verwenden Sie die Ergebnisse Ihrer ersten Bewertungen, um Bereiche mit Verbesserungsbedarf zu adressieren und realistische Ziele mit realistischen Zeiträumen festzulegen. Messen Sie den Fortschritt im Laufe der Zeit mit gelegentlichen Berichten und Updates.

Denken Sie daran, wie Menschen ein wesentlicher Bestandteil des Systems sind. Ein erfolgreicher IT-Sicherheitsplan erfordert, dass jeder Mitarbeiter auf irgendeine Weise involviert wird. Möglich wäre dies beispielsweise durch Schulungen zum Thema Cybersicherheit, durch das Unterzeichnen einer schriftlichen Version der Cybersicherheitsrichtlinie oder durch die Unterstützung des Plans seitens der Geschäftsführung. Da jede Person in einem Unternehmen eine Rolle spielt – von der ständigen Verwendung eines VPN bis hin zur Meldung potenzieller Sicherheitsverletzungen – kann das Teilen der Rechenschaftspflicht dazu beitragen, die Bedeutung dieses Plans zu unterstreichen.

Sie können sich diesbezüglich vertraut an Cybersicherheitsexperten wenden. Sie können alle Schwachstellen identifizieren und beheben, die Sie möglicherweise übersehen haben, und Erkenntnisse darüber teilen, welche Tools die Kosten wert sind.

- Verwenden Sie die richtigen Tools, um Ihre Daten zu schützen

Neben der Schulung Ihrer Mitarbeiter über die ordnungsgemäße Verwendung von Unternehmenshardware und -software benötigen Sie unterstützende Tools, um Ihr System so sicher wie möglich zu machen. Oft sind diese Tools die Softwarekomponente des Systems und können Plattformen wie Folgendes umfassen:

Was sind die Risiken eines ungesicherten Systems?

Im besten Fall funktioniert ein System einwandfrei, um vor Cyberangriffen zu schützen und Unternehmensdaten zu sichern. Im schlimmsten Fall ist ein System ungesichert und es kommt zu einer Datenschutzverletzung mit schwerwiegenden Auswirkungen auf die Daten und den Datenschutz. Aber was genau sind die Risiken eines ungesicherten Systems und verlorenen oder gestohlenen Daten?

Finanzielle Verluste

Es kann schwierig sein, sich von Datenschutzverletzungen zu erholen, insbesondere in Fällen kleiner bis mittelständischer Unternehmen. Forscher fanden beispielsweise heraus, dass kleinen Unternehmen, die 100.000 US-Dollar verdienten, aufgrund von Sicherheitsvorfällen durchschnittlich Kosten in Höhe von 24.000 US-Dollar entstanden, was fast einem Viertel der jährlichen Einnahmen dieser Unternehmen entspricht. Größere Unternehmen mit einem Umsatz von Milliarden US-Dollar können viel einfacher die Kosten im Zusammenhang mit Datenschutzverletzungen tragen, die in der Studie weniger als 0,1 % des Jahresumsatzes betrugen. Finanzielle Verluste können eine ernsthafte Bedrohung für Unternehmen sein, die den Wert eines sicheren IT-Systems erst erkennen, wenn es zu spät ist.

Zeitverlust

Die Zeit, die es braucht, um eine Datenschutzverletzung zu bereinigen, kann erheblich sein. Das Unternehmen muss die Sicherheitsverletzung identifizieren, eine Untersuchung durchführen, um festzustellen, was schiefgelaufen ist, verlorene Daten wiederherstellen und alle Mitarbeiter-Passwörter überprüfen. Unter Berücksichtigung der Zeit, die es braucht, um mit Kunden zu kommunizieren und das Vertrauen zurückzugewinnen, ist eine Datenschutzverletzung mehr als nur ein Verlust für das Unternehmen – sie kann Monate an Mitarbeiterzeit und Produktivität verschwenden.

Reputationsschaden

Eine Centrify-Studie aus dem Jahr 2021 ergab, dass 65 % der Opfer einer Datenschutzverletzung das Vertrauen in ein Unternehmen verloren haben. Sobald eine Datenschutzverletzung auftritt, besteht der schwierigste Aspekt der Bereinigung darin, das Vertrauen der Mitarbeiter und Kunden zurückzugewinnen, die bei dem Vorfall Daten verloren haben. Das kann Monate bis Jahre dauern, da Kunden aufgrund des beschädigten Rufs, unter dem Ihr Unternehmen leidet, möglicherweise Geschäfte mit Wettbewerbern tätigen.

„Unsere besten Werkzeuge sind unser Ruf und unsere Beziehungen. Eine Datenschutzverletzung ist nicht nur eine Sicherheitslücke. Sie könnte auch das Vertrauen brechen, das wir so mühsam für unseren Namen aufgebaut haben.“

Principal, Vice President, JD+A

Wie Passwort-Manager die IT-Sicherheit eines Unternehmens unterstützen können

Letztlich schädigen gestohlene Passwörter und Datenschutzverletzungen das Endergebnis eines Unternehmens. Es gibt jedoch erschwingliche Tools, die Unternehmen dabei helfen können, ihre Cybersicherheit aufrechtzuerhalten. Passwort-Manager können eine zentrale Anlaufstelle für Unternehmen sein, die ihre Systeme sicherer machen möchten. Immerhin sind 61 % der Datenschutzverletzungen in allen Branchen auf gefährdete Anmeldedaten zurückzuführen.

Wie funktioniert ein Passwort-Manager?

Passwort-Manager sind Tresore, die die Daten von Mitarbeitenden speichern und bei Bedarf automatisch vervollständigen, unabhängig davon, ob sie sich für ein neues Konto registrieren oder sich bei einem alten Konto anmelden. Außerdem generieren sie starke Passwörter und zeigen, welche vorhandenen Passwörter schwach sind oder wiederverwendet werden. Mit Passwort-Managern müssen sich die Benutzer nur ihr „Master-Passwort“ merken, um auf alle ihre gespeicherten Passwörter zuzugreifen. So sind sie ein leistungsstarkes Tool, das Effizienz und Cybersicherheit gleichzeitig unterstützt.

Was Passwort-Manager unglaublich sicher macht, ist ein Prozess namens Verschlüsselung. Die Verschlüsselung ist ein zusätzlicher Schritt, den Passwort-Manager und andere Cybersicherheitssoftware wie VPNs unternehmen, um sicherzustellen, dass Daten sicher bleiben. Bei der Verschlüsselung wird das Passwort in einen anderen Satz von Buchstaben, Ziffern und Symbolen verschlüsselt, bevor es im Passwort-Tresor gespeichert wird. Dashlane verwendet eine „Zero-Knowledge“-Architektur, was bedeutet, dass selbst Passwort-Manager-Mitarbeiter nicht in der Lage sind, die Verschlüsselung des Tresors zu entschlüsseln.

Passwort-Manager-Funktionen

Ein hervorragender Passwort-Manager geht über seinen zentralen Passwort-Tresor hinaus, um zusätzliche Sicherheitsfunktionen bereitzustellen. Dashlane bietet Funktionen wie:

- Analytik und Überwachung der Passwortintegrität: Diese Funktion kann für IT-Manager hilfreich sein, die ihren Fortschritt bei der Umsetzung sicherer IT-Systemziele verfolgen möchten.

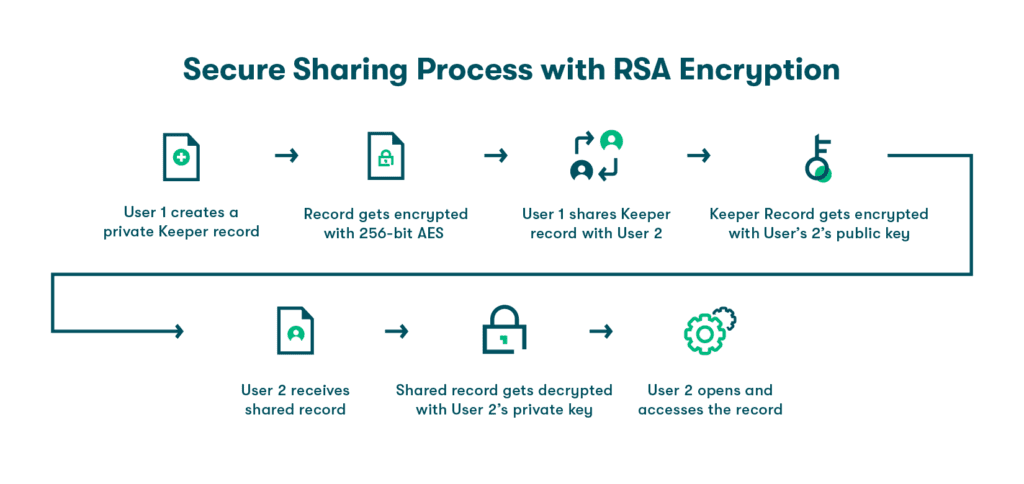

- Sicheres Teilen von Passwörtern: Diese Funktion hilft Mitarbeitern dabei, Passwörter für gemeinsam genutzte Konten über eine sichere Plattform anstatt über Chat oder E-Mail zu teilen. Darüber hinaus können Passwort-Manager wie Dashlane die Passwörter für gemeinsam genutzte Konten automatisch aktualisieren. Wenn also ein Mitarbeiter ein Passwort für ein gemeinsam genutztes Abonnement aktualisiert, hat jeder andere Mitarbeiter automatisch Zugriff auf das neueste Passwort.

- 2-Faktor-Authentifizierung: Diese bietet eine zusätzliche Sicherheitsebene, da jeder, der auf ein Mitarbeiterkonto zugreifen möchte, seine Identität bestätigen muss.

- Single-Sign-On-Integration: Diese Funktion ist eine enorme Zeitersparnis für Mitarbeiter, die mit nur einem Satz von Anmeldedaten auf mehrere Plattformen zugreifen können.

- 24-Stunden-Kundendienst und ein Passwort-Wiederherstellungsprozess: Nicht jeder Passwort-Manager bietet diese Support-Stufe für Basis-Kunden. Wählen Sie daher einen Tarif, der diese Zugriffsebene enthält.

Erfahren Sie, wie Sie die System- und Passwortsicherheit Ihres kleinen Unternehmens mit dem Password Playbook von Dashlane auf die nächste Stufe bringen können.

Referenzen

- U.S. Small Business Administration, „Strengthen Your Cybersecurity“

- Federal Trade Commission, „Cybersecurity for Small Business“

- Cybercrime Magazine, „60 Percent Of Small Companies Close Within 6 Months Of Being Hacked“, 2019

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten