8 astuces pour protéger vos comptes en ligne des pirates informatiques

Il ne s'agit pas seulement d'un battage médiatique : les pirates informatiques sont bien réels, et la nécessité de se protéger contre eux l'est tout autant. Des tendances comme le travail à distance, une liste de comptes qui ne cesse de s'allonger et les nouveaux outils d'IA sont le terreau des cybercriminels. Heureusement, quelques bonnes pratiques et quelques outils de base vous aident à vous protéger facilement contre les pirates informatiques.

Qu'est-ce qu'un pirate informatique ?

En général, un pirate est un expert en informatique qui utilise ses compétences pour voler des données ou interférer avec les systèmes informatiques. Bien que le stéréotype du pirate solitaire vêtu d'un sweat à capuche persiste, de nombreux pirates font partie d'équipes organisées, ce qui rend leurs tactiques plus efficaces et complique les méthodes pour se prémunir contre eux.

- Les acteurs malveillants et les cybercriminels. Les pirates informatiques sont parfois qualifiés d'acteurs malveillants (à ne pas confondre avec les acteurs hollywoodiens), de menaces ou de cybercriminels. Chacun de ces termes décrit des individus ou des organisations qui tentent d'exploiter les faiblesses du système informatique à leur avantage.

- Les acteurs malveillants se focalisent généralement sur une cible ou une organisation spécifique et peuvent tenter d'y accéder par le biais d'une intrusion physique ou virtuelle.

- Les cybercriminels ciblent un large groupe d'individus qui présentent les mêmes vulnérabilités ou utilisent les mêmes programmes.

- Les pirates n'ayant pas toujours des intentions malveillantes, ils ne sont, par conséquent, pas automatiquement considérés comme des acteurs malveillants ou des cybercriminels.

- Les pirates éthiques Certains pirates sont de notre côté. Les pirates éthiques ou à chapeau blanc se servent de leurs compétences et de leur expérience pour identifier les vulnérabilités en matière de sécurité. Toutefois, leur motivation est bien différente : les entreprises les embauchent pour réaliser une tentative d'accès non autorisé de manière contrôlée. L'entreprise corrige ensuite les faiblesses que le pirate informatique pointe du doigt afin de se prémunir des attaques d'individus malveillants.

- Comparaison entre le piratage et les failles de données. Bien que les termes « piratage » et « faille de données » soient parfois utilisés de manière interchangeable, il s'agit de deux choses différentes, même si elles sont souvent liées. Un piratage est un acte réalisé de manière intentionnelle pour obtenir un accès non autorisé à un système protégé. Une faille de données quant à elle désigne une perte ou un vol d'informations confidentielles. Une faille de données peut être le résultat d'un piratage, mais peut également résulter d'une négligence ou d'une erreur humaine.

Voulez-vous en savoir plus sur l'utilisation du gestionnaire de mots de passe Dashlane pour particulier ou pour entreprise ?

Découvrez nos forfaits pour gestionnaires de mots de passe pour particulier ou commencez avec un essai gratuit pour les entreprises.

Différents types de piratage à éviter

Pour apprendre à protéger votre ordinateur et à vous protéger personnellement des pirates et des virus informatiques, vous devez comprendre certains piratages courants auxquels vous serez probablement confronté chez vous ou sur votre lieu de travail. Ce ne sont là que quelques-unes des tactiques auxquelles vous devez faire attention :

- Le phishing : une attaque de phishing se présente généralement sous la forme d'un e-mail ou d'un message texte. Elle utilise des méthodes d'ingénierie sociale pour inciter un destinataire non averti à partager des données telles que ses mots de passe et ses numéros de compte bancaire. Certains e-mails de phishing incluent également des liens ou des pièces jointes non sécurisés. Des fautes d'orthographe, des fautes de grammaire et des URL qui ne correspondent pas au site Web de l'entreprise sont des signes d'avertissement qui vous aident à identifier les e-mails de phishing.

- Les attaques par force brute : cette tactique de piratage sophistiquée utilise l'intelligence artificielle (IA) et l'automatisation pour créer et saisir des combinaisons de noms d'utilisateur et de mots de passe (identifiants) de manière incessante jusqu'à ce qu'un compte soit accessible. La réutilisation des mots de passe peut aggraver l'impact d'une attaque par force brute, car une correspondance peut déverrouiller de nombreux comptes. Les mots de passe longs et complexes aident également à réduire les risques que cette tactique de piratage vous affecte.

- Les attaques DDoS : les attaques par déni de service distribué (DDoS) utilisent également l'automatisation dans l'intention de fermer un site Web plutôt que de voler des informations. Les attaques DDoS s'adressent généralement aux entreprises et tentent de submerger le trafic du site Web jusqu'à ce que celui-ci ne soit plus fonctionnel. Une attaque DDoS coordonnée avec du trafic provenant de nombreuses sources différentes peut être difficile à bloquer.

- Les usurpations de carte SIM : ce type de piratage consiste à transférer votre numéro de téléphone à un autre fournisseur de services à votre insu, puis à utiliser le numéro de téléphone pour accéder à vos autres comptes via le processus de double authentification (2FA). Vous pouvez vous protéger des usurpations de carte SIM en faisant attention aux personnes avec qui vous partagez votre numéro de téléphone et en utilisant des méthodes d'authentification qui ne nécessitent pas votre numéro de téléphone, comme les applications et les clés de sécurité physiques.

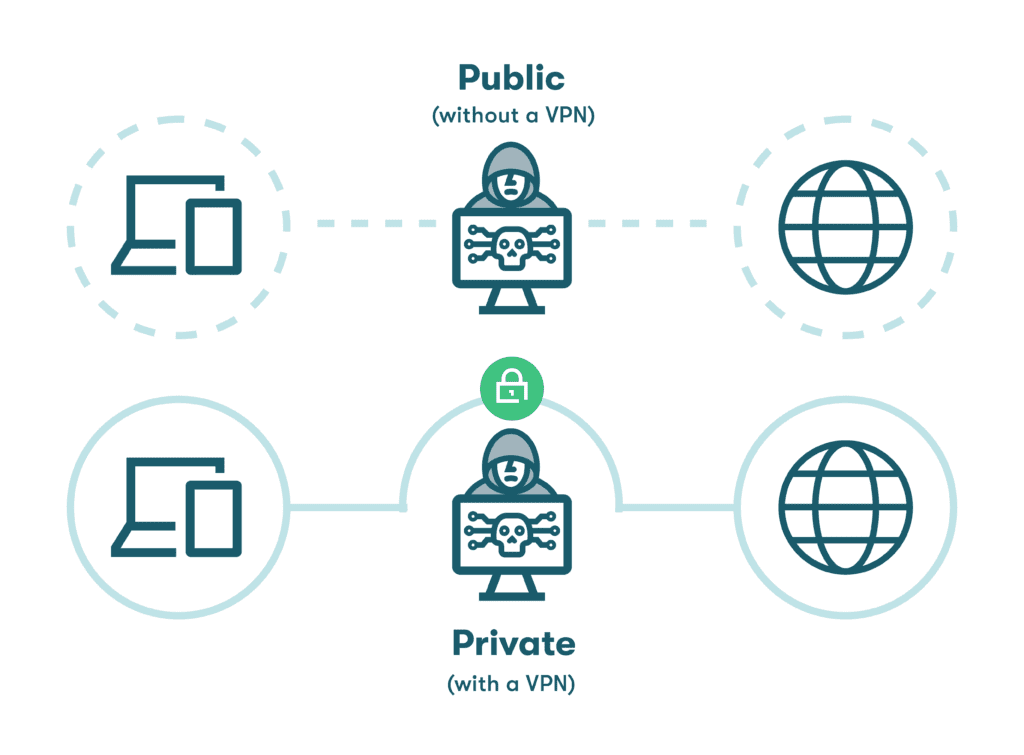

- Les attaques de type « homme du milieu » : en utilisant cette tactique, l'attaquant se positionne entre deux parties pour intercepter les données qui se déplacent entre elles. Le pirate peut également rediriger les gens vers de faux sites Web pour voler leurs informations. Les attaques MITM sont souvent tentées dans des zones où des réseaux Wi-Fi non sécurisés sont disponibles, comme les aéroports, les cafés et les hôtels. Un VPN réduit la menace des attaques MITM en chiffrant toutes les données qui entrent ou sortent d'un appareil et en les acheminant via un portail sécurisé.

- Les logiciels malveillants : les logiciels malveillants ou malware comprennent différents types de logiciels qui servent à interférer avec le fonctionnement d'un ordinateur. Un ralentissement des performances de l'ordinateur, des fenêtres contextuelles inexpliquées et des modifications inhabituelles des paramètres de sécurité ou du navigateur sont des signes d'alerte d'une attaque de logiciels malveillants. La liste croissante des variantes de logiciels malveillants comprend les logiciels publicitaires, les virus et les vers, ainsi que certaines variétés spécialement efficaces destinées à voler des données ou à rendre un appareil inutilisable, notamment :

- les ransomware : ce type de logiciel malveillant est utilisé pour refuser à un individu ou à une organisation l'accès à ses propres fichiers, ce qui tient un appareil et son contenu en otage jusqu'à ce qu'une rançon soit payée à l'aide d'une carte bancaire ou d'une crypto-monnaie. La sauvegarde et le chiffrement réguliers des fichiers importants peuvent réduire l'impact potentiel d'une attaque de ransomware.

- Les logiciels espions : cette forme de logiciel malveillant, généralement livrée par le biais d'une attaque de phishing, s'installera sur votre appareil et recueillera des informations comme les numéros de carte bancaire et les mots de passe, puis les renverra au pirate informatique. Les attaques de logiciels espions peuvent être difficiles à détecter, car votre appareil peut fonctionner normalement.

8 astuces pour sécuriser vos comptes en ligne face aux pirates

Lorsque vous apprendrez comment éviter les pirates informatiques, vous commencerez à découvrir des outils et des pratiques fiables qui vous protègent des cyberattaques. Ces 8 astuces vous aideront à garder vos appareils et vos données personnelles confidentiels et sécurisés :

- Utiliser un pare-feu

Les pare-feu filtrent tout le trafic entrant et sortant et empêchent les données suspectes de passer en fonction d'un ensemble de règles de sécurité prédéfinies. Les pare-feu peuvent être matériels, logiciels ou basés sur le cloud et peuvent être programmés pour filtrer le trafic en fonction des menaces connectées et du niveau de sécurité requis.

- Créer des mots de passe uniques et sécurisés

De nombreuses tactiques de piratage courantes ciblent les mots de passe faibles et couramment utilisés, car ils peuvent être devinés plus facilement, surtout à l'aide d'outils logiciels modernes. Vous pouvez faire face à ce risque et apprendre comment prévenir le piratage en suivant quelques directives de base lorsque vous réinitialisez les mots de passe ou en créez de nouveaux :

- Créer des mots de passe longs et complexes. Bien qu'il n'y ait pas de règles définies pour la longueur des mots de passe, il est recommandé de les composer d'au moins 12 caractères et d'éviter d'inclure des identifiants personnels comme votre nom, votre adresse ou votre numéro de téléphone. Vous pouvez créer des mots de passe forts et uniques en incluant un mélange aléatoire de lettres majuscules et minuscules, de chiffres et de caractères spéciaux.

- Ne pas réutiliser les mots de passe : avec autant de comptes et de mots de passe à gérer, la répétition des anciens identifiants est devenue une habitude courante, car nous voulons faire en sorte que nos mots de passe soient plus faciles à mémoriser. Malheureusement, la réutilisation des mots de passe diminue également la sécurité des mots de passe, car plusieurs comptes peuvent être touchés si un mot de passe réutilisé est compromis.

- Chiffrer les mots de passe et d'autres données

La pratique du chiffrement ou de la dissimulation des informations dans un format indiscernable remonte à l'Antiquité. Le chiffrement est également devenu un outil de sécurité et de protection des mots de passe précieux au cours des dernières années, alors que nous cherchons des méthodes pour empêcher les pirates de voler des informations. Le gestionnaire de mots de passe Dashlane utilise le chiffrement AES-256, largement accepté comme le type de chiffrement le plus fort disponible, pour protéger les mots de passe.

- Utiliser des connexions Internet sécurisées

Les réseaux Wi-Fi publics dans les aéroports, les centres commerciaux, les cafés et autres endroits non sécurisés sont sujets à des attaques de type « man-in-the-middle » et à d'autres tactiques de piratage destinées à intercepter des informations. Si vous utilisez un réseau Wi-Fi public, vous devez utiliser un VPN pour sécuriser la connexion. Un VPN masque également votre adresse IP pour que vous puissiez parcourir le Web en privé.

- Installer un logiciel antivirus et anti-malware

Il existe de nombreuses options de logiciels antivirus efficaces disponibles qui analysent en permanence votre système à la recherche de logiciels malveillants, puis mettent en quarantaine et suppriment les fichiers malveillants de votre appareil. Les meilleures options antivirus et anti-malware se tiennent au courant des dernières tendances et tactiques et fournissent des mises à jour basées sur le cloud. Les pertes financières ou d'informations confidentielles que peuvent entraîner les logiciels espions et les ransomwares font des logiciels antivirus un investissement judicieux.

- Ne pas partager des mots de passe de manière non sécurisée avec d'autres personnes

Les partage non sécurisé des mots de passe avec les amis, la famille et les collègues de travail est une autre habitude courante qui joue le jeu des pirates. Les mots de passe partagés exposent tout le monde dans le groupe si l'un d'entre eux est touché par une faille. Le partage de mots de passe étant courant et souvent nécessaire, vous devez toujours essayer de partager vos mots de passe de la manière la plus sûre possible :

- Ne pas utiliser de SMS ou de messages Slack. Les SMS et les plates-formes de communication en ligne comme Slack sont des options de partage d'informations populaires. Cependant, ces méthodes n'utilisent pas de chiffrement, et les messages peuvent être stockés indéfiniment, de sorte qu'ils peuvent être vulnérables au piratage et aux failles de données et doivent être évitées pour le partage de mots de passe.

- Utiliser un portail de partage chiffré : la façon la plus sûre de partager des mots de passe est d'utiliser le portail de partage chiffré d'un gestionnaire de mots de passe. L'outil de partage de mots de passe de Dashlane peut être utilisé pour partager des notes sécurisées ou des identifiants avec d'autres utilisateurs Dashlane.

- Mettre régulièrement à jour votre matériel et vos logiciels

Les développeurs de logiciels et de matériel intègrent les dernières fonctionnalités de sécurité à chaque nouvelle version. Les pirates essaient d'exploiter du matériel ou des logiciels et des systèmes d'exploitation obsolètes et non corrigés avec des vulnérabilités connues. Assurer la maintenance du système, maintenir les applications à jour et appliquer les correctifs recommandés en temps opportun vous aide à vous protéger des cybercrimes et à renforcer votre position de sécurité.

- Utiliser un gestionnaire de mots de passe et la double authentification

Un gestionnaire de mots de passe fournit une protection face aux pirates en chiffrant les mots de passe et les informations de compte, en stockant vos identifiants dans un coffre-fort sécurisé et en assurant un suivi de vos mots de passe faibles, réutilisés et compromis. Les fonctionnalités de génération de mots de passe et la saisie automatique ajoutent à la commodité en éliminant la nécessité de créer et de se souvenir de mots de passe forts pour chaque nouveau compte. Les meilleurs gestionnaires de mots de passe comprennent également la double authentification (2FA), qui nécessite un deuxième identifiant lors de la connexion pour une couche de sécurité supplémentaire.

Voici comment Dashlane sécurise vos comptes en ligne

Dashlane vous aide à protéger vos mots de passe et d'autres données face aux pirates. Les fonctionnalités standard comprennent la double authentification, un score de sécurité détaillé, le chiffrement AES 256-bit et un portail de partage de mots de passe sécurisé. Notre surveillance du dark Web analyse en permanence les recoins cachés d'Internet pour s'assurer que vos identifiants et vos données personnelles n'ont pas été compromis, tandis que notre architecture brevetée « zero-knowledge » garantit que personne (y compris Dashlane) ne peut accéder à vos données. Si Dashlane était piraté, les pirates ne seraient pas en mesure d'accéder à vos informations sans votre mot de passe Maître.

Heureusement, les pirates éthiques comme Rachel Tobac nous aident à comprendre ce que font les acteurs malveillants et comment nous en protéger. Rejoignez-nous pour un échange intéressant avec un pirate informatique.

Références

- Sussex Chamber of Commerce, « What is a Bad Actor in Cyber Security? » février 2023.

- Dashlane, « Failles de données et alertes », 2023.

- Dashlane, « Comment repérer une tentative de phishing », novembre 2019.

- Dashlane "What the Hack is a Brute Force Attack ?" ( février 2020.

- Microsoft, « Top 5 Most Famous DDoS Attacks », février 2023.

- Dashlane, « Comment éviter les arnaques à la carte SIM » août 2021.

- NIST, « Man-in-the-middle attack (MitM) », 2023.

- Dashlane, « Pourquoi avez-vous besoin d'un VPN ? Ses 3 grands avantages pour votre sécurité », août 2020.

- Dashlane, « What the Hack Is Malware? », février 2020.

- Norton, « Spyware: What is spyware + how to protect yourself », décembre 2021.

- Dashlane, « Les 10 mots de passe les plus courants (Le vôtre figure-t-il dans la liste ?) », septembre 2022

- Dashlane, “How Strong Is Your Password & Should You Change It?” août 2022.

- Dashlane, « Comment ne plus jamais réutiliser un seul mot de passe », janvier 2020.

- Thales, « A Brief History of Encryption (and Cryptography) », novembre 2022.

- Dashlane, « Le chiffrement expliqué par Dashlane » mars 2019.

- Security.org, « Do You Still Need Antivirus? » 2023.

- Dashlane, « Le partage de mots de passe sur Slack : une pratique risquée », novembre 2019.

- Dashlane, "Best Way to Store Passwords at Home or Work", septembre 2022.

- Dashlane, « How Password Managers Work : A Beginner’s Guide », décembre 2022.

- Dashlane, « Double authentification (2FA) dans Dashlane », 2023.

- Dashlane, « Happy Hour with a Hacker », 2023.

- Dashlane, « How White Hat Hackers Help Dashlane Be More Secure » (Comment les pirates éthiques aident Dashlane à être plus sécurisé), octobre 2020.

- Dashlane, « Conseils pour prévenir les attaques de ransomware sur vos appareils », mars 2023.

- Dashlane, « Les raisons pour lesquelles vous devriez tenir vos applications à jour », mars 2022.

- Dashlane, « A Beginner’s Guide to Two-Factor Authentication », août 2022.

- Dashlane, « 7 Dangers of Sharing Passwords Without a Password Manager », mars 2023.

Inscrivez-vous pour connaître toute l'actualité de Dashlane