Ocho consejos de protección contra piratas informáticos para mantener las cuentas en línea protegidas

No solo es publicidad: los piratas informáticos son reales y también lo es la necesidad de protegerse contra ellos. Tendencias como el trabajo a distancia, una lista de cuentas cada vez mayor y las nuevas herramientas de IA ofrecen un terreno nuevo y fértil para que lo exploren los ciberdelincuentes. Por suerte, unas pocas herramientas básicas y prácticas recomendadas pueden hacer que la protección contra los piratas informáticos sea más sencilla.

¿Qué es un pirata informático?

En general, un pirata informático es un experto en informática que usa sus habilidades para robar datos o interferir con los sistemas informáticos. Aunque el estereotipo del pirata informático solitario con capucha persiste, muchos de ellos forman parte de equipos organizados, lo que hace que sus tácticas sean más efectivas y que la protección contra los piratas sea más difícil.

- Malos actores y ciberdelincuentes. A veces se hace referencia a los piratas informáticos como malos actores (no confundir con la variedad de Hollywood), actores de amenazas o ciberdelincuentes. Cada uno de estos términos describe a personas u organizaciones que intentan explotar las debilidades del sistema informático en su propio beneficio.

- Los malos actores suelen centrarse en un objetivo u organización concretos y pueden intentar obtener acceso a través de intrusiones físicas o en línea.

- Los ciberdelincuentes se dirigen a un amplio grupo de personas que exhiben las mismas vulnerabilidades o usan los mismos programas.

- Los piratas informáticos no siempre tienen intenciones maliciosas, por lo que no todos ellos son considerados automáticamente malos actores o ciberdelincuentes.

- Piratas informáticos de sombrero blanco. Algunos piratas informáticos están de nuestro lado. Los piratas informáticos de sombrero blanco usan sus habilidades y experiencia para identificar vulnerabilidades de seguridad, pero por una razón diferente: las empresas los contratan para intentar acceder sin autorización de forma controlada. Luego, la empresa corrige las debilidades que el pirata informático de sombrero blanco encuentra para protegerse de los piratas informáticos con intenciones más siniestras.

- Pirateo frente a violaciones de datos. Aunque los términos pirateo y violación de datos a veces se usan indistintamente, son dos cosas diferentes pero a menudo relacionadas. Aunque un pirateo es un acto intencionado para obtener acceso no autorizado a un sistema protegido, una violación de datos es cualquier pérdida o robo de información confidencial. Esto puede ser el resultado de un pirateo, pero también puede deberse a negligencia o error humano.

¿Desea obtener más información sobre el uso del administrador de contraseñas de Dashlane en casa o en el trabajo?

Consulte nuestros planes de administrador de contraseñas personales o comience con una prueba gratis de business.

Diferentes tipos de pirateos que se deben evitar

Para aprender a protegerse y proteger el ordenador de los piratas informáticos y virus, es necesario comprender alguna de las tácticas habituales que se pueden encontrar en casa o en el trabajo. Estas son solo algunas de las tácticas que hay que tener en cuenta:

- Phishing: un ataque de phishing, generalmente en forma de correo electrónico o mensaje de texto, usa métodos de ingeniería social para engañar a un destinatario desprevenido para que comparta contraseñas y números de cuentas bancarias. Algunos correos electrónicos de phishing también incluyen enlaces o archivos adjuntos no seguros. La mala ortografía, la mala gramática y las URL que no coinciden con el sitio web de la empresa son señales de advertencia que le ayudan a identificar los correos electrónicos de phishing.

- Ataques de fuerza bruta: esta sofisticada táctica de pirateo usa inteligencia artificial (IA) y automatización para crear e ingresar combinaciones de nombres de usuario y contraseñas (ingresos) una y otra vez hasta acceder a una cuenta. La reutilización de contraseñas puede empeorar el impacto de un ataque de fuerza bruta, ya que una coincidencia podría desbloquear muchas cuentas. Las contraseñas largas y complejas también ayudan a reducir las posibilidades de que esta táctica de pirateo le afecte.

- Ataques DDoS: los ataques de denegación de servicio distribuida (DDoS) también usan la automatización, pero la intención es cerrar un sitio web en lugar de robar información. Los ataques DDoS suelen estar dirigidos a empresas e intentan colapsar con tráfico el sitio web hasta que deja de funcionar. Un ataque DDoS coordinado con tráfico procedente de muchas fuentes diferentes puede ser difícil de bloquear.

- Estafas de transferencia de acceso: este tipo de pirateo se usa para transferir el número de teléfono a otro proveedor de servicios sin su conocimiento y luego usar el número de teléfono para acceder a las demás cuentas a través del proceso de autenticación de dos factores (2FA). Puede protegerse de las estafas de transferencia de datos teniendo cuidado con quién comparte su número de teléfono y usando métodos de autenticación que no requieren su número de teléfono, como aplicaciones y claves de seguridad físicas.

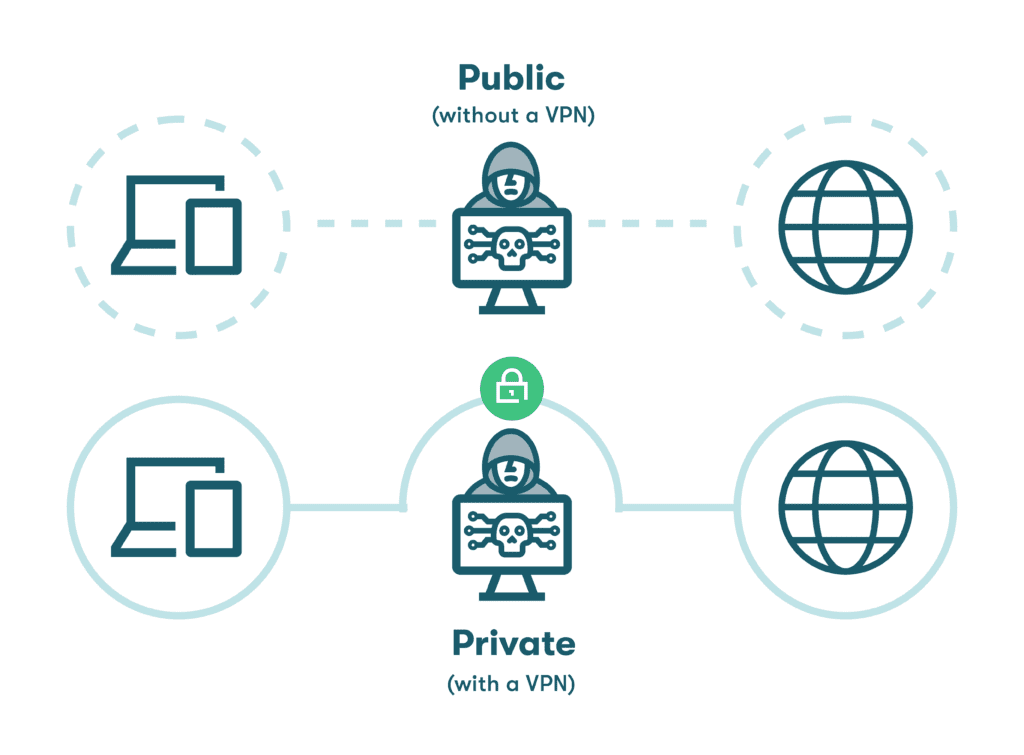

- Ataques de intermediario: usando esta táctica, el atacante se posiciona entre dos partes para interceptar los datos que viajan entre ellas. El pirata informático también puede redirigir a las personas a sitios web falsos para robar su información. Los ataques MITM a menudo se intentan en áreas con conexiones WiFi no seguras, como aeropuertos, cafeterías y hoteles. Una VPN reduce la amenaza de los ataques MITM al encriptar todos los datos que entran o salen de un dispositivo y enrutarlos a través de un portal seguro.

- Malware: término que designa el software malicioso, el malware incluye varios tipos de software diseñados para interferir con el funcionamiento de un ordenador. La ralentización del ordenador, las ventanas emergentes inexplicables y los cambios inusuales del navegador o de las opciones de seguridad son señales de advertencia de un ataque de malware. La creciente lista de variantes de malware incluye adware, virus y gusanos, así como algunas variedades especialmente efectivas diseñadas para robar datos o hacer que un dispositivo quede inutilizable, entre ellas:

- Ransomware: este tipo de malware se usa para denegar a una persona u organización el acceso a sus propios archivos, manteniendo un dispositivo y su contenido como rehenes hasta que se pague un rescate usando una tarjeta de crédito o criptomoneda. Las copias de seguridad y encriptación de archivos importantes de forma regular pueden reducir el impacto potencial de un ataque de ransomware.

- Spyware: esta forma de malware, generalmente entregado a través de un ataque de phishing, se instalará en su dispositivo y recopilará información como números de tarjetas de crédito y contraseñas y luego las enviará de vuelta al pirata informático. Los ataques de spyware pueden ser difíciles de detectar, ya que su dispositivo puede seguir funcionando normalmente.

Ocho consejos para proteger sus cuentas en línea contra los piratas informáticos

A medida que aprenda a evitar a los piratas informáticos, comenzará a descubrir algunas herramientas y prácticas fiables que lo protegen de los ciberataques. Estos ocho consejos le ayudarán a mantener sus dispositivos y su información personal privados y protegidos:

- Use un cortafuegos

Los cortafuegos filtran todo el tráfico entrante y saliente y evitan el paso de datos sospechosos en función de un conjunto de reglas de seguridad predefinidas. Los cortafuegos pueden ser de hardware, software o basados en la nube y se pueden programar para filtrar el tráfico en función de las amenazas conocidas y del nivel de seguridad requerido.

- Desarrolle contraseñas únicas y seguras

Muchas tácticas de pirateo habituales tienen como objetivo las contraseñas débiles y de uso habitual, ya que se pueden adivinar más fácilmente, especialmente con la ayuda de las herramientas de software modernas. Puede abordar este riesgo y aprender a evitar el pirateo siguiendo algunas directrices básicas cuando restablezca contraseñas o cree otras nuevas:

- Haga que las contraseñas sean largas y complejas. Aunque no hay reglas establecidas para la longitud de las contraseñas, es aconsejable que tengan al menos 12 caracteres y que eviten incluir cualquier identificador personal como su nombre, dirección o número de teléfono. Puede hacer que sus contraseñas sean fuertes y únicas al incluir una mezcla aleatoria de letras mayúsculas y minúsculas, números y caracteres especiales.

- No reutilice contraseñas: con tantas cuentas y contraseñas que administrar, repetir ingresos antiguos se ha convertido en un hábito habitual, ya que queremos que nuestras contraseñas sean más fáciles de recordar. Por desgracia, la reutilización de contraseñas también disminuye la seguridad de las mismas, ya que varias cuentas pueden verse afectadas si una contraseña reutilizada se ve comprometida.

- Cifre las contraseñas y otros datos

La práctica de la encriptación, u ocultar información en un formato irreconocible, se remonta a la antigüedad. La encriptación también se ha convertido en una valiosa herramienta de seguridad y protección de contraseñas de sitios web en los últimos años al tener en cuenta cómo evitar que los piratas informáticos roben información. El administrador de contraseñas de Dashlane utiliza la encriptación AES-256, ampliamente aceptada como el tipo de encriptación más fuerte disponible, para proteger las contraseñas.

- Use conexiones a Internet seguras

Las redes WiFi públicas en aeropuertos, centros comerciales, cafeterías y otras ubicaciones no seguras están sujetas a ataques de intermediario y otras tácticas de pirateo destinadas a interceptar información. Si usa una red WiFi pública, debe usar una VPN para proteger la conexión. Una VPN también enmascara su dirección IP para poder navegar por Internet de forma privada.

- Instale software antivirus y antimalware

Hay muchas opciones de software antivirus efectivas disponibles que escanean continuamente su sistema en busca de malware, luego ponen en cuarentena y eliminan cualquier archivo malicioso de su dispositivo. Las mejores opciones antivirus y antimalware se mantienen al día con las tendencias y tácticas más recientes y ofrecen actualizaciones basadas en la nube en consecuencia. La potencial pérdida financiera o de privacidad por los ataques de spyware y ransomware hace que el software antivirus sea una inversión inteligente.

- No comparta contraseñas de forma no segura con otras personas

Compartir contraseñas de forma no segura con amigos, familiares y compañeros de trabajo es otro hábito habitual que juega a favor de los piratas informáticos. Las contraseñas compartidas exponen a todos los miembros del grupo si alguna de ellas se ve afectada por un ciberdelito. Como el uso compartido de contraseñas es habitual y a menudo necesario, siempre debe intentar compartir contraseñas de la forma más segura posible:

- No use mensajes de texto ni Slack. Los mensajes de texto y las plataformas de comunicación en línea como Slack son opciones populares de uso compartido de información. Sin embargo, estos métodos no usan encriptación y los mensajes se pueden almacenar de forma indefinida, por lo que pueden ser vulnerables al pirateo y a las violaciones de datos y deben evitarse para el uso compartido de contraseñas.

- Use un portal de uso compartido encriptado: la forma más segura de compartir contraseñas es usar el portal de uso compartido encriptado de un administrador de contraseñas. La herramienta de uso compartido de contraseñas de Dashlane se puede usar para compartir notas seguras o ingresos con otros usuarios de Dashlane.

- Actualice su hardware y software de forma regular

Los desarrolladores de software y hardware incorporan las funciones de seguridad más recientes en cada nueva versión. Los piratas informáticos intentan explotar el hardware desactualizado o el software y sistemas operativos sin parches con vulnerabilidades conocidas. Completar el mantenimiento del sistema, mantener las aplicaciones actualizadas y aplicar los parches recomendados de forma oportuna ayuda a protegerle de los ciberdelitos y a fortalecer su posición de seguridad.

- Use un administrador de contraseñas y la 2FA

Un administrador de contraseñas ofrece protección contra los piratas informáticos al encriptar las contraseñas y la información de cuenta, almacenar sus ingresos en una caja fuerte segura y realizar un seguimiento de sus contraseñas débiles, reutilizadas y comprometidas. Las funciones de generación de contraseñas y el llenado automático agregan comodidad al eliminar la necesidad de crear y recordar contraseñas seguras para cada nueva cuenta. Los mejores administradores de contraseñas también incluyen la autenticación de dos factores (2FA), que requiere un segundo identificador durante el ingreso para una capa de seguridad adicional.

Cómo Dashlane mantiene sus cuentas en línea protegidas

Dashlane le ayuda a mantener sus contraseñas y otros datos a salvo de los piratas informáticos. Las funciones estándar incluyen la 2FA, una puntuación del análisis de contraseñas detallada, encriptación AES de 256 bits y un portal de uso compartido de contraseñas seguro. Nuestro monitoreo de la Dark Web escanea continuamente los huecos ocultos de Internet para garantizar que sus ingresos y su información personal permanezcan sin compromisos, mientras que nuestra arquitectura de conocimiento cero patentada garantiza que nadie (incluido Dashlane) pueda acceder a sus datos. Si Dashlane fuera alguna vez pirateado, los piratas informáticos no podrían acceder a su información sin su contraseña maestra.

Afortunadamente, los piratas informáticos de sombrero blanco como Rachel Tobac nos ayudan a comprender qué hacen los malos actores y cómo protegernos. Acompáñenos para disfrutar de una esclarecedora charla con un pirata informático.

Referencias

- Cámara de Comercio de Sussex, «What is a Bad Actor in Cyber Security?» [¿Qué es un mal actor en la seguridad cibernética?] febrero de 2023.

- Dashlane, «Violaciones y alertas», 2023.

- Dashlane, «Cómo detectar una estafa de phishing», noviembre de 2019.

- Dashlane, “¿Qué es un ataque de fuerza bruta?” febrero de 2020.

- Microsoft, «Top 5 Most Famous DDoS Attacks», [Los cinco ataques DDoS más famosos], febrero de 2023.

- Dashlane, «¿Cuál es su número? Cómo evitar las estafas de transferencia de acceso», agosto de 2021.

- NIST, «Man-in-the-middle attack (MitM)», (Ataque de intermediario (MitM)), 2023.

- Dashlane, «¿Por qué necesita una VPN? No se pierda estas tres ventajas clave», agosto de 2020.

- Dashlane, «¿Qué es el software malicioso?» febrero de 2020.

- Norton, «Software espía: qué es el software espía y cómo protegerse», diciembre de 2021.

- Dashlane, “Las 10 contraseñas más comunes (¿está la suya en la lista?)” septiembre de 2022.

- Dashlane, “¿Qué tan fuerte es su contraseña y debería cambiarla?” agosto de 2022.

- Dashlane, «How to Stop Reusing Passwords for Good» (Cómo dejar de reutilizar las contraseñas para siempre), enero de 2020.

- Thales, «Una breve historia sobre el cifrado (y la criptografía)», noviembre de 2022.

- Dashlane, «¿Qué es el cifrado?» marzo de 2019.

- Security.org, «Do you Still Need Antivirus?» [¿Aún necesita antivirus?] 2023.

- Dashlane, «Compartir contraseñas a través de Slack es arriesgado», noviembre de 2019.

- Dashlane “La mejor forma de almacenar contraseñas en el hogar o el trabajo”, septiembre de 2022.

- Dashlane, «How Password Managers Work: A Beginner’s Guide», (Cómo funcionan los administradores de contraseñas: una guía para principiantes), diciembre de 2022.

- Dashlane, «La autenticación de dos factores (2FA) en Dashlane», 2023.

- Dashlane, «Hora feliz con un pirata informático», 2023.

- Dashlane, «Cómo los piratas informáticos de sombrero blanco ayudan a Dashlane a ser más seguro», octubre de 2020.

- Dashlane, «Cómo evitar los ataques de “ransomware” en sus dispositivos», marzo de 2023.

- Dashlane, «Por qué debería mantener sus aplicaciones actualizadas», marzo de 2022.

- Dashlane, “Guía de principiantes para la autenticación de dos factores de seguridad”, agosto de 2022.

- Dashlane, «7 Dangers of Sharing Passwords Without a Password Manager» (Siete peligros de compartir contraseñas sin un administrador de contraseñas), marzo de 2023.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane