Wie Unternehmen mit einer BYOD-Richtlinie Mitarbeitergeräte schützen können

Mehr Menschen als je zuvor verwenden aus beruflichen und privaten Gründen mehrere Geräte, einschließlich Laptops, Tablets und Smartphones. Bring your own Device (BYOD) erweitert diesen Trend, indem es Remote-Mitarbeitern ermöglicht, ihre privaten Geräte zu verwenden, um sich mit Unternehmensnetzwerken zu verbinden. Diese Vielseitigkeit verbessert die Mobilität am Arbeitsplatz, führt aber auch neue Überlegungen zu Sicherheits- und Geräterichtlinien ein. Wie können Unternehmen und Remote-Mitarbeiter sicherstellen, dass ihre Geräte geschützt sind?

Was ist eine BYOD-Richtlinie?

Eine BYOD-Richtlinie ist eine „Bring Your Own Device“-Richtlinie, was bedeutet, dass Mitarbeiter ihre eigenen persönlichen Geräte für die Arbeit verwenden dürfen. BYOD-Richtlinien können die Produktivität und Zufriedenheit steigern, indem sie es Mitarbeitern ermöglichen, an Geräten zu arbeiten, mit denen sie bereits vertraut sind. Um diese Chance zu nutzen und gleichzeitig die potenziellen Risiken und Nachteile zu bewältigen, ist es wichtig, über eine schriftliche BYOD-Sicherheitsrichtlinie zu verfügen. Diese Richtlinie beantwortet viele wichtige BYOD-Fragen für Mitarbeiter und das Management, darunter:

- Welche Geräte sind zulässig? Jedes neue Gerät und Betriebssystem bringt einzigartige Herausforderungen in Bezug auf Interoperabilität und Sicherheit. Da IT-Abteilungen Unterstützung für alle Geräte bieten müssen, die für das Geschäftsleben von Unternehmen verwendet werden, ist es wichtig, in Ihrer BYOD-Richtlinie anzugeben, welche Geräte verwendet werden können (und nicht).

- Welche Apps sind zulässig? Wenn Mitarbeiter von zu Hause aus arbeiten und ihre eigenen Geräte verwenden können, wird die direkte Kontrolle über verbotene Apps reduziert, die Arbeitgeber früher über verbotene Apps hatten. Das geht über das Verbot von zeitraubenden Apps wie Videospielen, sozialen Medien und Streaming-Diensten hinaus. Apps, die Unternehmensdaten potenziell Sicherheitsrisiken aussetzen können, indem sie unerlaubt auf Adressbücher und Kameras zugreifen, sollten regelmäßig überprüft und in die BYOD-Geräterichtlinie für Mitarbeiter aufgenommen werden.

- Was sind die Sicherheitsanforderungen für Geräte? Die Gerätesicherheitsanforderungen in der BYOD-Richtlinie sollten Richtlinien dazu enthalten, wo und wann auf Unternehmensdaten zugegriffen werden kann, welche virtuellen privaten Netzwerke (VPN) oder Sicherheits-Apps für mobile Geräte verwendet werden sollten und ob die 2-Faktor-Authentifizierung (2FA) angewendet wird. Es sollte auch einen dokumentierten Offboarding-Prozess für Mitarbeiter geben, um zu definieren, wie Unternehmensdaten von den Geräten der Mitarbeiter entfernt werden, wenn sie das Unternehmen verlassen. Viele Unternehmen haben Identitäts- und Zugriffsverwaltungslösungen (IAM) implementiert, um sicherzustellen, dass BYOD-Benutzer den Systemzugriff haben, wenn sie ihn benötigen.

- Wem gehören das Gerät, die Daten und die Telefonnummer? Diese Grenze kann in BYOD-Szenarien verschwimmen, insbesondere wenn Unternehmensstipendien für das Gerät und seine fortlaufende Nutzung bereitgestellt werden. In der Richtlinie sollte festgelegt werden, wer für die Kosten für den Austausch von Hardware und persönlichen Daten verantwortlich ist, wenn ein Gerät verloren geht oder gestohlen wird und vom Unternehmen gelöscht werden muss, und wer Eigentümer der Telefonnummer bleibt, wenn sich ein Mitarbeiter trennt.

- Wie kann ein Passwort-Manager verwendet werden? Ein geschäftlicher Passwort-Manager verschlüsselt und speichert die Passwörter von Mitarbeitern für jedes Gerät und jede Anwendung, die sie verwenden. Mitarbeiter müssen sich nur ein Master-Passwort merken, um auf den Passwort-Manager zuzugreifen und Anmeldungen für jedes Konto autovervollständigen zu können, auf das sie zugreifen möchten. Die verwendete Passwortverwaltungssoftware und Richtlinien für die Speicherung und Weitergabe von Passwörtern sollten in der BYOD-Richtlinie enthalten sein.

Want to learn more about using a password manager for your business?

Check out Dashlane's password manager for small businesses or get started with a free business trial.

Besondere Sicherheitsüberlegungen für Geräte im Besitz von Mitarbeitern

Die verstärkte Verwendung von Geräten im Besitz von Mitarbeitern wirft zusätzliche Sicherheitsbedenken auf, die es zu berücksichtigen gilt:

- Geschäftlicher und privater Gebrauch: Mitarbeiter, die Geräte für geschäftliche und private Aufgaben verwenden, sind der Kern der meisten BYOD-Sicherheitsprobleme. Ohne ein Mitarbeiter-Tracking-Gerät ist es für Arbeitgeber unmöglich, alle besuchten Websites, verwendeten Anwendungen oder öffentlichen WLAN-Netzwerke zu kontrollieren, selbst wenn eine detaillierte Mitarbeiter-Geräterichtlinie vorhanden ist.

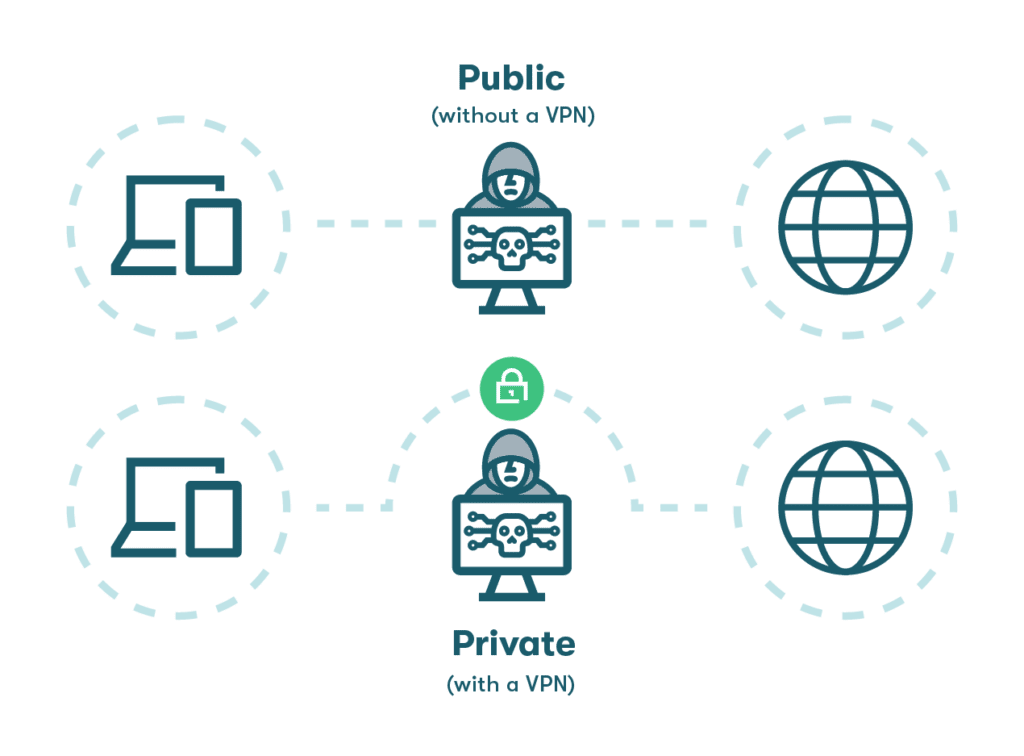

- Ungesicherte Netzwerke: Die Zunahme von Remote- und mobilem Arbeiten, die durch Geräte im Besitz von Mitarbeitern ermöglicht werden, macht es Mitarbeitern einfacher, sich in Cafés, Flughäfen oder Hotels bei ungesicherten öffentlichen WLAN-Netzwerken anzumelden. Ein VPN mindert dieses Risiko, indem es alle Daten, die das Gerät ein- oder ausgehen, verschlüsselt und über ein sicheres Portal leitet.

- Verlorene oder gestohlene Geräte: Es ist auch wahrscheinlicher, dass ein mobiles Gerät verloren geht oder gestohlen wird. Wenn dies geschieht, können private E-Mail-Adressen und Bankkonten sowie Systeme und Daten des Unternehmens kompromittiert werden. Obwohl Bildschirmsperren und Authenticator-Apps die Auswirkungen minimieren können, bietet die Verwendung eines Passwort-Managers eine zusätzliche Sicherheitsebene, indem verschlüsselte Passwortdaten gespeichert werden, wo nicht darauf zugegriffen werden kann.

- Bösartige, veraltete oder unsichere Apps: BYOD-Richtlinien müssen die Vielzahl von Apps berücksichtigen, die Benutzer wahrscheinlich installieren werden. Eine bösartige App, die als Kamera oder Chat-App getarnt ist, könnte tatsächlich Nachrichten abfangen oder Malware installieren. Eine unsichere App hat möglicherweise keine bösartige Absicht, könnte aber dennoch Datenschutz oder Sicherheit gefährden. Antivirensoftware und die strikte Einhaltung der Richtlinie zur Verantwortung für mobile Mitarbeiter für Geräte helfen, diese Risiken zu bekämpfen.

- Phishing-Angriffe: Social-Engineering-Taktiken greifen die menschliche Natur an und nutzen irreführende Telefonanrufe, Textnachrichten, Websites oder E-Mails (Phishing), um Privatsphäre und Sicherheit zu gefährden. Wird das private Gerät eines Mitarbeiters zum Ziel eines Social-Engineering-Angriffs, sind auch Unternehmenskonten gefährdet.

- Synchronisierung von Passwörtern: Mitarbeiter müssen sicherstellen, dass ihre Zugriffsebenen und Anmeldungen konsistent bleiben, wenn sie von einem Gerät zum anderen wechseln. Der cloudbasierte Passwort-Manager von Dashlane lässt sich problemlos auf allen Geräten und Betriebssystemen synchronisieren, sodass Aktualisierungen von jedem Computer, Smartphone oder Tablet aus vorgenommen werden können.

- Mangelnde Schulung und mangelnde Durchsetzung: Remote-Mitarbeiter, die nicht regelmäßig mit IT-Teams kommunizieren, neigen eher dazu, mutmaßliche Verstöße und andere Sicherheitsprobleme schnell zu melden. Sicherheitstools, Richtlinien und Schulungen sollten unter Berücksichtigung von Remote-Mitarbeitern und BYOD entwickelt werden, um diesen einzigartigen Risiken und Herausforderungen zu begegnen.

Der Anstieg von Remote-Arbeits- und BYOD-Richtlinien machen den Passwortschutz wichtiger denn je. Erfahren Sie das Wesentliche in Passwortverwaltung 101.

8 Möglichkeiten, um sicherzustellen, dass die Geräte Ihrer Mitarbeiter mit einer BYOD-Richtlinie geschützt sind

Während es keine kugelsichere Methode gibt, um sicherzustellen, dass geschäftliche und private Daten auf Geräten im Besitz von Mitarbeitern geschützt bleiben, schaffen diese vernünftigen Praktiken eine Grundlage für eine sichere BYOD-Verwendung.

- Definieren einer sicheren App- und Gerätenutzung

BYOD-Richtlinien, die definieren, wie, wann und wo private Geräte für geschäftliche Anwendungen verwendet werden können, sind ein wichtiger erster Schritt. Technologiebasierte Lösungen wie die Containerisierung, bei der persönliche und Unternehmensanwendungen mithilfe eines gemeinsamen Betriebssystems (OS) physisch voneinander isoliert werden, stehen ebenfalls zur Verfügung, um Arbeits- und persönliche Daten zu trennen und die Notwendigkeit zu verringern, die von Mitarbeitern installierten persönlichen Anwendungen zu überwachen oder zu kontrollieren.

- Netzwerkgeräte-Endpunkte im Auge behalten

Während Arbeitgeber die Geräteaktivitäten nicht überwachen müssen, müssen sie den Netzwerkverkehr von vertrauenswürdigen Geräten verwalten und verfolgen. Die Überwachung von NetFlow-Daten wie IP-Adressen und anderen grundlegenden Informationen hilft dabei, ungesicherte Geräte zu identifizieren, die versuchen, auf das Netzwerk zuzugreifen, und BYOD-Verkehr hinsichtlich der Netzwerkverfügbarkeit zu priorisieren.

- Bildung über sichere Verwendung

Training und Schulungen für BYOD-Benutzer heben sichere Praktiken hervor und stärken sie, wie zum Beispiel:

- Keine Verwendung von Browser-Passwort-Managern: Von der Verwendung unverschlüsselter, integrierter Browser-Passwort-Manager sollte abgeraten werden, da wichtige Benutzeranmeldeinformationen in einem ungeschützten Format gespeichert werden. Hier ist eine Schritt-für-Schritt-Anleitung zum Löschen von Passwörtern aus Ihrem Browser, die Sie mit Mitarbeitern teilen können.

- Regelmäßige Durchführung von Software-Updates: Remote-Mitarbeiter sollten schnell auf Anfragen zur Aktualisierung von Anwendungen, Sicherheitspatches, Betriebssystemversionen und Master-Passwörtern reagieren.

- Sicheres Teilen von Passwörtern: Geschäftspasswörter sollten niemals an Nicht-Mitarbeiter weitergegeben oder per E-Mail an Kollegen gesendet werden. Dashlane bietet ein sicheres, verschlüsseltes Portal für die Passwortfreigabe, das die sichere Verteilung von Unternehmenspasswörtern erleichtert.

- Verschlüsselte Datenübertragungen

Jeder sollte Verschlüsselung verwenden, einschließlich derjenigen, die ihre eigenen Geräte bei der Arbeit verwenden. Verschlüsselung ist wichtig, insbesondere wenn öffentliche oder ungesicherte WLAN-Netzwerke zur Verbindung verwendet werden. Der Dashlane-Passwort-Manager nutzt AES-256-Verschlüsselung, um Mitarbeiter-Passwörter zu verschlüsseln, bevor sie das Gerät verlassen. Ein zusätzliches VPN verschlüsselt alle Nachrichten und Daten, die vom Gerät ein- und ausgehen, um zu verhindern, dass sie abgefangen werden.

- Verlorene oder gestohlene Geräte

Es wird dringend empfohlen, einen Reaktionsplan für verlorene oder gestohlene Geräte in die Benutzervereinbarung für mobile Mitarbeiter einzufügen. Mitarbeiter und IT-Teams sollten sich der verfügbaren Tools und Praktiken bewusst sein, um das Risiko offengelegter Unternehmensdaten zu minimieren. Zu den unmittelbaren vorbeugenden Maßnahmen, die ergriffen werden können, gehören das Löschen von Geräten aus der Ferne, Datensperren und das Zurücksetzen von Passwörtern (mithilfe eines Passwort-Managers).

- Bieten Sie die besten Tools

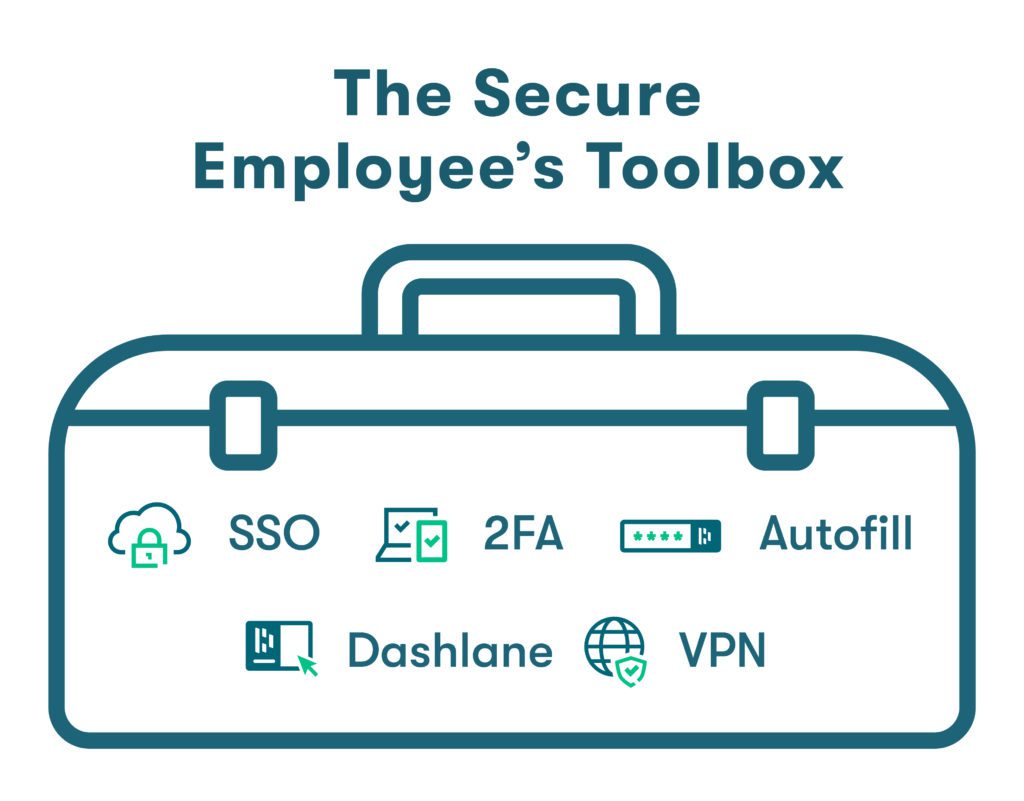

Die besten Sicherheitsstrategien für Heimarbeiter und mitarbeitereigene Geräte erfordern Tools, die zusammenarbeiten, um die Cybersicherheit zu stärken und die BYOD-Richtlinie zu unterstützen:

- Single Sign-On (SSO)

- Automatisches Ausfüllen vertrauenswürdiger URLs zur Förderung der Nutzung

- 2-Faktor-Authentifizierung zur Überprüfung der Mitarbeiteridentität bei der Anmeldung

- Ein VPN, um den Zugriff auf sichere, verschlüsselte Internetdienste von jedem Standort aus zu gewährleisten

- Ein Passwort-Manager zum sicheren Erstellen, Speichern und Teilen von Passwörtern

- Erstellen Sie eine benutzerdefinierte BYOD-Richtlinie

Eine wirksame BYOD-Richtlinie sollte ein Ableger einer sorgfältig ausgearbeiteten Cybersicherheitsstrategie sein, die alle Ziele, Schritte und Ressourcen zur Minimierung des Cyberrisikos umfasst. Zu den wichtigen Überlegungen, die in die BYOD-Richtlinie einfließen, gehören Bedrohungs- und Schwachstellenbewertungen, finanzielle Auswirkungen einer Verletzung und eine Bewertung vorhandener IT-Tools.

- Etablieren Sie eine Cybersicherheitskultur

Verteilte Mitarbeiter und Geräte erhöhen nur den Bedarf an einer einheitlichen Sicherheitskultur, in der jeder Mitarbeiter die Verantwortung für den Schutz von Unternehmenswerten und -informationen übernimmt und gleichzeitig nach Bedrohungen wie Social-Engineering-Angriffen Ausschau hält. Dashlane bietet eine aufschlussreiche Verfolgung des Passwort-Gesundheits-Scores, um die Passwortstärke und kontinuierliche Verbesserung zu fördern.

Wie Dashlane die Geräte Ihrer Mitarbeiter schützt

Die Passwortverwaltungslösungen von Dashlane umfassen erweiterte Funktionen wie AES-256-Verschlüsselung, 2FA und sofortige Passwortsynchronisierung, um die Sicherheit aller Mitarbeitergeräte zu gewährleisten. Das benutzerfreundliche automatische Ausfüllen, das nur bei vertrauenswürdigen URLs funktioniert, steigert die Akzeptanz und Produktivität am Arbeitsplatz, im Heimbüro oder im Außendienst, während VPN und Dark Web Monitoring die Arbeitsplatzgrenzen aus jedem Blickwinkel schützen.

Dashlane ermöglicht es Unternehmen aller Art, ihre finanzielle Gesundheit zu schützen und das Risiko zu reduzieren.

Erfahren Sie, wie Dashlane innovativen Unternehmen wie Solar Quote hilft, die Geräte und Anmeldedaten ihrer Mitarbeiter in einer dynamischen, hybriden Arbeitsumgebung zu schützen.

Referenzen

- Statista, „Mobile Internetnutzung weltweit – Statistiken und Fakten“, Oktober 2022.

- TechBeacon, „20 gefährlichste mobile Apps: Wie man das Risiko am besten mindert“, 2022.

- Dashlane, „Warum jedes Mitarbeitergerät gesichert werden sollte“, Mai 2021.

- Dashlane, „Ein Leitfaden für Anfänger zur Zwei-Faktor-Authentifizierung“, August 2022.

- Gartner, „Identitäts- und Zugriffsverwaltung (IAM)“, 2022.

- Dashlane, „Die beste Möglichkeit, Passwörter zu Hause oder am Arbeitsplatz zu speichern“, September 2022.

- Explodierende Themen, „24+ faszinierende BYOD-Statistiken (2022)“, September 2022.

- Dashlane, „Warum brauchen Sie ein VPN? Verpassen Sie nicht diese 3 wichtigen Vorteile“, August 2020.

- ScienceDirect, „Bösartige Apps“, 2022.

- Dashlane, „Schaffen Sie eine Kultur der Cybersicherheit: Bringen Sie Ihren Mitarbeitern bei, „einen Phish zu fangen“,“ August 2021.

- Dashlane, „3 Remote Work Security Practices for Your Small Business“ (3 Sicherheitspraktiken für Remote-Arbeit für Ihr kleines Unternehmen), Oktober 2022

- Dashlane, „Warum Passwörter das schwache Bindeglied in der Unternehmenssicherheit sind“, 2022

- ScaleFusion, „Widerstand gegen BYOD: Wie Containerisierung hilft“, April 2022.

- Dashlane, „Warum Mitarbeiter nicht zulassen sollten, dass Browser ihre Passwörter speichern“, März 2021.

- Solarwinds, „Was ist NetFlow?“, 2022.

- Dashlane, „How To Maintain Security When Employees Work Remotely“ (Wahrung der Sicherheit, wenn Mitarbeiter im Homeoffice arbeiten), Oktober 2022.

- Dashlane, „Cybersicherheitsstrategie: Best Practices für kleine bis mittlere Unternehmen“, Oktober 2022.

- Dashlane, „Wie man eine Sicherheitskultur schafft“, August 2021.

- Dashlane, „Wie Sie die Wiederverwendung von Passwörtern endgültig beenden“, Januar 2020.

- Dashlane, „Ein Blick auf Passwortintegritätsbewertungen in der ganzen Welt im Jahr 2022“, 2022.

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten