Die durchschnittlichen Kosten einer Datenschutzverletzung in den USA betragen unglaubliche 9,44 Millionen USD. Unternehmen müssen aber nicht nur finanzielle Verluste, sondern auch Reputationsschäden befürchten. Für Unternehmen, die Datenschutzverletzungen verhindern oder darauf reagieren möchten, kann es eine Herausforderung sein, die richtigen Maßnahmen zu finden. Lassen Sie uns erkunden, wie Sie Datenschutzverletzungen verhindern und die damit verbundenen Risiken mindern können.

Was ist eine Datenschutzverletzung?

Eine Datenschutzverletzung ist ein Sicherheitsvorfall, bei dem eine Person ohne Autorisierung auf sensible, vertrauliche oder geschützte Daten zugreift. Das tritt ein, wenn Datenschutzmaßnahmen verletzt werden. Derartige Verletzungen können versehentlicher oder absichtlicher Art sein. In vielen Fällen jedoch werden sie von Cyberkriminellen aus finanziellen Gründen bzw. aus Spionage- oder Terrorismusgründen absichtlich vorgenommen.

Ein Verlust oder Diebstahl sensibler Daten, die von finanziellen Anmeldedaten bis hin zu geistigem Eigentum reichen können, kann weitreichende Folgen haben. Dazu können Reputationsschäden, finanzielle Verluste, betriebliche Herausforderungen und rechtliche Folgen sowie benötigte Ressourcen für Ermittlungen und Abhilfemaßnahmen gehören.

Viele Cyberkriminelle veröffentlichen die sensiblen Daten dann im Dark-Web – einem anonymen Bereich des Internets, der zu einem Nährboden für böswillige Aktivitäten geworden ist. Dort können anonyme Personen mit nur wenigen Klicks gestohlene Logins, Anmeldedaten für Bankkonten und Unternehmensdaten kaufen.

Wie kommt es zu Datenschutzverletzungen?

Datenschutzverletzungen resultieren in der Regel aus Systemschwachstellen und nachlässigem Benutzerverhalten, die Hacker ausnutzen. Angesichts der zunehmenden Abhängigkeit von Technologien wird oft der Komfort über die Sicherheit gestellt, was zu einer Zunahme von Datenschutzverletzungen führt. Zu den häufigsten Arten von Datenschutzverletzungen gehören:

- Versehentliche Verletzung (interne und externe Akteure): Dazu kommt es, wenn eine Person versehentlich eine Cybersicherheitsverletzung auslöst, indem sie Opfer eines Phishing-Angriffs wird, private Geräte auf unsichere Weise verwendet oder schwache Passwörter nutzt. Unabsichtliche Zugriffe auf Geräte von Kollegen und das Ansehen ihrer sensiblen Daten (wie z. B. beim Teilen eines Bildschirms) stellen ebenfalls eine Datenschutzverletzung dar, selbst wenn der Betrachter die Daten nicht weitergibt oder böswillige Absichten hat.

- Böswillige Insider: Ein böswilliger oder krimineller Insider ist in der Regel ein Mitarbeiter oder Auftragnehmer, der seinen Zugriff ausnutzt, um sensible Unternehmensdaten absichtlich an unbefugte Dritte oder andere Mitarbeiter weiterzugeben. Ihre Aktionen werden in der Regel von persönlichen Vorteilen oder der Absicht geleitet, dem Unternehmen zu schaden und von der Verletzung zu profitieren.

- Verlorengegangene oder gestohlene Geräte: Wenn physische Geräte wie ungesicherte Laptops oder Mobiltelefone verlegt werden, kann das ein erhebliches Risiko darstellen. Die Geräte können unverschlüsselte vertrauliche Daten enthalten, die von Cyberkriminellen potenziell ausgenutzt werden können. Daher müssen Mitarbeiter Maßnahmen zum Schutz ihrer Geräte ergreifen, sollten böswillige Akteure ggf. auf Unternehmensdaten zugreifen können.

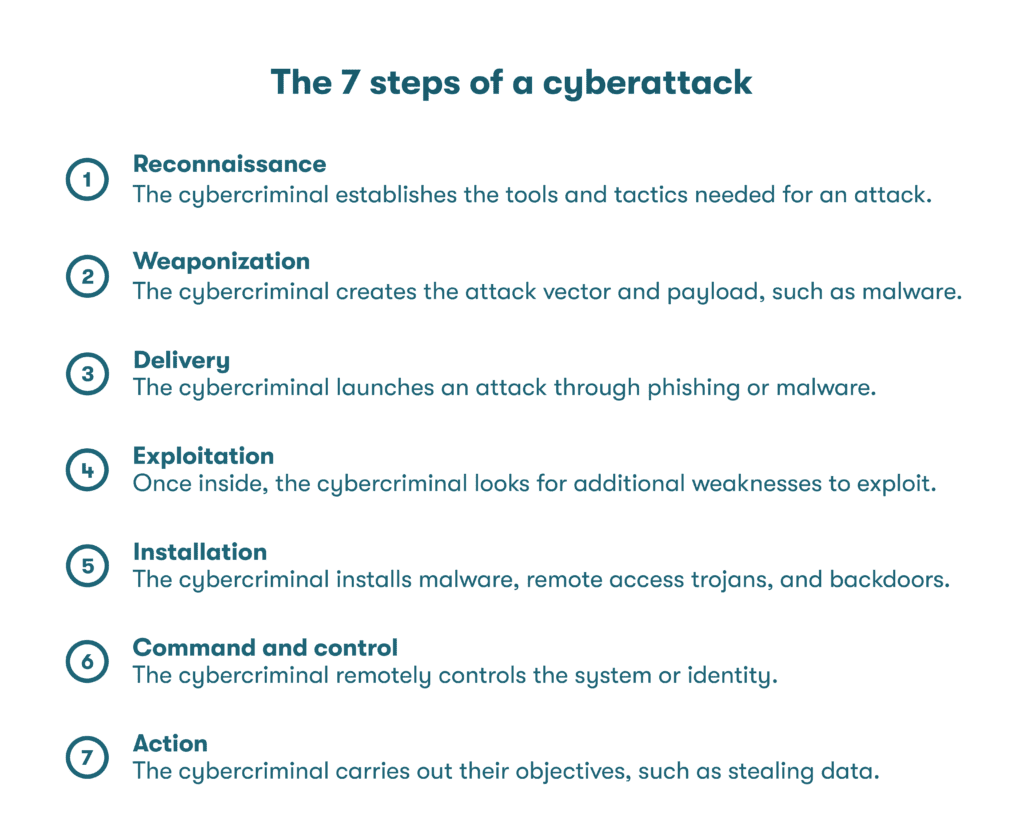

- Cyberangriffe: Experten haben erkannt, dass Cyberangriffe in der Regel in sieben Schritten verlaufen. Das beginnt mit gründlichen Recherchen, um Schwachstellen in der digitalen Infrastruktur eines Unternehmens zu identifizieren. Cyberkriminelle verschaffen sich unbefugten Zugriff auf das System, indem sie Sicherheitslücken ausnutzen, die es ihnen ermöglichen, einzudringen und wertvolle Daten für böswillige Zwecke zu stehlen.

Die Zunahme von Cyberkriminalität sorgt dafür, dass Cybersicherheit wichtiger denn je ist. Erfahren Sie mehr über die verschiedenen Arten von Cyberbedrohungen, die Sie kennen und abwehren sollten.

So können Sie Datenschutzverletzungen verhindern

Eine Implementierung präventiver Maßnahmen (wie das Verwenden von Präventionstools) und Befolgung robuster Sicherheitspraktiken sind die besten Wege, um Datenschutzverletzungen zu verhindern. Die folgenden Methoden werden Ihnen helfen zu verstehen, wie Sie Datenschutzverletzungen vermeiden und ihre Folgen minimieren können.

- Erarbeiten Sie eine Richtlinie für Cybersicherheit, einschließlich eines Incident-Response-Plans

Mit einer umfassenden Richtlinie für Cybersicherheit können Unternehmen besser auf Datenschutzverletzungen reagieren, die Erkennung und Eindämmung von Verletzungen beschleunigen und Maßnahmen ergreifen, um zukünftige Pannen zu verhindern. In der Richtlinie wird festgelegt, wie das Unternehmen sichere Systeme pflegen, Zugriffsprotokolle durchsetzen und Mitarbeiter in Best Practices für Cybersicherheit schulen wird. Im Rahmen der Richtlinie beschreibt ein Incident-Response-Plan (IRP) die Schritte, die im Falle eines Cyberangriffs zu ergreifen sind. Eine Passwortrichtlinie trägt dazu bei, Cyberangriffe zu verhindern, indem sie Mitarbeiter über Best Practices und Regeln zur sicheren Verwendung von Passwörtern im Zusammenhang mit Unternehmenskonten unterrichtet.

- Befolgen Sie Best Practices für Sicherheit

Durch eine Implementierung von Best Practices zur Verhinderung von Datenschutzverletzungen können sensible Daten effektiv geschützt und das Risiko für Datenschutzverletzungen verringert werden.

- Erstellen und speichern Sie starke Passwörter auf sichere Weise: Starke Passwörter, die einzigartig, komplex und lang sind, tragen dazu bei, dass Cyberkriminelle nicht in Ihre IT-Systeme eindringen können. Der beste Ort zum Speichern von Passwörtern ist ein verschlüsselter Passwort-Manager.

- Verwenden Sie ein VPN: Ein Virtual Private Network (VPN) verschlüsselt Ihre Online-Aktivitäten und bietet so zusätzliche Sicherheit, selbst wenn Sie ein ungesichertes WLAN-Netzwerk verwenden. VPNs können die Einhaltung von Datenschutzbestimmungen und unternehmensspezifischen Datenschutzrichtlinien erleichtern. Sie verhindern Internetüberwachung und das Abfangen von Daten durch Cyberkriminelle, die im gleichen Netzwerk lauern, was das Risiko von Datenschutzverletzungen reduziert.

- Aktivieren Sie 2-Faktor-Authentifizierung: Für 2-Faktor-Authentifizierung (2FA) ist eine zusätzliche Verifizierung (in der Regel über einen einzigartigen Code, der an Ihr mobiles Gerät gesendet wird) erforderlich, wenn Sie sich bei Konten anmelden. 2FA macht es für Angreifer deutlich schwieriger, auf sensible Daten zuzugreifen, da sie selbst dann, wenn sie Ihr Passwort haben, auch noch Ihr Gerät benötigen.

- Unterteilen Sie Ihr Netzwerk: Sie können sensible Daten von anderen Systemen oder Geräten isolieren, indem Sie das Netzwerk Ihres Unternehmens in Subnetzwerke aufteilen. Durch eine solche Trennung können Gefährdungen und potenzielle Schäden minimiert werden, sollte ein Bereich Ihres Netzwerks kompromittiert werden.

- Single Sign-On (SSO): Mit SSO können Benutzer mit einem einzigen Satz von Anmeldedaten auf verschiedene Anwendungen und Systeme zugreifen. SSO vereinfacht die Zugriffsverwaltung, indem es Benutzern ermöglicht, sich einmal zu authentifizieren und dann auf verschiedene Systeme zuzugreifen, was den Aufwand im Zusammenhang mit der Verwaltung verschiedener Benutzernamen und Passwörter verringert.

Mit SSO können IT-Administratoren Zugriff einfach erlauben und widerrufen, was eine zeitnahe und sichere Kontrolle des Zugriffs auf Unternehmenssysteme ermöglicht. Außerdem erhöht SSO durch starke Authentifizierungsmethoden die Sicherheit, vereinfacht die Prüfung und Berichterstattung und lässt sich mit Identity and Access Management (IAM)-Software integrieren, um eine zentrale Kontrolle und Überwachung von Benutzerberechtigungen zu ermöglichen.

- Nutzen Sie Tools zur Verhinderung von Datenschutzverletzungen

Zur Verhinderung von Datenschutzverletzungen müssen Präventionstools genutzt werden, die als erste Verteidigungslinie dienen, wenn Cyberkriminelle versuchen, in IT-Systeme einzudringen.

Hier ist eine Liste der effektivsten Lösungen zur Verhinderung von Datenschutzverletzungen, die Sie in Ihr Arsenal aufnehmen sollten:

- Lösungen für Endpunktsicherheit: Endpunktsicherheit bezieht sich auf den Schutz von Benutzergeräten wie Desktops, Laptops und Mobiltelefonen vor Cyberbedrohungen. Der Schwerpunkt liegt auf dem Schutz der Geräte sowie der Daten, die über sie aufgerufen, gespeichert oder übertragen werden, und zwar unabhängig von ihrem Standort oder ihrer Netzwerkverbindung.

Unternehmen wie Crowdstrike und Cloudflare haben sich auf Lösungen für Endpunktsicherheit spezialisiert, deren Aufgabe es ist, verschiedene Datenschutzverletzungen zu verhindern, zu erkennen und abzuwehren. Die Falcon-Plattform von Crowdstrike kombiniert beispielsweise KI, maschinelles Lernen und Verhaltensanalysen für fortschrittliche Endpunktsicherheit und bietet kontinuierliche Überwachung, Suche nach Bedrohungen und Incident-Response-Services. Cloudflare hingegen konzentriert sich in erster Linie auf Lösungen für Websicherheit und Leistung, bietet aber auch Funktionen für mit ihrem Netzwerk verbundene Endgeräte, die vor webbasierten Bedrohungen schützen.

- Passwort-Manager: Ein Passwort-Manager kann dabei helfen, Datenschutzverletzungen zu verhindern, indem er Ihre Anmeldedaten über verschiedene Konten und Geräte hinweg organisiert und schützt. Er generiert, speichert und füllt Passwörter automatisch aus und reduziert so das Risiko für schwache oder wiederverwendete Passwörter, die leicht kompromittiert werden können. Fortschrittliche Passwort-Manager wie Dashlane bieten zusätzliche Sicherheitsebenen in Form von Verschlüsselung, 2FA und einem VPN.

- Security Information and Event Management (SIEM)-Software: SIEM-Tools sorgen für die Echtzeit-Überwachung und -Analyse von Ereignissen und helfen somit dabei, Sicherheitsvorfälle schnell zu erkennen und zu beheben. Durch das Sammeln und Korrelieren von Daten aus verschiedenen Quellen erleichtert SIEM-Software die Erkennung von Bedrohungen und verhindert Datenschutzverletzungen, indem Sicherheitsteams bei verdächtigen Aktivitäten oder Anomalien gewarnt werden.

- Intrusion Detection and Prevention Systems (IDPS): Solche Systeme überwachen den Netzwerkverkehr, erkennen potenzielle Bedrohungen und verhindern aktiv unbefugte Zugriffe oder böswillige Aktivitäten. IDPS-Lösungen können verdächtiges Verhalten wie wiederholte Versuche, auf sensible Daten zuzugreifen, erkennen und blockieren und so die Chancen für eine erfolgreiche Datenschutzverletzung reduzieren.

- Fördern Sie die Schulung und Sensibilisierung von Mitarbeitern

Das Aufklären von Mitarbeitern über Cybersicherheitsrisiken und darüber, wie sie Bedrohungen erkennen und abwehren können, ist eine wichtige präventive Maßnahme. In Form regelmäßiger Kommunikation sollten Mitarbeiter beispielsweise an die Risiken erinnern werden, die durch das Klicken auf verdächtige Links oder E-Mail-Anhänge aus unbekannten Quellen entstehen. Schulungen und eine Sicherheitskultur sorgen dafür, dass alle ihren Beitrag zum Schutz von Unternehmensdaten kennen.

- Führen Sie Schwachstellenbewertungen durch

Durch Schwachstellenbewertungen können Schwachstellen und Sicherheitslücken in Systemen, Netzwerken und Anwendungen proaktiv identifiziert werden. Durch regelmäßige Beurteilung und Adressierung solcher Schwachstellen können Unternehmen die notwendigen Sicherheitsmaßnahmen und Patches implementieren, um potenzielle Einstiegspunkte für Hacker zu schließen.

- Aktualisieren Sie regelmäßig Software und Sicherheitspatches

Softwareupdates und Patches beinhalten Korrekturen für bekannte Schwachstellen und Sicherheitslücken. Durch eine schnelle Anwendung solcher Updates stellen Unternehmen sicher, dass ihre Systeme mit den neuesten Sicherheitsfunktionen ausgestattet sind.

Jetzt wissen Sie, wie Sie Datenschutzverletzungen verhindern können. Als Nächstes sollten wir uns ansehen, wie Sie auf Datenschutzverletzungen reagieren und sie eindämmen können.

So reagieren Sie auf Datenschutzverletzungen

Wenn man bedenkt, dass die Anzahl der Datenschutzverletzungen fast jedes Jahr steigt, ist kein Unternehmen wirklich immun. Unternehmen, die vorbereitet sind, können die Situation jedoch so schnell wie möglich eindämmen. Halten Sie sich an folgende Schritte, um bei einem Sicherheitsvorfall schnell und effektiv zu reagieren.

- Leiten Sie sofortige Incident-Response-Maßnahmen ein

- Die Verletzung erkennen

Überwachen Sie aktiv Netzwerkprotokolle, Sicherheitswarnungen und abnormale Aktivitäten, um Anzeichen für eine Datenschutzverletzung zu erkennen. Intrusion-Detection-Systeme und Sicherheitstools können dabei helfen, unbefugte Zugriffe oder verdächtiges Verhalten zu identifizieren.

Das rechtzeitige Erkennen einer Datenschutzverletzung ist für die Eindämmung des Schadens von immenser Bedeutung. Wenn eine Verletzung unbemerkt bleibt, kann der Eindringling möglicherweise auf andere Bereiche des Unternehmensnetzwerks zugreifen, geschäftliche Aktivitäten überwachen oder private Daten im Dark-Web verkaufen. Viele namhafte Unternehmen sind Opfer von Sicherheitsverletzungen geworden, die erst Monate oder Jahre später entdeckt wurden. Beispiele dafür sind die Sicherheitsverletzung bei Yahoo im Jahr 2013, die erst nach vier Jahren entdeckt wurde, und die Sicherheitsverletzung bei Equifax im Jahr 2017, die monatelang unentdeckt blieb.

- Die Verletzung eindämmen

Sobald eine Verletzung erkannt wurde, besteht das Ziel darin, die Ausbreitung zu minimieren und eine zusätzliche Gefährdung oder Beschädigung von Daten zu verhindern. Isolieren Sie zunächst die betroffenen Systeme und trennen Sie sie vom Netzwerk. Um den Schaden zu begrenzen, können Sie vorübergehend auch strengere Maßnahmen wie Firewall-Beschränkungen, Zugriffskontrollen und Netzwerksegmentierung ergreifen.

- Beweise sammeln und analysieren

Sammeln und bewahren Sie Beweise zur Verletzung für eine gründliche Analyse auf. Bei einer größeren Datenschutzverletzung entscheiden sich die meisten Unternehmen dafür, ein seriöses externes Cyber-Forensik-Team mit der Durchführung der Analyse zu beauftragen.

Eine umfassende Analyse der Datenschutzverletzung umfasst: - Dokumentation der Abfolge der Ereignisse: Diese Dokumentation dient als Referenz für die Untersuchung und hilft Ihnen dabei, die Abfolge der Ereignisse genau zu verstehen.

- Erfassung der Systemprotokolle: Die Protokolle enthalten wertvolle Daten zu Benutzerzugriffen, Netzwerkverkehr und Systemverhalten, die Einblicke in die Verletzung bieten und dazu beitragen können, die Methoden des Angreifers aufzudecken.

- Analyse der Angriffsmethoden und des Einstiegspunkts: Verschiedene Methoden wie Analyse des Netzwerkverkehrs, forensisches Imaging und Malware-Analyse können dazu dienen, die Angriffsmethoden zu prüfen und den Einstiegspunkt der Verletzung zu bestimmen.

Solche Informationen sind extrem wichtig, um das Ausmaß der Verletzung verstehen und geeignete Abhilfemaßnahmen implementieren zu können. Außerdem helfen sie dabei, robustere Sicherheitsmechanismen zu implementieren, um Sicherheitsverletzungen ähnlicher Art in Zukunft zu verhindern.

- Alle Ursachen der Verletzung beseitigen

Verwenden Sie alle gesammelten Beweise, um die Ursachen, die zu der Verletzung geführt haben, zu identifizieren und zu adressieren. Untersuchen Sie vorhandene Schwachstellen, indem Sie Penetrationstests, Schwachstellen-Scans und Code-Prüfungen vornehmen, um potenzielle Sicherheitslücken aufzudecken. Analysieren Sie dann Ihre Sicherheitskontrollen und ermitteln Sie alle Sicherheitslücken, die von den Angreifern hätte ausgenutzt werden können und geschlossen werden müssen.

Berücksichtigen Sie bei Ihrer Untersuchung auch den menschlichen Faktor. Überprüfen Sie die Aktivitäten, Einstellungen und Schulungen von Mitarbeitern, um alle Lücken in Sicherheitspraktiken zu identifizieren, die zu Social-Engineering-Angriffen oder Insider-Bedrohungen hätten führen können.

Sobald alle Ursachen identifiziert sind, sollten Sie umgehend Maßnahmen ergreifen, um sie zu beheben, indem Sie Software patchen, Systeme aktualisieren und Sicherheitspatches anwenden, sodass alle bekannten Sicherheitslücken geschlossen werden.

- Kontaktieren Sie den Cyberversicherungsanbieter Ihres Unternehmens

Datenschutzverletzungen können schwerwiegende finanzielle Folgen haben, insbesondere für kleine Unternehmen mit begrenzten Ressourcen. Cyberversicherungen decken verschiedene Arten von Cyberangriffen ab und können dabei helfen, Ausgaben wie Rechtskosten, Datenwiederherstellung und Softwarereparaturen zu begrenzen. Wenden Sie sich an Ihren Cyberversicherungsanbieter, um nach einer Verletzung Anweisungen zu erhalten.

- Benachrichtigen Sie betroffene Parteien

Je nach Vorschriften kann es aufwendig sein, betroffene Parteien wie Behörden, Mitarbeiter, Dritte, Anbieter und Kunden zu benachrichtigen. Meist ist es am besten, proaktiv die Kontrolle über den Ruf Ihres Unternehmens zu übernehmen, indem Sie der Erste sind, der die Verletzung öffentlich macht. So können Sie das Narrativ gestalten und sicherstellen, dass richtige Informationen zu dem Vorfall geteilt werden, was Spekulationen und Angstmacherei aus externen Quellen verhindert.

Benachrichtigungen zu Datenschutzverletzungen müssen zur Einhaltung geltender Gesetze über geeignete Kanäle bereitgestellt werden. Benachrichtigungen decken in der Regel Details zur Verletzung, ergriffene Maßnahmen und empfohlene Aktionen für Empfänger ab. Werden Benachrichtigungsanforderungen nicht erfüllt, kann das zu Strafen, rechtlichen Problemen, Reputationsschäden oder sogar zum Verlust bestimmter Geschäftsprivilegien führen.

- Konzentrieren Sie sich auf die Recovery und zukünftige Prävention

Die Recovery nach einer Datenschutzverletzung erfordert gründliche Sicherheitsprüfungen, um Schwachstellen zu bewerten und die Einhaltung der Sorgfaltspflicht nachzuweisen. Das Beauftragen externer Experten, die bei der Analyse von Systemen Objektivität und Fachwissen bieten und effektive Korrekturen und Richtlinien vorschlagen, kann eine lohnende Investition sein.

Zur Verhinderung zukünftiger Sicherheitsverletzungen sollten Unternehmen proaktive, mehrstufige Schutzansätze verwenden, die fortschrittliche Sicherheitsmaßnahmen umfassen (wie Best Practices und Tools zur Verhinderung von Verletzungen), regelmäßig Schulungs- und Sensibilisierungsrogramme durchführen, robuste Sicherheitsrichtlinien durchsetzen und Incident-Response-Pläne pflegen.

So hilft Dashlane Unternehmen, Datenschutzverletzungen zu verhindern

Dashlane möchte für eine Kultur sorgen, in der Datenschutz und Sicherheit ganz leicht sind. Standardfunktionen von Dashlane, einschließlich eines Passwortgenerators, einer Passwortintegritätsbewertung und 2FA, sorgen für eine verbesserte Verwaltung von Benutzerauthentifizierung und Zugriffen.

Alle Kundendaten, einschließlich Benutzernamen, Passwörtern, Notizen und Metadaten, werden mit Dashlane verschlüsselt. Dashlane nutzt Argon2, einen hochsicheren Hashing-Algorithmus, der zur Verschlüsselung und Entschlüsselung von Daten einen starken AES-256-Bit-Schlüssel generiert. Der Algorithmus wurde zum Gewinner der Passwort Hashing Competition gekrönt und gilt als einer der sichersten Hashing-Algorithmen überhaupt. In Verbindung mit einer Zero-Knowledge-Architektur kann niemand, nicht einmal Dashlane, auf Ihre Daten zugreifen.

Erfahren Sie durch Fallstudien aus der realen Welt, wie Unternehmen Datenschutzverletzungen mit Dashlane verhindern können. In einer Comeback-Geschichte hat JD+A kompromittierte Passwörter wiederhergestellt, seine Daten geschützt und eine Lösung implementiert, um das Vertrauen der Kundschaft zurückzugewinnen.

Referenzen

- IBM, „Cost of a data break 2022“, 2022.

- Avast, „What is a Data Breach?“, März 2021.

- Kaspersky, „How Data Breaches Happen“.

- CFI, „Data Breach“, März 2021.

- Security Metrics, „Incident Response: 10 Things to Do if You Have a Data Breach“.

- IBM, „What is SIEM?“.

- Microsoft, „What is data loss prevention (DLP)?“.

- National Institute of Standards and Technology (NIST), „Intrusion Detection and Prevention Systems“.

- UpGuard, „How to Create an Incident Response Plan (Detailed Guide)“, Januar 2023.

- National Cyber Security Centre, „Yahoo data breach: NCSC response“, Oktober 2017.

- CSO, „Equifax data breach FAQ: What happened, who was affected, what was the impact?“, Februar 2020.

- Dashlane, „Why Every Employee Device Should Be Secured“ (Warum alle Mitarbeitergeräte geschützt werden sollten), Mai 2021.

- Dashlane, „11 Cyberbedrohungen, die Sie kennen und gegen die Sie sich verteidigen sollten“, April 2023.

- Dashlane, „How To Create a Small Business Cybersecurity Plan That Works“ (So entwickeln Sie einen Cybersicherheitsplan für kleine Unternehmen, der funktioniert), Februar 2023.

- Dashlane, „6 Tipps, um starke, sichere Passwörter in der digitalen Welt zu erstellen“, März 2023.

- Dashlane, „Warum brauchen Sie ein VPN? Don’t Miss These 3 Key Benefits“, Dezember 2022.

- Dashlane, „So kann ein Passwort-Manager Sie und Ihre Daten schützen“, Oktober 2022.

- Dashlane, „Wie man eine Sicherheitskultur schafft“, März 2022.

- Dashlane, „Interview With a Hacker: Rachel Tobac Tells You How to Defend Yourself From…Well, Her!“ (Interview mit einer Hackerin: Rachel Tobac erklärt, wie Sie sich vor ihr schützen können!), März 2021.

- Statista, „Annual number of data compromises and individuals impacted in the United States from 2005 to 2022“, Januar 2023.

- Dashlane, „6 Reasons Why Your Business Needs Cyber Insurance“ (6 Gründe, warum Ihr Unternehmen eine Cyberversicherung braucht), November 2022.

- Dashlane, „Putting Security First: How Dashlane Protects Your Data“, Januar 2023.

- Dashlane, „A Comeback Story: How JD+A Spotted Their Compromised Passwords and Secured Company and Client Data“ (Eine Comeback-Story: So erkannte JD+A, dass seine Passwörter kompromittiert waren, und sicherte die Daten des Unternehmens und seiner Kunden), März 2022.

- Dashlane, „So bringen Sie Licht ins Dark Web“, Juni 2022.

- Dashlane, „Wie sicher ist Ihr Passwort und sollten Sie es ändern?“ August 2022.

- Dashlane, „Die sieben Schritte eines Cyberangriffs“, April 2023.

- Dashlane, „Creating a Password Policy Your Employees Will Actually Follow“ (Erstellen einer Passwortrichtlinie, die Ihre Mitarbeiter auch tatsächlich befolgen werden), Juli 2022.

- Dashlane, „Leitfaden für Einsteiger zum Thema Zwei-Faktor-Authentifizierung“, August 2022.

- Dashlane, „Dashlane's Security Principles & Architecture“ (Die Sicherheitsprinzipien und -architektur von Dashlane).

- Dashlane, „A Guide To External Security Threats in 2023“ (Leitfaden zu externen Sicherheitsbedrohungen 2023), Mai 2023.

- Dashlane, „Warum es wichtig ist, Ihre Anwendungen stets auf dem neuesten Stand zu halten“, März 2022.

- IT Governance USA, „Data Breach Notification Laws by State“, 2018.

- Password-hashing.net, „Password Hashing Competition“, 2019.

- Dashlane, „IAM: 3 Buchstaben, die die Cybersicherheit in Ihrem Unternehmen drastisch verbessern werden“, August 2022.

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten