So finden Sie heraus, ob Ihr Smartphone gehackt wurde

Angesichts von weltweit fast 7 Milliarden Smartphones nutzen wir diese Handheld-Geräte für alltägliche Aktivitäten. Wir verwenden sie als Tor für fast beliebige Anwendungen und Dienste, vom Banking bis zum Surfen in sozialen Medien. Leider haben der Komfort und die hohe Verbreitung Smartphones auch zu einem bevorzugten Ziel von Cyberkriminellen gemacht. Lassen Sie uns also praktische Ratschläge ansehen, um zu ermitteln, ob Ihr Smartphone gehackt wurde und was Sie dagegen tun können.

Was ist Phone-Hacking?

Phone-Hacking bezieht sich auf unbefugten Zugriff auf ein Smartphone und seine Daten, sei es durch fortschrittliche Techniken, das Abfangen von ungesicherten Verbindungen oder den physischen Diebstahl eines Geräts.

Wenn Angreifer ein Smartphone hacken, können sie sich Zugriff auf Ihre privaten Daten verschaffen – auf E-Mails, Kontakte, Anmeldedaten für Banking und mehr. Cyberkriminelle können diese sensiblen Daten im Dark-Web verkaufen, für Identitätsraub verwenden oder andere Cyberverbrechen damit begehen.

Möchten Sie Betrügern das Leben schwerer machen?

Dann testen Sie unsere kostenlosen Tools zum Generieren von Benutzernamen und zufälligen Generieren von Passwörtern.

So finden Sie heraus, ob Ihr Smartphone gehackt wurde

Als Phone-Hacking wird bezeichnet, wenn eine Person in eine von einem Hacker gestellte Falle tappt, indem sie z. B. auf einen Phishing-Link klickt oder Apps aus nicht autorisierten Quellen herunterlädt. Hacker sind clever und nutzen verschiedenste Cyberangriffe, um Sie betrügen und sich illegalen Zugriff auf Ihr Smartphone zu verschaffen.

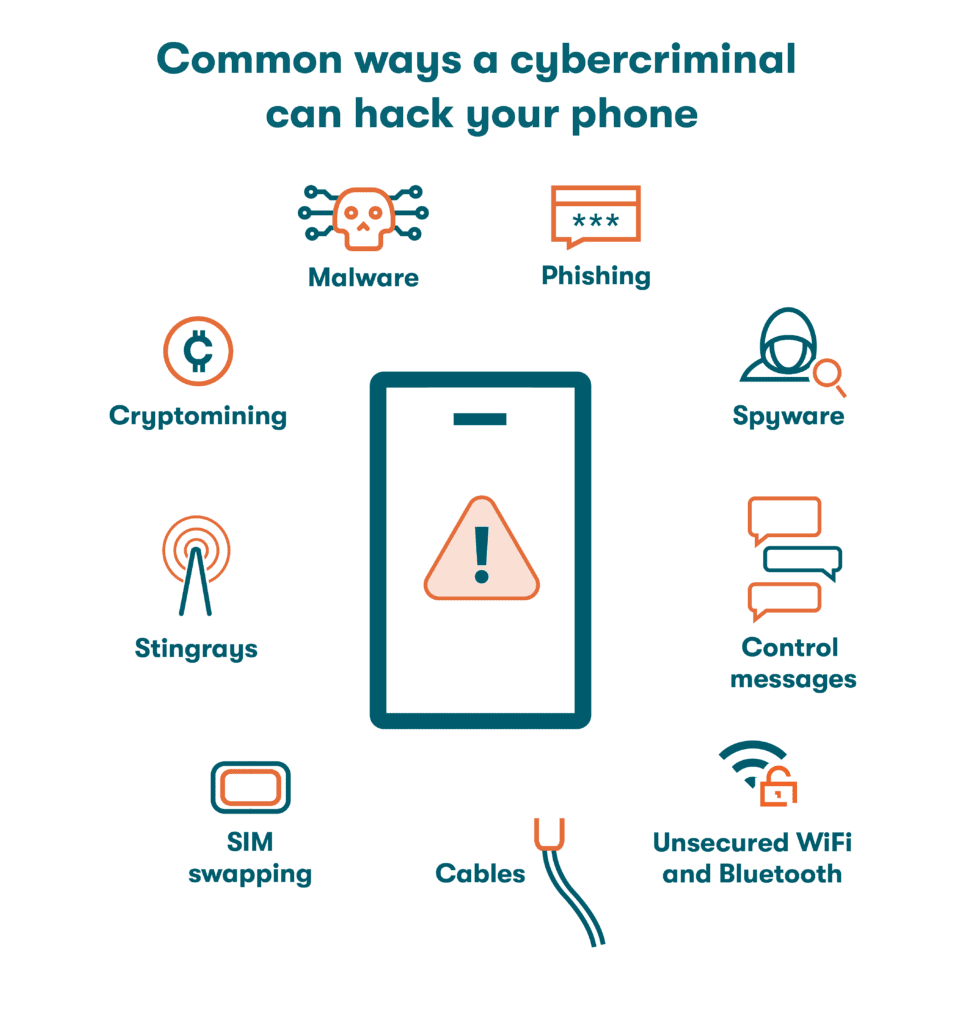

Hier sind einige der gängigsten Methoden, mit denen Cyberkriminelle Ihr Smartphone hacken können:

- Malware: Malware kann Ihr Gerät infizieren, um ohne Ihre Erlaubnis Daten zu stehlen, Dateien zu beschädigen oder die Kontrolle über Ihr System zu übernehmen. Bei Smartphones gibt es folgende Arten von Malware:

—Keylogger: Diese Programme zeichnen alles, was Sie auf Ihrem Smartphone eingeben, heimlich auf, einschließlich Passwörtern, Kreditkartendaten und anderer sensibler Daten.

—Trojaner: Wie das berühmte trojanische Pferd tarnen sich diese bösartigen Programme als harmlose Apps oder Dateien, enthalten aber schädlichen Code, der Hackern die Kontrolle über Ihr Gerät verschaffen kann. - Phishing: Hacker nutzen betrügerische E-Mails oder Nachrichten, um Sie dazu zu bringen, persönliche Daten preiszugeben oder auf bösartige Links zu klicken, die die Sicherheit Ihres Telefons gefährden. Hacker müssen lediglich eine überzeugende E-Mail oder SMS-Nachricht erstellen und verbreiten und darauf warten, dass jemand den Köder annimmt.

- Kontrollnachrichten: Manchmal senden Hacker speziell gestaltete SMS-Nachrichten oder Befehle, um Software-Schwachstellen auf Ihrem Smartphone auszunutzen. Solche Nachrichten können bösartigen Code enthalten, der dem Angreifer beim Öffnen die Kontrolle über Ihr Gerät verschafft. Aus dem Grund wird Jailbreaking nicht empfohlen. Wenn Sie die Sicherheitsbeschränkungen des Herstellers außer Kraft setzen, können Sie das Betriebssystem Ihres Smartphones Sicherheitslücken aussetzen.

- SIM-Swapping: 2019 wurde Jack Dorsey, CEO von Twitter, Opfer einer Gruppe von SIM-Swappern. Diese Hacker umgehen Sicherheitsmaßnahmen, indem sie Ihren Mobilfunkanbieter dazu bringen, Ihre Telefonnummer auf eine neue SIM-Karte zu übertragen, um sich so Zugriff auf Ihr Smartphone zu verschaffen. Sobald die neue SIM-Karte aktiviert und die alte Karte verworfen wurde, verwenden sie die neue Karte, um sich als der Besitzer auszugeben.

- WLAN und Bluetooth: Hacker können ungesicherte WLAN- und Bluetooth-Verbindungen abfangen, die sich in Reichweite Ihres Geräts befinden. Sie können Daten, die an und von Ihrem Smartphone übertragen werden, manipulieren und somit ggf. Ihre Sicherheit und Ihren Datenschutz gefährden. Andere Technologien für drahtlose Kommunikation wie Near-Field Communication (NFC), die hauptsächlich für kontaktlose Zahlungen verwendet werden, bergen ebenfalls Sicherheitsrisiken, die Hacker ausnutzen können, um Ihre Finanzdaten abzurufen, Transaktionsdaten zu ändern und mehr.

- Kabel: Es kommt zwar selten vor, doch können bösartige USB-Kabel oder Ladeports dazu dienen, schädlichen Code auf Ihr Smartphone zu bringen, sobald Sie eine Verbindung herstellen. Manipulierte Telefonkabel und öffentliche Ladestationen können Hackern ohne Erlaubnis Zugriff auf Ihr Gerät verschaffen.

- Cryptominer: Cryptominer installieren auf Ihrem Smartphone heimlich Mining-Software und nutzen dessen Verarbeitungsleistung, um Kryptowährung zu generieren. Bei dieser Art von Hacking, bekannt als Cryptojacking, werden Ressourcen Ihres Smartphones ohne Ihr Wissen genutzt, was zu sinkender Leistung und Akkulaufzeit führen kann. Es geht aber nicht nur um Unannehmlichkeiten – Cryptomining kann auch die Sicherheit Ihres Geräts gefährden, da Hacker eine Hintertür erhalten, um Ihre Daten zu stehlen.

- Stingrays: Gefälschte Mobilfunkmasten, auch IMSI Catcher oder „Stingrays“ genannt, wurden ursprünglich als Überwachungstechnik für Strafverfolgungsbehörden entwickelt. Heute werden sie von Hackern genutzt, um mobile Kommunikation abzufangen und zu überwachen. Solche Geräte ahmen legitime Mobilfunkmasten nach und bringen Ihr Telefon dazu, eine Verbindung damit herzustellen. Sobald eine Verbindung hergestellt ist, können Hacker Ihre Anrufe abhören, SMS-Nachrichten abfangen und auch Ihren Standort verfolgen.

- Spyware: Mit Spyware können Hacker Ihre Aktivitäten überwachen, auf Ihre persönlichen Daten zugreifen und ggf. Ihre Gespräche aufzeichnen. Ein Beispiel ist dafür Pegasus, eines der ausgeklügeltesten und wirksamsten Spyware-Programme überhaupt, das angeblich dazu dient, politische Führungskräfte, Journalisten und Aktivisten weltweit zu überwachen.

Wer hackt Smartphones?

Hacker greifen Smartphone-Besitzer an, um neben anderen illegalen Aktivitäten personenbezogene Daten zu stehlen, Lösegeld zu verlangen oder sensible Daten offenzulegen. Die meisten Phone-Hacker fallen in eine von fünf Kategorien:

- Cyberkriminelle: Solche Personen oder Gruppen betreiben illegale Online-Aktivitäten, einschließlich dem Hacking von Smartphones, um finanzielle Vorteile zu erzielen. Oft stehlen sie personenbezogene Daten, verkaufen sie im Dark-Web und führen betrügerische Aktivitäten aus.

- Hacker und Hacktivisten: Hacker und Hacktivisten hacken Smartphones aus verschiedenen Gründen, einschließlich politischer, geschäftlicher, persönlicher oder ideologischer Motive. So wollen sie Schwachstellen aufdecken, politische Ziele unterstützen oder Systeme stören.

- Scammer: Solche Personen nutzen irreführende Techniken, um Smartphone-Benutzer dazu zu bringen, persönliche Daten preiszugeben, oft mit der Absicht, finanziellen Betrug oder Identitätsraub zu begehen. Oft greifen Scammer auf E-Mail-Phishing zurück. Daher sollten Sie verdächtigen E-Mails, SMS-Nachrichten und Anrufen gegenüber skeptisch sein.

- Insider-Bedrohungen: Insider-Bedrohungen kommen aus dem Inneren eines Unternehmens. Entsprechende Personen haben meist autorisierten Zugriff auf Smartphones und nutzen ihre Privilegien, um sich unbefugten Zugriff zu verschaffen oder sensible Daten zu verbreiten.

- Staatliche Behörden:Manche Geheimdienste hacken Smartphones im Rahmen ihrer Bemühungen um nationale Sicherheit und Terrorismusbekämpfung. Unter bestimmten Umständen können sie Schwachstellen in Betriebssystemen von Smartphones ausnutzen oder erweiterte Spyware verwenden, um sich Zugriff zu verschaffen. Durch die Überwachung der Kommunikation und Verfolgung von Bewegungen können sie wichtige Daten sammeln, um potenzielle Bedrohungen aufzudecken und Bürger zu schützen.

Sind Sie bereit, sich gegen Hacker zu wehren? Sie können sich ganz auf uns verlassen. Schützen Sie Ihre Geräte und Online-Daten mit den folgenden acht Tipps zum Schutz vor Hackern.

Anzeichen dafür, dass Ihr Smartphone gehackt wurde

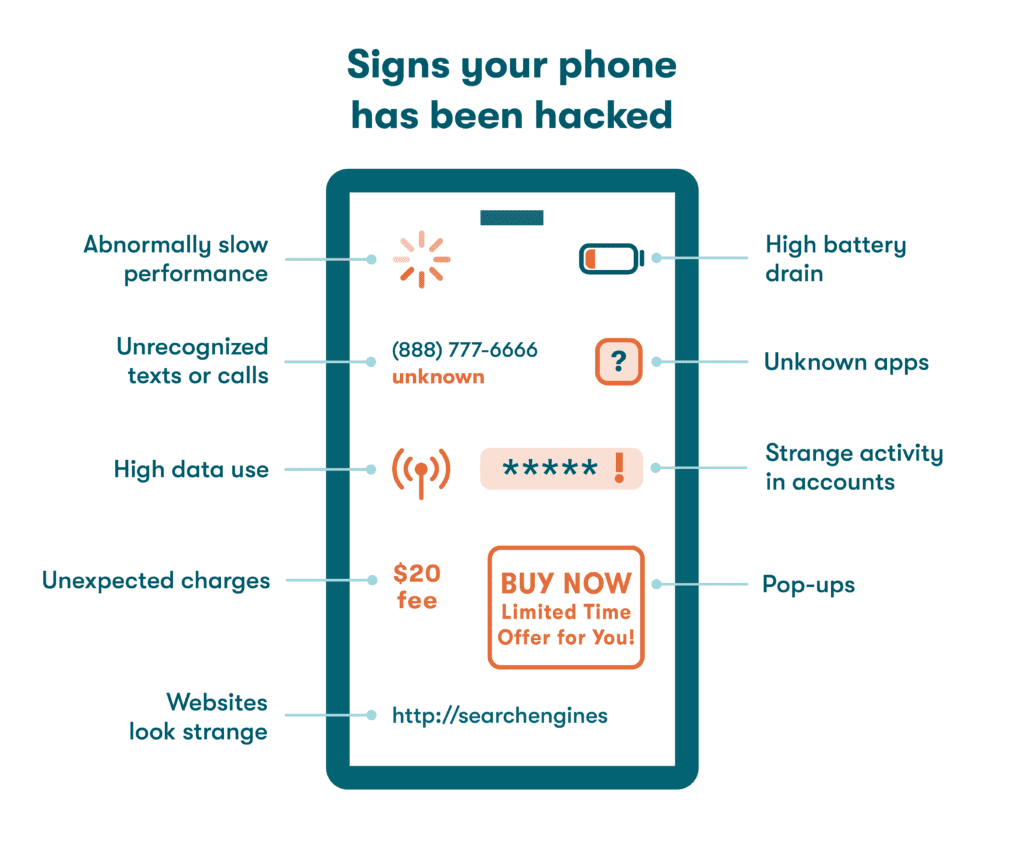

Wenn Ihnen auf Ihrem Smartphone verdächtige Aktivitäten auffallen, wird die erste Frage, die Ihnen wahrscheinlich in den Sinn kommt, lauten: Wie erkenne ich, ob mein Smartphone gehackt wurde? Bestimmte verräterische Anzeichen für Phone-Hacking können Ihnen dabei helfen, zu erkennen, ob Sie Opfer eines Angriffs geworden sind.

Achten Sie auf folgende Zeichen, um zu ermitteln, ob Ihr Smartphone gehackt wurde:

- Unbekannte Apps: Wenn Sie auf Ihrem Smartphone unbekannte Apps sehen, an deren Installation Sie sich nicht erinnern können, kann das eine mögliche Gefährdung bedeuten. Verwechseln Sie solche Apps jedoch nicht mit Bloatware. Dabei handelt es sich um unnötige vorinstallierte Apps, die mit Ihrem Smartphone ausgeliefert werden.

- Hoher Akkuverbrauch: Wenn sich der Akku Ihres Smartphones auch bei normaler Verwendung sehr schnell leert, kann das an bösartigen Prozessen liegen, die im Hintergrund ausgeführt werden.

- Ungewöhnlich langsame Leistung: Wenn Ihr Smartphone plötzlich träge wird und es länger dauert, bis Apps geöffnet oder Befehle ausgeführt werden, kann das ein Hinweis auf Malware oder unbefugte Aktivitäten sein. Wenn es zu abgebrochenen Anrufen, fehlenden SMS-Nachrichten, häufigem Einfrieren, Abstürzen oder unerwarteten Neustarts kommt, kann das an unerwünschten Hintergrund-Apps liegen, die die Verarbeitungsleistung Ihres Smartphones überfordern.

- Merkwürdige Aktivitäten bei Online-Konten: Wenn Ihnen verdächtige Aktivitäten auffallen, wie z. B. Anmeldeversuche oder Änderungen an Ihren Kontoeinstellungen, kann das bedeuten, dass sich jemand über Ihr Smartphone unbefugten Zugriff auf Ihre Konten verschafft hat.

- Unbekannte SMS-Nachrichten oder Telefonate in Ihren Protokollen: SMS-Nachrichten oder Anrufe von unbekannten Nummern auf Ihrem Smartphone können darauf hinweisen, dass eine andere Person Ihr Smartphone verwendet bzw. Ihre Kommunikation abfängt. Überprüfen Sie Ihre Anrufprotokolle konsequent auf ungewöhnliche Aktivitäten und blockieren und melden Sie unbekannte Nummern.

- Pop-up-Anzeigen: Sehen Sie auf Ihrem Smartphone wiederholte und aufdringliche Pop-up-Anzeigen? Solche Pop-up-Fenster (insbesondere jene, die außerhalb der von Ihnen verwendeten Apps angezeigt werden) können ein Zeichen für eine Infektion mit Adware sein. Vermeiden Sie es, solche Pop-up-Fenster anzuklicken oder zu öffnen, um weitere Probleme zu verhindern.

- Hohe Datennutzung: Eine übermäßig hohe Datennutzung, die über Ihre normalen Muster hinausgeht (insbesondere wenn Sie Ihre Gewohnheiten bei der Internetnutzung nicht geändert haben), kann darauf zurückzuführen sein, dass Malware oder unbefugte Prozesse Daten im Hintergrund verbrauchen.

- Merkwürdig aussehende Websites: Wenn Websites, die Sie regelmäßig besuchen, plötzlich verzerrt erscheinen, ungewöhnliche Layouts aufweisen oder unerwartete Inhalte anzeigen, kann das bedeuten, dass Ihr Smartphone kompromittiert wurde und Sie auf unsichere Websites weitergeleitet werden.

- Unerwartete Gebühren auf Ihrer Telefonrechnung: Durch unerwünschte Apps, die übermäßig viel Daten verbrauchen und zusätzliche Gebühren verursachen, können unautorisierte Gebühren entstehen. Manche Apps, als Fleeceware bezeichnet, können Ihre Rechnung mit unnötigen Gebühren aufblähen.

Kann die Kamera meines Smartphones gehackt werden?

Wenn Ihr Smartphone kompromittiert wurde, ist es für den Angreifer möglich, sich aus der Ferne in Ihre Kamera zu hacken und Sie in Echtzeit auszuspionieren, insbesondere wenn eine Verbindung zu einem ungesicherten öffentlichen WLAN-Netzwerk besteht.

Wenn Sie den Verdacht haben, dass unbefugter Zugriff auf Ihre Kamera vorliegt, achten Sie auf unbekannte Fotos und Videos in Ihrer Galerie und seien Sie wachsam, wenn das Blitz- oder Aufnahmesymbol unerwartet aktiviert wird. Solche Zeichen können darauf hinweisen, dass jemand anderes ohne Ihr Wissen die Kontrolle über Ihre Kamera übernommen hat.

Was tun, wenn Ihr Smartphone gehackt wurde

Wenn Ihr Smartphone gehackt wurde, sollten Sie schnell handeln, um den Schaden zu begrenzen. Falls Sie glauben, dass Ihr Smartphone gehackt wurde, sollten Sie folgende Maßnahmen ergreifen:

- Löschen Sie unbekannte oder verdächtige Apps: Sehen Sie sich alle Ihre Apps genau an und deinstallieren Sie alles, was unbekannt oder verdächtig erscheint. Manchmal tarnen Hacker Malware als harmlose Hintergrund-Apps. Daher ist es wichtig, Apps, die Bedenken aufwerfen, zu verifizieren und zu löschen.

- Führen Sie Anti-Malware-Software aus: Verwenden Sie ein zuverlässiges Tool zum Scannen und Entfernen von Malware, um Ihr Smartphone gründlich nach bösartiger Software zu durchsuchen. So können Sie sicherstellen, dass alle Spuren eines Hacks identifiziert und entfernt werden.

- Deaktivieren Sie Ihren privaten Hotspot sowie Bluetooth: Wenn Sie Ihren privaten Hotspot oder Bluetooth aktiviert lassen, können Sie Ihr Smartphone potenziellen Hackern aussetzen. Deaktivieren Sie den Hotspot und die Bluetooth-Verbindung Ihres Smartphones, wenn Sie sie nicht nutzen, und legen Sie ein starkes Passwort fest, um unbefugten Zugriff auf Ihr Netzwerk zu verhindern.

- Ändern Sie Ihre Passwörter: Machen Sie Ihre alten Passwörter nutzlos, indem Sie alle sofort aktualisieren. Das verhindert unbefugten Zugriff auf Ihre Konten und schützt Ihre privaten Daten.

- Fordern Sie Ihre Kontakte auf, verdächtige Nachrichten von Ihnen zu ignorieren: Hacker können Ihr kompromittiertes Gerät verwenden, um betrügerische oder bösartige Nachrichten zu versenden. Wenn Sie Ihre Kontakte warnen, können Sie also verhindern, dass sie auf Betrug oder Malware hereinfallen.

- Stellen Sie Ihr Gerät wieder her: Betrachten Sie das Zurücksetzen auf die Werkseinstellungen als letzte Möglichkeit, um Malware von Ihrem Smartphone zu entfernen. Denken Sie daran, dass bei diesem Schritt alle auf Ihrem Gerät gespeicherten Daten gelöscht werden. Daher sollten Sie zuvor eine Sicherungskopie Ihrer Kontakte, Fotos, Notizen und anderer wichtiger Dateien erstellen. Seien Sie beim Zurücksetzen Ihres Smartphones vorsichtig, um zu verhindern, dass versehentlich wertvolle Daten verloren gehen. Sie können Android- und iPhone-Smartphones mithilfe der jeweiligen offiziellen Handbücher auf die Werkseinstellungen zurücksetzen.

So schützen Sie Ihr Smartphone vor Hacking

Kleine Schritte wie das Aktualisieren Ihres Smartphones und das Aktivieren von Sicherheitseinstellungen wie 2FA tragen dazu bei, Ihr Smartphone vor Hackern zu schützen. Zu den besten Methoden, um zu verhindern, dass Ihr Smartphone gehackt wird, gehören:

- Behalten Sie Ihr Smartphone bei sich: Eine der einfachsten Methoden, um Ihr Smartphone zu hacken, besteht durch physischen Zugriff. Indem Sie Ihr Smartphone nicht unbeaufsichtigt lassen, können Sie das Risiko eines Diebstahls erheblich reduzieren und unbefugten Zugriff auf Ihr Gerät verhindern. Fügen Sie Ihrem Smartphone als zusätzliche Sicherheitsmaßnahme einen starken und einzigartigen Passcode hinzu.

- Erstellen Sie starke Passwörter: Wenn Sie schwache Passwörter verwenden oder dasselbe Passwort für mehrere Konten nutzen, können Hacker Ihre Passwörter mithilfe von Brute-Force-Angriffen leichter knacken. Verwenden Sie stattdessen für alle Ihre Konten einzigartige und starke Passwörter, um den Schutz vor Cyberangriffen zu erhöhen.

- Verwenden Sie einen Passwort-Manager: Passwort-Manager erstellen für alle Ihre Konten starke, einzigartige Passwörter. Gute Passwort-Manager wie Dashlane sind oft mit zusätzlichen Sicherheitsfunktionen ausgestattet, wie z. B. mit VPN, 2FA und Dark-Web-Überwachung. Sie können sie sogar verwenden, um Ihre Anmeldedaten für das Banking sicher in einer digitalen Brieftasche zu speichern. Das erhöht die Sicherheit und den Komfort beim Online-Shopping.

- Aktivieren Sie 2-Faktor-Authentifizierung (2FA): 2FA bietet zusätzliche Sicherheit, da für den Zugriff auf Ihre Konten mehr als nur ein Passwort erforderlich ist. So wird es Hackern erschwert, in Konten einzudringen. Außerdem können Sie biometrische Verfahren wie Gesichtserkennung nutzen, um Ihre Sicherheit zu erhöhen.

- Löschen Sie verdächtige Nachrichten: Phishing ist eine gängige Taktik, um Malware zu verbreiten oder Benutzer dazu zu überreden, private Daten preiszugeben. Aus dem Grund sollten Sie bei unerwarteten oder verdächtigen Anrufen, E-Mails oder SMS-Nachrichten vorsichtig sein und vermeiden, auf Links oder Anhänge aus unbekannten Quellen zu klicken.

- Löschen Sie regelmäßig Ihre Internethistorie: Löschen Sie Ihren Browserverlauf, einschließlich Cookies und Cache, um die Erstellung von Profilen Ihrer Online-Aktivitäten zu verhindern und Ihre Privatsphäre zu schützen.

- Verwenden Sie öffentliche WLAN-Netzwerke nicht ohne VPN: Die Verwendung von ungesicherten öffentlichen WLAN-Netzwerken setzt Sie dem Risiko aus, ins Visier von Hackern zu geraten. Aus dem Grund sollten Sie stets ein Virtual Private Network (VPN) nutzen, um eine sichere Verbindung zu einem offenen WLAN-Netzwerk herzustellen.

- Deaktivieren Sie Bluetooth und Ihren Hotspot, solange Sie sie nicht verwenden: Indem Sie Ihr Smartphone vom Internet trennen und Bluetooth deaktivieren, schaffen Sie eine „Air Gap“, die Hacker daran hindert, aus der Ferne auf Ihr Gerät zuzugreifen oder Malware zu installieren.

- Vermeiden Sie Jailbreaking: Jailbreaking oder Rooting beinhaltet das Verändern des Betriebssystems Ihres Smartphones, um Einschränkungen von Entwicklern oder Herstellern zu umgehen. Das ermöglicht Ihnen zwar individuelle Änderungen, schwächt aber gleichzeitig den integrierten Schutz Ihres Smartphones (da es mit einem nicht unterstützten Betriebssystem ausgeführt wird). So können Hacker Schwachstellen ausnutzen und Malware installieren.

- Laden Sie keine fragwürdigen Apps aus unseriösen Quellen herunter: Prüfen Sie Bewertungen und recherchieren Sie, bevor Sie eine App installieren. Wenn Sie sich unsicher sind oder Zweifel an der Sicherheit haben, sollten Sie die Installation am besten vermeiden.

- Halten Sie Ihr Smartphone und Ihre Apps auf dem neuesten Stand: Halten Sie Ihre Apps und das Betriebssystem auf dem neuesten Stand, indem Sie Updates und Patches installieren, wenn Sie dazu aufgefordert werden. Oft enthalten sie Fehlerbehebungen und Sicherheitsverbesserungen, die Sie vor bekannten Risiken und Schwachstellen schützen.

- Verwenden Sie Antiviren- und Anti-Malware-Software: Ganz gleich, wie vorsichtig Sie sind: Hacks und Malware können immer den Weg auf Ihr Smartphone finden. Indem Sie kontinuierlich zuverlässige Antiviren- und Anti-Malware-Software ausführen, können Sie auf Ihrem Gerät nach Bedrohungen suchen und diese eliminieren. Außerdem erhalten Sie Echtzeit-Schutz, der neue Bedrohungen erkennt.

- Sperren Sie Ihre SIM-Karte: Betriebssysteme erlauben es Ihnen heutzutage, Ihr Smartphone und auch Ihre SIM-Karte mit einer PIN zu sperren, um unbefugte Nutzung zu verhindern. So stellen Sie sicher, dass Ihr Smartphone ausschließlich mit Ihrem Mobilfunknetz verwendet werden kann. Wenn Sie ein Android-Smartphone haben, können Sie Ihre SIM-Karte sperren oder entsperren, indem Sie unter Einstellungen unter Sicherheit die Option Weitere Sicherheitseinstellungen wählen. Bei einem iPhone können Sie darauf zugreifen, indem Sie bei der Option Cellular unter Einstellungen SIM-PIN wählen.

Schützen Sie Ihr Smartphone mit Dashlane

Mit Dashlane ist die Verwaltung Ihrer Passwörter und anderer Aufgaben zum Schutz Ihrer Geräte, Konten und Privatsphäre ganz einfach. Standardfunktionen wie 2FA, ein VPN und sichere Passwortfreigabe verringern das Risiko, dass Hacker sich Zugriff auf Ihre sensiblen Apps, Kontakte und Daten auf Ihrem Smartphone verschaffen.

Die Verschlüsselungsfunktion von Dashlane hebt die Sicherheit Ihres Geräts auf die nächste Stufe. Mit einem AES-256-Bit-Schlüssel zur Verschlüsselung speichert die digitale Brieftasche Ihre Zahlungsdaten auf sichere Weise. So werden Online-Transaktionen auf Ihrem Smartphone sicherer und bequemer. Außerdem hilft Ihnen intelligentes Autovervollständigen dabei, Anmeldedaten genau einzugeben, ohne sich um Keylogger oder Phishing sorgen zu müssen.

In einer Welt, in der wir stets online sind, können sich überall Lücken bei der Cybersicherheit auftun, ob bei Ihren Apps, Ihrer Smartwatch oder Ihren Smart-Home-Geräten. Befolgen Sie unsere Checkliste für persönliche Sicherheit und erfahren Sie, wie Dashlane Ihre privaten Geräte und Daten rund um die Uhr schützt.

Häufig gestellte Fragen (FAQs)

Welches Smartphone ist am schwersten zu hacken?

Android-Smartphones werden von Hackern häufiger angegriffen, da es mehr von ihnen gibt. Doch werden zunehmend auch iPhones zum Ziel. iPhones sind aufgrund ihrer geschlossenen Entwicklungsumgebung schwerer zu hacken, während Android-Geräte aufgrund der offenen Natur des Betriebssystems meist anfälliger sind.

Kann mein Smartphone gehackt werden, während es ausgeschaltet ist?

Die kurze Antwort lautet nein. Wenn Sie Ihr Smartphone ausschalten, werden die meisten Hacking-Versuche effektiv gestoppt, da keine Internetverbindung besteht und kein bösartiger Code ausgeführt werden kann. Es sollte jedoch erwähnt werden, dass neuere iPhone-Modelle in einen Zustand mit geringem Stromverbrauch wechseln, anstatt sich vollständig auszuschalten. Das ermöglicht Funktionen wie Mein iPhone suchen. Es ist zwar unwahrscheinlich, aber möglich, dass Hacker diese Funktion in Zukunft ausnutzen könnten.

Kann jemand Ihr Smartphone hacken, wenn er einfach nur Ihre Nummer kennt?

Ja. Es ist aber nicht einfach für andere Personen, Ihr Smartphone zu hacken, wenn sie nur Ihre Nummer haben. Meistens verwenden Hacker Ihre Nummer als Teil eines übergeordneten Plans. Möglicherweise senden sie Ihnen hinterhältige SMS-Nachrichten, um Sie auszutricksen, Ihren Aufenthaltsort zu verfolgen, schädliche Links zu übermitteln oder mit Spyware 2FA-Nachrichten abzufangen.

Kann eine Website Ihr Smartphone hacken?

Ja. Gefälschte oder bösartige Websites können Ihr Smartphone mit Techniken wie Drive-by-Downloads hacken. Außerdem können Hacker legitime Websites durch Malvertising-Pop-up-Fenster und -Banner ausnutzen. Daher ist es wichtig, wachsam zu bleiben und zu vermeiden, mit verdächtigen Online-Inhalten zu interagieren.

Referenzen

- Statista, „Number of smartphones sold to end users worldwide from 2007 to 2021“, Oktober 2022.

- McAfee, „McAfee 2023 Consumer Mobile Threat Report“, Februar 2023.

- Dashlane, „Der Dark-Web-Eisberg in einfachen Worten erklärt“, Juni 2023.

- Dashlane, „11 Cyberbedrohungen, die Sie kennen und gegen die Sie sich verteidigen sollten“, April 2023.

- Kaspersky, „What is a Trojan horse and what damage can it do?“.

- Kaspersky, „What is Jailbreaking – Definition and Explanation“.

- CNBC, „Here’s how the recent Twitter attacks probably happened and why they’re becoming more common“, September 2019.

- MakeUseOf, „5 Ways Hackers Use Public Wi-Fi to Steal Your Identity“, Juli 2022.

- MakeUseOf, „7 Security Risks You Need to Be Aware of When Using NFC“, Juni 2023.

- Forbes, „How ‘Juice Jackers’ Plant Malware On Your Phone At Airports And Hotels“, April 2023.

- Wikipedia, „Cryptojacking“.

- Wikipedia, „IMSI-catcher“.

- Wikipedia, „Pegasus (spyware)“.

- Dashlane, „Warum Dashlane Sie niemals in einer E-Mail nach Anmeldedaten fragen wird (denn so funktioniert Phishing)“, November 2021.

- Dashlane, „8 Tipps zum Hackerschutz, um Ihre Online-Konten zu schützen“, Mai 2023.

- TechTarget, „What is bloatware? How to identify and remove it.“

- SafetyDetectives, „What Is Fleeceware & How to Prevent Fleeceware Scams in 2023“, Juni 2023.

- Dashlane, „5 Gründe, warum Sie Ihren Computer oft sichern sollten“, Mai 2023.

- Samsung, „How to perform Factory Reset on Android smartphone?“, Oktober 2020.

- Apple, „How to factory reset your iPhone, iPad, or iPod touch“, Juni 2023.

- Dashlane, „Was ist eine Brute Force Attack“, Februar 2020.

- Dashlane, „Why You Need to Have Secure Passwords in 2023“ (Warum Sie 2023 sichere Passwörter benötigen), Februar 2023.

- Dashlane, „So kann ein Passwort-Manager Sie und Ihre Daten schützen“, Oktober 2022.

- Dashlane, „Sind digitale Brieftaschen sicher?“, Juni 2023.

- Dashlane, „Grundlagen der 2-Faktor-Authentifizierung: Was sie ist und warum sie wichtig ist“, Juni 2022.

- Dashlane, „Warum brauchen Sie ein VPN? Don’t Miss These 3 Key Benefits“, Dezember 2022.

- Dashlane, „Warum es wichtig ist, Ihre Anwendungen stets auf dem neuesten Stand zu halten“, März 2022.

- Dashlane, „Die präziseste Art des Ausfüllens von Formularen im Internet“.

- Dashlane, „Security and Privacy When You're Off the Clock“ (Sicherheit und Datenschutz, wenn Sie nicht am Arbeitsplatz sind).

- Nord VPN, „Android vs. iOS: Security comparison 2023“, Januar 2023.

- Euronews, „Your iPhone can be hacked with malware even when it’s switched off, new research finds“, Mai 2022.

- McAfee, „How Do Hackers Hack Phones and How Can I Prevent It?“, September 2022.

- Kaspersky, „How to remove a hacker from your smartphone“.

- Avast, „How to Know If Your Phone Has Been Hacked“, Januar 2023.

- Certo, „Can Someone Hack My Phone From My Number?“, März 2023.

- NordVPN, „What is bluejacking? How to avoid bluejacking attacks“, Januar 2022.

- Dashlane, „Dark-Web-Überwachung“.

- CSO, „11 types of hackers and how they will harm you“, September 2020.

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten