Qu’est-ce qu’un système sécurisé et comment le mettre en place au sein de votre entreprise

Les systèmes sécurisés peuvent bénéficier à la fois aux grandes et aux petites entreprises. Parce qu'il emploie diverses stratégies pour protéger une entreprise des cyberattaques, un système sécurisé est la première et la plus forte ligne de défense face aux cybercriminels.

Qu'est-ce qu'un système sécurisé ?

Un système sécurisé est l'épine dorsale de la politique de cybersécurité d'une entreprise. Un système sécurisé se compose de trois parties mobiles, à savoir le matériel, les logiciels et les humains, qui travaillent ensemble pour protéger les données de l'entreprise des cyberattaques et des failles de données. Lorsqu'un système est sécurisé, l'entreprise est par extension plus forte et plus résiliente. Passons en revue les trois éléments qui composent un système sécurisé :

- Matériel

Les ordinateurs portables ou les appareils mobiles fournis par l'employeur ont tendance à s'intégrer plus facilement dans le système sécurisé d'une entreprise que ceux fournis par les employés. Lorsque les employés utilisent des appareils personnels pour accéder à des comptes professionnels, ces appareils doivent également faire partie de ce système sécurisé.

- Logiciel

En matière de systèmes sécurisés, c'est au niveau des logiciels que la magie opère. Le logiciel fonctionne en accordéon avec le matériel pour protéger le système des failles de données ou des cyberattaques. Par exemple, un logiciel anti-phishing ou un antivirus protège des cybercriminels qui sont intéressés par les données de l'entreprise. Les comptes protégés, tels que Zoom, Gmail ou d'autres comptes d'entreprise très utilisés, sont également des exemples de logiciels qui jouent un rôle dans un système sécurisé. D'autres logiciels de soutien, tels que la technologie SSO, la double authentification (2FA) et les gestionnaires de mots de passe, protègent des cyberattaques.

- Humains

Peu importe le chemin parcouru à l'ère du numérique, les humains sont toujours essentiels pour sécuriser les systèmes. Ils sont la dernière pièce du puzzle qui lie le matériel et les logiciels, donnant vie au système dans son ensemble. Ils téléchargent le logiciel et décident quand, où et comment utiliser le matériel. Ils créent et exécutent des stratégies pour sécuriser le système. La cybersécurité d'une entreprise n'est bonne que si sa culture en matière de cybersécurité l'est, ce qui implique que chaque employé participe à votre plan de cybersécurité.

83 % des organisations ont déclaré avoir subi plus d'une violation de données.

Want to learn more about using a password manager for your business?

Check out Dashlane's password manager for small businesses or get started with a free business trial.

Comment sécuriser le système de votre entreprise

Lorsque vous évaluez la cybersécurité de votre entreprise, vous vous rendez peut-être compte qu'il y a des domaines à améliorer. Pour renforcer votre système, vous devrez analyser le matériel, les logiciels et les humains qui font fonctionner ce système. Suivez ces étapes pour comprendre comment renforcer la sécurité de votre système.

- Examiner votre système

Pour améliorer votre système, vous connaître le niveau de cybersécurité actuel de votre entreprise. Faites le point sur le matériel que les employés utilisent (qu'il soit obligatoire ou non), les logiciels utilisés par votre entreprise et la culture de la sécurité de l'entreprise. Vos employés sont-ils globalement au courant des méthodes pour repérer les tentatives de phishing ou de spoofing ? Utilisent-ils des VPN lorsqu'ils travaillent à distance, ou s'agit-il plutôt d'une connexion Internet gratuite pour tous ? Connaître ces facteurs vous aidera à identifier les points faibles et les points d'entrée possibles pour les cybercriminels.

- Développer un plan de sécurité informatique

Grâce aux informations que vous avez recueillies lors d'un examen approfondi du système, il est désormais temps de développer un plan de sécurité informatique pour renforcer la robustesse de votre programme de cybersécurité. Utilisez les résultats de vos évaluations initiales pour cibler les domaines à améliorer et fixer des objectifs réalistes avec des délais réalistes. Mesurez les progrès au fil du temps avec des rapports et des mises à jour occasionnels.

Vous vous souvenez de la façon dont les humains sont une partie essentielle du système ? Eh bien, un plan de sécurité informatique réussi nécessite que chaque employé soit impliqué en quelque sorte. Il peut s'agir d'une formation en cybersécurité, de la signature d'une version écrite de la politique de cybersécurité, ou d'un message de la direction exprimant son soutien vis-à-vis du forfait. Parce que chaque personne au sein d'une entreprise joue un rôle (de l'utilisation systématique d'un VPN à la notification des failles potentielles), le partage de la responsabilité peut aider à souligner l'importance de ce forfait.

À ce propos, n'ayez pas peur de faire appel à des professionnels de la cybersécurité. Ils seront en mesure d'identifier et de résoudre les points faibles que vous avez peut-être omis et de partager des idées sur les outils qui valent le coût.

- Utiliser les bons outils pour sécuriser vos données

En plus de sensibiliser les employés à la bonne utilisation du matériel et des logiciels de l'entreprise, vous aurez besoin d'outils d'assistance pour sécuriser au maximum votre système. Souvent, ces outils sont la composante logicielle du système et peuvent inclure des plates-formes telles que :

Quels sont les risques d'un système non sécurisé ?

Au mieux, un système fonctionne parfaitement pour se protéger des cyberattaques et sécuriser les données de l'entreprise. Au pire, un système n'est pas sécurisé, une faille de données se produit, et il y a de sérieuses implications pour les données et la confidentialité. Mais quels sont exactement les risques d'un système non sécurisé et de la perte ou du vol de données ?

Perte financière

Il est difficile de se remettre de failles de données, surtout dans le cas des petites à moyennes entreprises. Par exemple, les chercheurs ont découvert que les petites entreprises qui gagnaient 100 000 $ ont encouru un coût moyen des incidents de sécurité de 24 000 $, ce qui représente près du quart du bénéfice annuel de ces entreprises. Les grandes entreprises ayant des milliards de dollars de revenus peuvent beaucoup plus facilement supporter des coûts associés à des failles de données, qui se sont élevées à moins de 0,1 % des revenus annuels au cours de l'étude. Les pertes financières peuvent être une grave menace pour les entreprises qui ne réalisent pas la valeur d'un système informatique sécurisé jusqu'à ce qu'il soit trop tard.

Perte de temps

Le temps qu'il faut pour résoudre une faille de données peut être substantiel. L'entreprise doit identifier la faille, mener une enquête pour déterminer ce qui ne va pas, récupérer les données perdues et réexaminer tous les mots de passe des employés. En prenant en compte le temps qu'il faut pour communiquer avec les clients et pour regagner leur confiance, une faille de données est plus qu'une perte pour l'entreprise : elle peut faire perdre des mois de temps et de productivité aux employés.

Dommages en matière de réputation

Une étude Centrify de 2021 a révélé que 65 % des victimes de failles de données ont perdu la confiance qu'elles avaient à l'égard d'une entreprise à la suite d'une faille de données. Une fois qu'une faille de données se produit, l'aspect le plus difficile relatif au nettoyage du désordre qui s'ensuit est de retrouver la confiance des employés et des clients qui ont perdu des données lors de l'incident. Cela pourrait prendre des mois, voire des années, car les clients peuvent commencer à faire affaire avec des concurrents en raison de la réputation endommagée de votre entreprise.

« Nos principaux atouts sont notre réputation et nos réseaux. Bien plus qu'un problème de sécurité, une attaque risquerait de nous faire perdre la réputation de fiabilité pour laquelle nous avons tant travaillé. »

Directrice et vice-présidente, JD+A

Comment les gestionnaires de mots de passe peuvent aider à renforcer la sécurité informatique d'une entreprise

Dans l'absolu, les mots de passe et les failles de données nuiront aux résultats d'une entreprise. Mais il existe des outils abordables qui peuvent aider les entreprises à maintenir leur cybersécurité. Les gestionnaires de mots de passe peuvent être un guichet unique pour les entreprises qui souhaitent sécuriser leurs systèmes. Après tout, 61 % des failles de données dans tous les secteurs impliquent des identifiants compromis.

Comment fonctionne un gestionnaire de mots de passe ?

Les gestionnaires de mots de passe sont des coffres-forts qui stockent et saisissent automatiquement les informations d'un employé lorsqu'il en a besoin, qu'il s'inscrive à un nouveau compte ou qu'il se connecte à un ancien compte. Ils génèrent également des mots de passe forts et montrent quels mots de passe existants sont faibles ou réutilisés. Les gestionnaires de mots de passe exigent seulement que les utilisateurs se souviennent de leur « mot de passe maître » pour accéder à tous leurs mots de passe stockés, ce qui en fait un outil puissant qui prend en charge l'efficacité et la cybersécurité simultanément.

Ce qui rend les gestionnaires de mots de passe incroyablement sécurisés, c'est un processus appelé chiffrement. Le chiffrement est une étape supplémentaire que les gestionnaires de mots de passe et d'autres logiciels de cybersécurité, tels que les VPN, prennent pour s'assurer que les données restent sécurisées. Le chiffrement brouille le mot de passe pour le présenter sous forme d'un ensemble de lettres, de chiffres et de symboles différents avant de le stocker dans le coffre-fort de mots de passe. Dashlane utilise une architecture « zero-knowledge », ce qui signifie que même les employés du gestionnaire de mots de passe ne sont pas en mesure de déchiffrer le chiffrement du coffre-fort.

Fonctionnalités du gestionnaire de mots de passe

Un excellent gestionnaire de mots de passe ira au-delà de son coffre-fort de mots de passe pour fournir des fonctionnalités de sécurité supplémentaires. Dashlane offre des fonctionnalités telles que :

- L'analyse et la surveillance des mots de passe : cette fonctionnalité peut être utile pour les gestionnaires informatiques qui souhaitent suivre leurs progrès en matière de sécurité de leur système informatique.

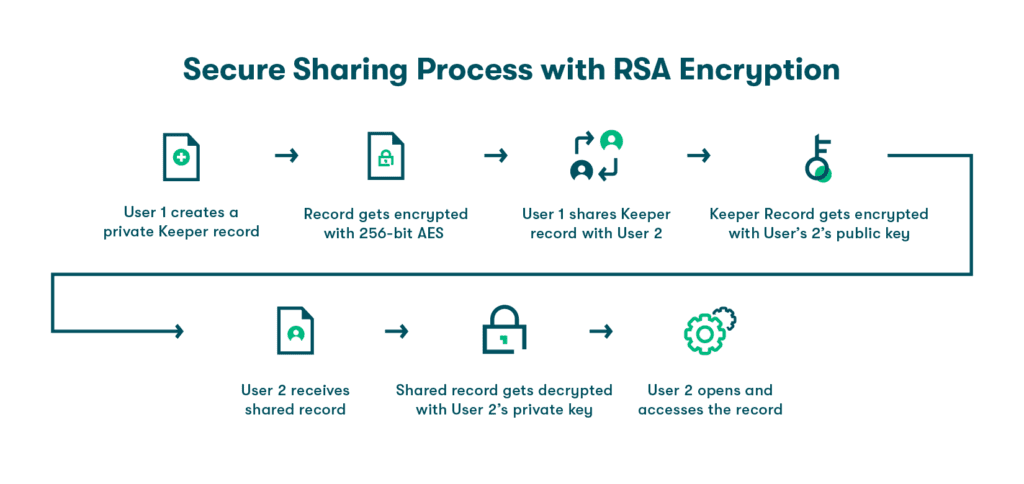

- Partage sécurisé de mots de passe : cette fonctionnalité aide les employés à partager des mots de passe pour des comptes partagés sur une plate-forme sécurisée, par opposition au chat ou aux e-mails. De plus, les gestionnaires de mots de passe comme Dashlane peuvent mettre à jour automatiquement les mots de passe pour les comptes partagés, donc si un employé met à jour un mot de passe pour un abonnement partagé, tous les autres employés auront automatiquement accès au dernier mot de passe.

- Double authentification (2FA) : elle fournit une couche de sécurité supplémentaire en exigeant que toute personne qui tente d'accéder au compte d'un employé vérifie son identité.

- Intégration par authentification unique : cette fonctionnalité fait gagner du temps pour les employés, qui n'ont besoin d'utiliser qu'un seul ensemble d'identifiants pour accéder à plusieurs plates-formes.

- Assistance 24 heures sur 24, 7 jours sur 7 et processus de récupération de mots de passe : tous les gestionnaires de mots de passe n'offrent pas ce niveau d'assistance pour les clients de base, alors assurez-vous de sélectionner un forfait qui comprend ce niveau d'accès.

Découvrez comment faire passer le système de votre petite entreprise et la sécurité de vos mots de passe à un niveau supérieur avec le guide de Dashlane.

Références

- U.S. Small Business Administration, « Renforcer votre cybersécurité »

- Federal Trade Commission, « La cybersécurité pour les petites entreprises »

- Cybercrime Magazine, « 60 % des petites entreprises ferment dans les 6 mois suivant le piratage », 2019

Inscrivez-vous pour connaître toute l'actualité de Dashlane