Preguntas frecuentes: ¿Cuánto le está costando el phishing a mi compañía y qué puedo hacer al respecto?

El phishing es la forma más común de que los atacantes entren en las empresas, y la IA está permitiendo ataques más inteligentes y efectivos.

En nuestro reciente seminario web, Tendencias, tácticas y herramientas de phishing que son importantes en 2025, el CPO de Dashlane, Christophe Frenet, explicó cómo está evolucionando el phishing y por qué las defensas tradicionales no son suficientes. También respondió preguntas de los asistentes, desde empleados no técnicos hasta líderes de seguridad con experiencia.

Consulte algunas ideas de ese evento a continuación y vea el webinar disponible bajo demanda para conocer toda la información.

¿Cómo hace la IA que los ataques de phishing sean más efectivos?

Los correos electrónicos de phishing creados por IA tienen una tasa de clics promedio del 54 %, en comparación con solo el 12 % para todos los tipos de correos electrónicos de phishing.

¿Por qué más de la mitad de las personas caen en ataques de phishing de IA? Estos ataques son más personalizados y más difíciles de detectar. La IA puede extraer las redes sociales, los sitios web y los registros públicos para crear mensajes personalizados que imitan a personas reales, incluidos los ejecutivos, sin los errores tipográficos habituales ni las frases torpes.

«Ahora, cualquiera puede crear cientos de correos electrónicos de phishing personalizados en segundos», explica Christophe. «No se requieren habilidades técnicas… Las campañas que antes tardaban días en planificar y escribirse ahora se pueden generar y lanzar al instante».

Al supervisar los hilos de correo electrónico, las redes sociales y los sistemas internos, la IA también puede cronometrar los ataques cuando los objetivos son más vulnerables, como durante los viajes o en períodos de mucho estrés. Incluso puede hacer referencia a conversaciones recientes para que parezca creíble, probar y refinar sus plantillas de phishing para lograr tasas de éxito más altas.

Además, los empleados han aprendido a esperar los intentos de phishing a través del correo electrónico, pero el phishing ha evolucionado más allá de la bandeja de entrada, a menudo impulsada por IA.

«Estamos viendo un aumento de los ataques smishing y los ataques vishing, es decir, el phishing a través de texto o voz», explica Christophe. «Los ataques de smishing por sí solos aumentaron un 22 % en [placeholder]. Un tocar, un enlace y todo está en peligro».

¿Cuánto cuesta un ataque de phishing promedio a una empresa?

Dinero: las violaciones relacionadas con el phishing le cuestan a las organizaciones un promedio de 4.8 millones de dólares en 2024. Esto incluye pérdidas directas como los costos de respuesta inmediata, los honorarios legales y las multas regulatorias, así como costos indirectos como el tiempo de inactividad del sistema y la remediación a largo plazo.

Tiempo: un solo incidente de phishing puede desencadenar días o semanas de investigación, restablecimiento de contraseñas, escaneos de puntos de conexión y comunicación con el usuario. Los proyectos de TI básicos a menudo se retrasan mientras que el equipo se centra en la contención y luego en la recuperación. Peor aún, si el ataque conduce a la instalación de malware, el esfuerzo de limpieza puede abarcar varios sistemas y departamentos. «[IT teams]Quedar atrapado en este ciclo interminable de ponerse al día», dice Christophe.

Productividad: el phishing también causa fricciones operativas. Es posible que los empleados se vean bloqueados en las cuentas, abrumados por las alertas de seguridad urgentes o confundidos sobre las nuevas políticas implementadas en respuesta a la violación. La productividad se reduce y la confianza en los sistemas de TI puede erosionarse, especialmente si la comunicación no es clara o coherente durante la fase de respuesta.

Reputación: una violación conduce a conversaciones difíciles con ejecutivos, clientes e incluso reguladores, especialmente si los datos confidenciales se vieron comprometidos. Si se exponen las brechas de seguridad, su equipo puede enfrentarse también a un mayor escrutinio y presión presupuestaria.

¿Por qué la capacitación en seguridad y las simulaciones de phishing no son más efectivas?

Incluso los mejores programas de concienciación de seguridad no pueden evitar por completo que los empleados caigan en ataques de phishing. Como dice el refrán, «Solo se necesita un clic para causar una violación».

Más allá de la creciente sofisticación de los ataques en sí, hay varios factores humanos en juego:

Fatiga por la formación: seamos realistas: la formación obligatoria rara vez es popular. Según el informe de Dashlane sobre el estado de la seguridad de credenciales en 2025, el 22 % de los empleados preferiría estar estancado en el tráfico en las horas pico, el 15 % renunciaría a un día de vacaciones y el 11 % preferiría un tratamiento de conducto a asistir a una formación de seguridad.

Miedo: después de darse cuenta de que han sido víctimas de phishing, los empleados pueden sentirse avergonzados, especialmente si han recibido formación antiphishing. A algunos empleados les preocupa que los juzguen, los reprendan e incluso los despidan. Esto los lleva a no informar de un ataque de phishing exitoso, lo que permite que el incidente se intensifique silenciosamente.

Barreras mentales: muchos empleados no ven la seguridad como parte de su función. Lo ven como una responsabilidad de TI, lo que significa que la concienciación sobre el phishing a menudo pasa a un segundo plano para que puedan realizar su trabajo.

Para las organizaciones, el phishing es en realidad un problema de los sistemas, no un problema de los empleados.

Los empleados no deberían ser la última línea de defensa contra las amenazas. En su lugar, las organizaciones deben crear sistemas y proporcionar herramientas que brinden asistencia técnica y protejan a los empleados a la vez que minimicen las oportunidades de error.

¿Por qué el software antivirus y antimalware no detecta los ataques de phishing?

Los ataques de phishing no son como los virus o el malware tradicionales que instalan código dañino en su dispositivo. Son tácticas de ingeniería social, lo que significa que manipulan el comportamiento humano.

Debido a que no hay ningún archivo malicioso que escanear ni poner en cuarentena, el software antivirus y antimalware a menudo no puede detectar la actividad de phishing.

Por eso, las organizaciones deben protegerse con defensas en capas, como filtros de correo electrónico seguros, autenticación multifactor, administradores de contraseñas con alertas de phishing de IA y canales de informes sencillos.

Si un empleado es víctima de phishing y luego usa Dashlane, ¿se verán comprometidas sus contraseñas?

Si un empleado cae en un intento de phishing, no significa automáticamente que sus contraseñas de Dashlane estén en riesgo.

Christophe explica: «La única forma de que su caja fuerte de Dashlane se vea comprometida es si ha escrito su contraseña maestra en un sitio web de phishing». En la mayoría de los casos, hacer clic en un enlace defectuoso por sí solo no expone nada que se haya almacenado en la caja fuerte.

Para reducir aún más la posibilidad de que se comprometan, Dashlane fue el primer administrador de contraseñas en ofrecer opciones de ingreso sin contraseñas. Los empleados pueden desbloquear su caja fuerte usando un dispositivo de confianza con biometría o un PIN, sin necesidad de una contraseña maestra y sin nada que los atacantes puedan utilizar para realizar phishing.

Pronto, Dashlane también ofrecerá acceso a llaves de seguridad para las empresas. Con este método, la clave de hardware en sí es la única forma de desbloquear la caja fuerte, lo que elimina las contraseñas y los PIN por completo.

Estas opciones dificultan aún más el éxito de los intentos de phishing, mientras que las credenciales de los empleados se mantienen seguras y accesibles.

¿Cómo puede una organización proteger de forma proactiva a los empleados contra el phishing?

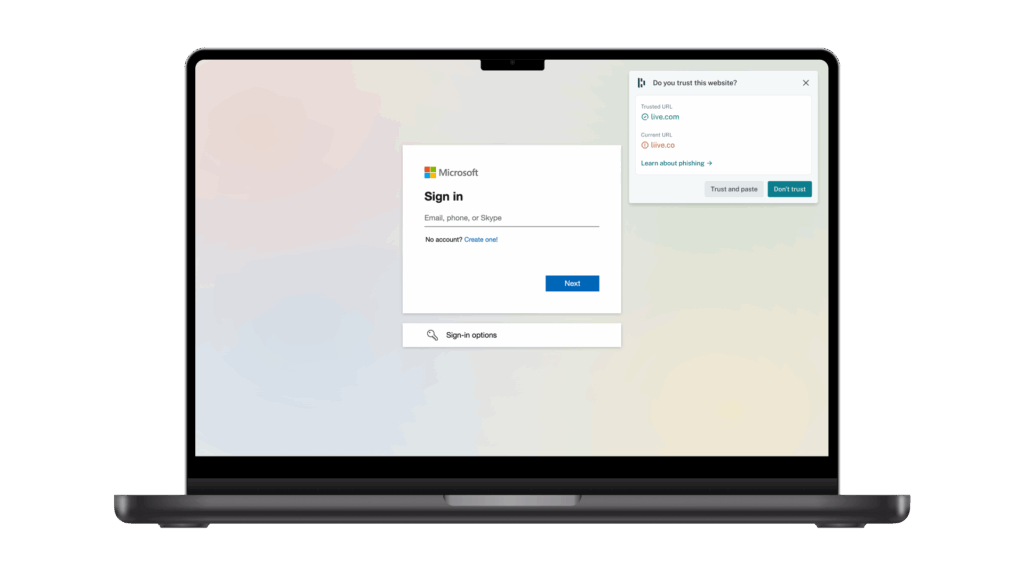

Las alertas de phishing de IA proporcionan protección proactiva y en tiempo real contra el phishing. Estas alertas, que forman parte de la plataforma Dashlane OmnixTM, usan un modelo de IA patentado para analizar las páginas web en tiempo real y detectar riesgos de phishing en menos de 500 milisegundos.

Si un empleado llega a un sitio sospechoso, Dashlane emite inmediatamente una alerta contextual en el navegador, incluso si el empleado no ha iniciado sesión en Dashlane. Esto evita que los empleados transfieran credenciales accidentalmente a una página fraudulenta que parece un portal de ingreso.

Por lo tanto, los intentos de phishing se detienen antes de que un empleado pueda proporcionar sus credenciales, lo que cierra la brecha entre la acción de los empleados y la supervisión de TI. Y los equipos de seguridad obtienen visibilidad de la actividad de phishing en toda la compañía, lo que les ayuda a detectar patrones, supervisar las amenazas y responder rápidamente a los riesgos emergentes.

En lugar de culpar a los empleados cuando los ataques se superan, las organizaciones pueden brindar asistencia técnica con plataformas como Omnix, diseñadas para superar los intentos de phishing en tiempo real.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane

Artículos relacionados

Cómo una compañía de administración de propiedades de alto crecimiento optimizó el acceso a través de las fronteras

Cómo un pionero de la biotecnología de IA fortaleció su base de seguridad con la administración de contraseñas avanzada

Cómo una compañía de aplicaciones de transporte bajo demanda escaló la seguridad de las contraseñas al 100 % de sus empleados

Identidad bajo ataque: lecciones impartidas por expertos en seguridad sobre los riesgos de las credenciales impulsados por IA