Ocho de las formas más habituales de robar contraseñas de los piratas informáticos

Las contraseñas son las claves que protegen las cuentas financieras, los secretos de la empresa y otros datos valiosos. Esto ha hecho que las contraseñas sean un objetivo principal para los piratas informáticos con malas intenciones, pero ¿cómo obtienen las contraseñas los piratas informáticos?

¿Cómo roban las contraseñas los piratas informáticos?

Si solo se usara una táctica, podría ser más fácil protegerse contra el robo de contraseñas. Por desgracia, los ciberdelincuentes han desarrollado una amplia variedad de métodos que incluyen:

- Ataques de phishing: las tácticas de ingeniería social se basan en la naturaleza humana y las tendencias psicológicas para obtener acceso no autorizado al sistema y robar información. Los ataques de phishing son un enfoque habitual de ingeniería social que usa correos electrónicos, mensajes de texto o llamadas telefónicas falsos —que parecen provenir de fuentes legítimas— para engañarnos y que proporcionemos información confidencial como contraseñas.

- Reutilización de contraseñas: se estima que más de la mitad de las contraseñas se reutilizan en todo el mundo. La reutilización de contraseñas es un hábito peligroso que pone en riesgo varias cuentas: si se viola una se podrían violar todas.

- Malware: ¿cómo roban los datos los piratas informáticos? El software malicioso, o malware, incluye variantes como el adware, los gusanos y los virus que interfieren con el funcionamiento del ordenador. Aunque algunos tipos de malware son simplemente molestos, se pueden usar variedades más peligrosas para robar dinero, contraseñas y otros datos:

—Ransomware: los ciberdelincuentes usan ransomware para hacer que un ordenador o su contenido sean inoperables hasta que se pague un rescate usando criptomonedas o una tarjeta de crédito. Pagar a los autores de ransomware puede animarles a intentar más delitos en el futuro y mejorar sus métodos.

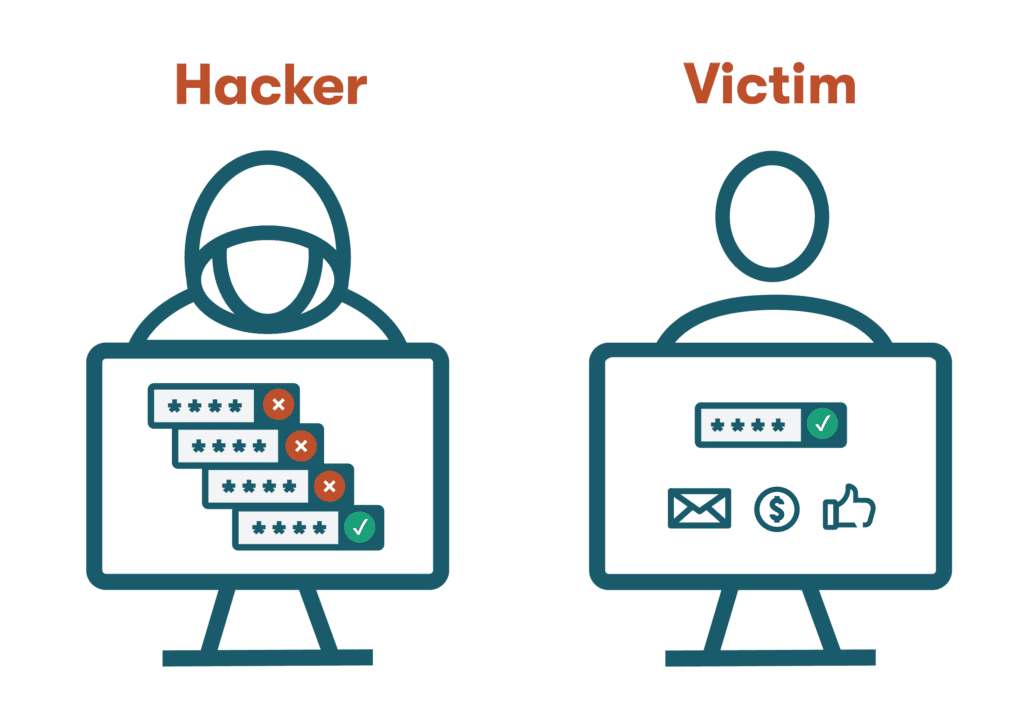

—Spyware: esta forma de malware se instala en el dispositivo y recopila información mientras el usuario trabaja, transmitiendo datos continuamente al ciberdelincuente. El ciberdelincuente puede robar cualquier nombre de usuario o contraseña de cuenta que se escriba, sin que el usuario lo sepa. - Ataques de fuerza bruta: ¿alguna vez se ha preguntado cómo obtienen su información los piratas informáticos? A veces, la respuesta es tan simple como el método de prueba y error. Los ataques de fuerza bruta usan software para intentar adivinar las contraseñas de los usuarios una y otra vez hasta que se encuentre una coincidencia. En lugar de robar o adquirir la contraseña, el pirata informático la obtiene mediante conjeturas asistidas por ordenador que se hacen más efectivas con contraseñas débiles o reutilizadas.

- Ataques de diccionario: ¿qué usan los piratas informáticos para piratear contraseñas de forma más eficiente? Los ataques de diccionario, que son un subconjunto de los ataques de fuerza bruta, recorren listas de frases y patrones de contraseñas habituales para mejorar sus probabilidades de éxito. En lugar de generar contraseñas al azar, un ataque de diccionario aprovecha las listas disponibles de las contraseñas más usadas.

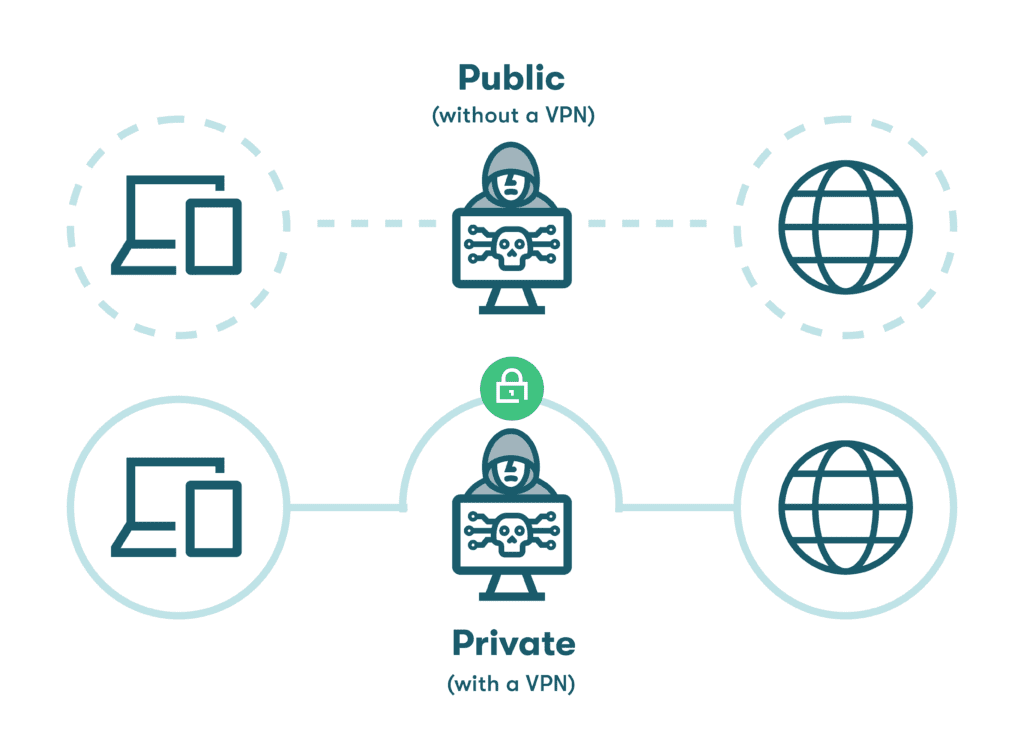

- Intercepciones de datos (ataques de intermediario): usando esta táctica, un pirata informático se posiciona virtualmente entre dos partes para interceptar los datos que viajan entre ellas. Los ataques MITM se pueden intentar en áreas con conexiones WiFi no seguras, como aeropuertos, cafeterías y hoteles. Los puntos de acceso WiFi maliciosos, que se nombran de forma similar a las redes legítimas para engañar a los usuarios, son otra herramienta de pirateo que se usa para interceptar datos en configuraciones públicas.

- Uso compartido de contraseñas no seguro: el uso compartido de contraseñas con amigos, familiares y compañeros de trabajo es casi inevitable, especialmente en la transmisión de vídeo y las cuentas de venta al por menor en línea. El uso compartido de contraseñas aumenta la vulnerabilidad al robo de contraseñas de dos maneras. En primer lugar, la información se puede interceptar mientras se comparte si se usa un método no encriptado como los mensajes de texto o Slack para compartirla. En segundo lugar, compartir contraseñas expone a todos los miembros del grupo si alguna de ellas se ve afectada por el ciberdelito.

- Mirar por encima del hombro: ¿cómo se piratea en ambientes abiertos, incluso sin estar conectado a Internet? A pesar de todas las herramientas de alta tecnología desarrolladas para robar contraseñas de partes desconocidas, el robo de contraseñas físicas a la antigua sigue siendo una amenaza. Como su nombre indica, mirar por encima del hombro implica robar información confidencial mirando por encima del hombro del objetivo. Las contraseñas escritas en notas adhesivas u hojas de papel son muy vulnerables a este método. Mirando por encima del hombro también se pueden robar PIN en lugares como estaciones de servicio, cajeros automáticos y supermercados.

¿Qué hacen los ciberdelincuentes con las contraseñas robadas?

Se podría decir que los ciberdelincuentes roban contraseñas para su uso personal, recopilando cuentas para invadir y saquear a su antojo. Aunque esto puede ser cierto en algunos casos, hay todo un sector que ha evolucionado para que los ciberdelincuentes intercambien contraseñas robadas por dinero en la dark web. Este segmento de la web profunda es el lugar donde los ciberdelincuentes pueden completar transacciones ilegales mientras mantienen sus identidades ocultas.

¿Desea obtener más información sobre el uso del administrador de contraseñas?

Consulte nuestros planes personales o comience con una prueba gratuita.

Cómo saber si ha sido pirateado

Algunas tácticas de pirateo peligrosas, como el spyware, están diseñadas para pasar desapercibidas, lo que permite a los ciberdelincuentes robar más contraseñas y demás información valiosa durante un período de tiempo más largo. Otros métodos tienen más signos visibles que se pueden buscar. Estos signos incluyen:

- Ventanas emergentes aleatorias: las ventanas emergentes de sitios que normalmente no las generan son una señal de advertencia definitiva, especialmente si incluyen mensajes de empresas de software antivirus falsas. Cuando sufra de ventanas emergentes excesivas o inusuales, instale un paquete de software antivirus o antimalware si aún no cuenta con ninguno, y escanee su sistema de inmediato para detectar y poner en cuarentena cualquier archivo malicioso.

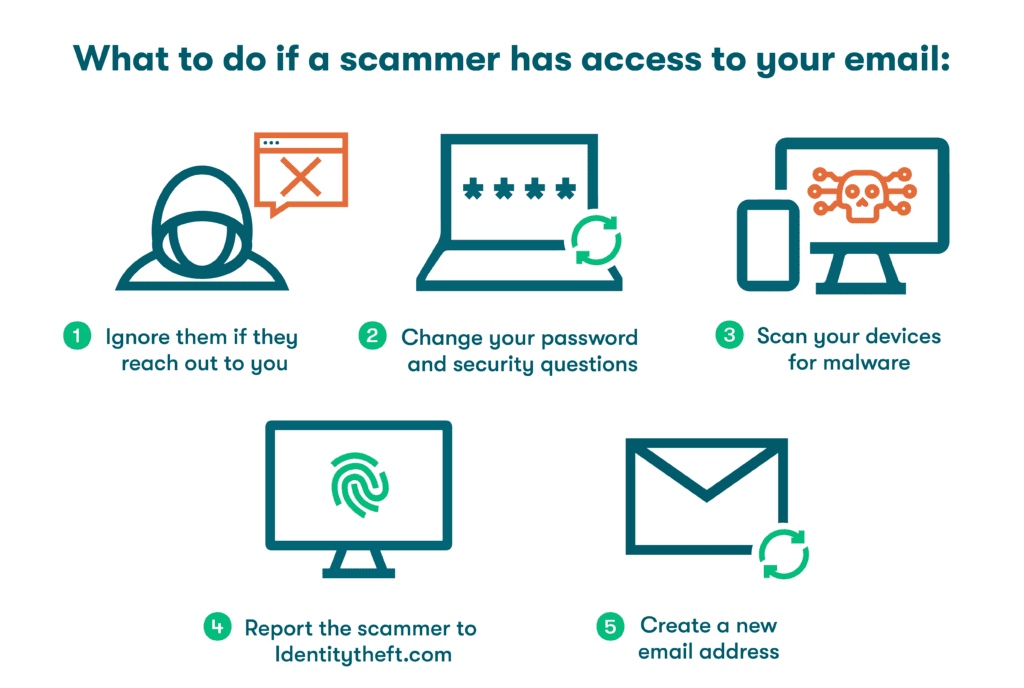

- Correos electrónicos o mensajes directos enviados desde su cuenta (que usted no escribió): ¿alguna vez le han preguntado amigos o familiares sobre enlaces o mensajes misteriosos de su correo electrónico o cuenta de redes sociales que nunca ha enviado? Puede que un ciberdelincuente haya descifrado la contraseña de su cuenta, luego haya robado información personal y financiera de sus archivos o haya enviado mensajes de phishing a sus contactos.

- Sus contraseñas dejan de funcionar: un ciberdelincuente que ha robado su contraseña podría cambiarla para bloquearle y concederse acceso privado. Una contraseña mal escrita puede bloquearle temporalmente tras varios intentos, pero si su contraseña y sus métodos de recuperación siguen fallando, es posible que haya alguien más que haya tomado el control.

- Transacciones fraudulentas: siempre debe prestar mucha atención a los estados de cuenta bancarios y otros registros financieros para asegurarse de que no haya habido transacciones inusuales o inexplicables. Los ciberdelincuentes pueden realizar pequeñas compras inicialmente para probar el terreno, así que no pase por alto las transacciones de bajo coste si no recuerda haberlas hecho. Notifíqueselo a su banco o a la empresa de tarjetas de crédito y cambie su contraseña de inmediato si observa alguna transacción sospechosa.

- Recepción de alguna notificación: las organizaciones financieras, los empleadores y las aplicaciones de ciberseguridad a menudo le proporcionarán alertas de seguridad si la contraseña de su cuenta se ha visto comprometida en una violación de datos. Incluso si no ha experimentado signos de pirateo, siempre debe tomarse en serio estas alertas cambiando las contraseñas afectadas y siguiendo cualquier otra recomendación incluida con la alerta.

- Su información se detecta en la dark web: las contraseñas robadas a menudo se intercambian por ganancias financieras, por lo que escanear la dark web ofrece una capa de protección adicional en los casos en que el ciberdelito no se ha detectado. El monitoreo de la Dark Web de Dashlane escanea continuamente la dark web en busca de sus contraseñas e información personal y le notifica si se detectan.

Cómo evitar que los malos actores obtengan sus contraseñas

Los ciberdelincuentes han ampliado y mejorado sus técnicas de robo de contraseñas, pero eso no significa que no se pueda proteger. Aplique estas herramientas básicas y prácticas recomendadas para minimizar el riesgo de contraseñas robadas:

- Cree contraseñas seguras

Una contraseña segura es aquella que tiene al menos 12 caracteres de longitud e incluye una mezcla aleatoria de letras mayúsculas, minúsculas, números y caracteres especiales. Debe evitar usar información personal (como su nombre) en sus contraseñas, ya que esto las hace más vulnerables a los ataques de fuerza bruta o de diccionario. También debe evitar la reutilización de contraseñas, ya que varias cuentas pueden verse comprometidas si se roba una contraseña reutilizada.

- Use encriptación

La encriptación, u ocultar información en un formato irreconocible, tiene sus orígenes en la antigüedad y hoy es una herramienta de valor incalculable para la seguridad de sitios web y contraseñas. La encriptación ofrece protección sólida contra el robo de contraseñas, ya que los piratas informáticos no pueden ver la versión no encriptada de la contraseña sin la clave de encriptación. El administrador de contraseñas de Dashlane utiliza la encriptación AES-256, ampliamente aceptada como el tipo de encriptación más fuerte disponible, para proteger las contraseñas.

- No comparta contraseñas de forma insegura

Cuando usa métodos de uso compartido de contraseñas no encriptados como el correo electrónico, los mensajes de texto o Slack para compartir contraseñas, aumenta su vulnerabilidad al pirateo y al robo de contraseñas. Por suerte, hay métodos de uso compartido más seguros disponibles. El portal de uso compartido encriptado de Dashlane se puede usar para enviar contraseñas, archivos o notas seguras a otros usuarios de Dashlane de forma fácil y segura.

- Descubra cómo detectar tácticas de ingeniería social y sitios web no seguros

Las tácticas de ingeniería social pueden ir mucho más allá de los correos electrónicos de phishing para incluir llamadas telefónicas, estafas en persona e incluso suplantaciones con ultrafalsos. Imponer una política de confianza cero ayuda a compensar la peligrosa combinación de tecnología y nuestra tendencia a confiar en los demás garantizando que todos estén autenticados, sin importar quiénes sean (o digan ser). La formación en seguridad y un ojo exigente también son esenciales para identificar sitios web no seguros que aumentan la vulnerabilidad al malware y las interceptaciones de datos.

- Use una VPN en redes Wi-Fi públicas

Las redes WiFi públicas pueden ser susceptibles a las interceptaciones de datos y al spoofing, pero hay una forma fiable de garantizar su seguridad. Usar una red privada virtual (VPN) protege su privacidad, las contraseñas y la información de cuenta encriptando los datos que entran o salen de su dispositivo y enrutándolos a través de un portal seguro. Una VPN también enmascara su dirección IP para poder navegar por Internet de forma privada.

- Active la 2FA

La autenticación de dos factores (2FA) usa una segunda credencial de ingreso además de una contraseña. Por lo general, se trata de un código enviado a través de una aplicación o un mensaje de texto. Habilitar la 2FA cuando está disponible anula el impacto de muchas tácticas de pirateo habituales, ya que es poco probable que el pirata informático tenga tanto credenciales robadas como el dispositivo del usuario para obtener acceso no autorizado.

- Use un administrador de contraseñas

Un administrador de contraseñas mejora su postura de seguridad encriptando contraseñas y detalles de cuentas, almacenando su información en una caja fuerte segura y habilitando la 2FA para una capa adicional de seguridad. Dashlane incluye generación de contraseñas automática y llenado automático personalizable para mejorar tanto la seguridad como la comodidad al eliminar la necesidad de crear y recordar contraseñas seguras para cada cuenta.

Cómo le protege Dashlane del robo de datos

Las funciones estándar de Dashlane, como el portal de uso compartido de contraseñas seguro, la puntuación del análisis de contraseñas y el monitoreo de la Dark Web, le ayudan a protegerse de los ciberdelincuentes y del robo de contraseñas. Dashlane mantiene su información privada al tiempo que le informa de cualquier violación de datos o de contraseñas comprometidas en tiempo real. Y la arquitectura de conocimiento cero de Dashlane garantiza que nadie, incluido Dashlane, pueda acceder a sus contraseñas e información personal no encriptadas.

Las amenazas cibernéticas internas y externas siguen multiplicándose. Por suerte, se han desarrollado nuevas herramientas y prácticas para ayudarle a diseñar una caja de herramientas segura para sus empleados. Eche un vistazo más de cerca a once amenazas cibernéticas de las que estar al tanto y defenderse.

Referencias

- Dashlane, “Why Dashlane Will Never Ask You for Credentials in an Email (Because That’s How Phishing Works),” (¿Por qué Dashlane nunca le pedirá sus credenciales en un correo electrónico? (Porque así es como funciona el phishing)), noviembre de 2021.

- Dashlane, «¿Qué es el software malicioso?» Febrero de 2020.

- Dashlane, «Cómo evitar los ataques de “ransomware” en sus dispositivos», marzo de 2023.

- Dashlane, “¿Qué es un ataque de fuerza bruta?” febrero de 2020.

- Dashlane, «10 Bad Password Examples: Avoid These Common Mistakes», [Diez ejemplos de malas contraseñas: evite estos errores comunes], marzo de 2023.

- NIST, «Man-in-the middle attack (MITM)», [El ataque de intermediario (MITM)], 2023.

- Dashlane, «Qué es el uso compartido de contraseñas y cuándo debo usarlo», febrero de 2023.

- Dashlane, «Compartir contraseñas a través de Slack es arriesgado», noviembre de 2019.

- Experian, «What is Shoulder Surfing?» [¿Qué es mirar por encima del hombro?] Octubre de 2020.

- Dashlane, «What to Do If a Scammer Has Access To Your Email Address», [Qué hacer si un estafador tiene acceso a su dirección de correo electrónico], abril de 2023.

- Dashlane, “Siempre cambie sus contraseñas después de una violación de seguridad”, marzo de 2020.

- Naked Security, «Why people ignore security alerts up to 87% of the time», [Por qué las personas ignoran las alertas de seguridad hasta el 87 % del tiempo], agosto de 2016.

- Dashlane, «¿Ha adoptado estos seis conceptos básicos de ciberseguridad?» junio de 2022.

- Dashlane, “¿Cómo de fuerte es su contraseña y debería cambiarla?” agosto de 2022.

- Dashlane, «Cómo la reutilización de contraseñas conduce a vulnerabilidades de ciberseguridad», mayo de 2023.

- Thales, «A Brief History of Encryption and Cryptography», [Una breve historia de la encriptación y la criptografía], mayo de 2023.

- Dashlane “La mejor forma de almacenar contraseñas en el hogar o el trabajo”, septiembre de 2022.

- Forbes, “A Voice Deepfake Was Used To Scam A CEO Out Of $243,000,” septiembre de 2019.

- Dashlane, «¿Por qué necesita una VPN? No se pierda estas tres ventajas clave», agosto de 2020.

- Dashlane, «La autenticación de dos factores (2FA) en Dashlane», 2023.

- Dashlane, «Cree el caso para un administrador de contraseñas en 8 pasos», 2023.

- Dashlane, «Once amenazas cibernéticas sobre las que hay que estar informado y defenderse», abril de 2023.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane