Le coût moyen d'une faille de données aux États-Unis est de 9,44 millions d'euros. Les organisations ne subissent pas seulement des pertes financières, elles voient aussi leur réputation entachée. Pour les entreprises qui s'efforcent de se prémunir contre ou essayent de se relever après une faille de données, il peut être difficile de savoir comment prendre la bonne décision. Découvrons comment prévenir une faille de données et atténuer ces risques.

Qu'est-ce qu'une faille de données ?

Une faille de données est un incident de sécurité lors duquel quelqu'un accède à des données sensibles, confidentielles et protégées sans autorisation. Cela se produit lorsque les mesures de sécurité de protection des données sont violées. Ces violations peuvent être accidentelles ou intentionnelles, mais elles sont souvent orchestrées par des cybercriminels motivés par des gains financiers, l'espionnage ou le terrorisme.

La perte ou le vol de données sensibles, qui vont des identifiants financiers à la propriété intellectuelle, peut avoir des répercussions profondes, parmi lesquelles des préjudices de réputation, des pertes financières, des défis opérationnels et des conséquences juridiques, à quoi viennent s'ajouter les ressources utilisées pour les enquêtes et les recours.

De nombreux cybercriminels ont tendance à divulguer ce type de données sensibles sur le dark Web, une partie anonyme d'Internet qui est devenue le terreau des activités malveillantes. Les individus anonymes peuvent y acheter des identifiants volés, des coordonnées bancaires et des données professionnelles en quelques clics.

Comment se produit une faille de données ?

Les failles de données résultent généralement de vulnérabilités du système et de comportements laxistes de la part des utilisateurs dont les pirates tirent profit. Avec la dépendance croissante à la technologie, la commodité prime souvent sur la sécurité, ce qui entraîne une augmentation des failles de données. Les failles de données les plus courantes incluent :

- Faille accidentelle (interne et personnes tierces) : cela se produit lorsqu'un individu déclenche par inadvertance une faille de cybersécurité en devenant la cible d'attaques de phishing, en utilisant des appareils personnels de manière non sécurisée ou en utilisant des mots de passe faibles. L'accès involontaire à l'appareil d'un collègue de travail et la visualisation de ses données sensibles (par exemple lors d'un partage d'écran) constituent également une faille de données, même si la personne qui les visionne ne les partage pas ou n'a pas aucune intention malveillante.

- Initiés malveillants : un initié malveillant ou criminel est généralement un employé ou un entrepreneur qui exploite son accès pour divulguer délibérément des données sensibles de l'entreprise à des tiers non autorisés ou à d'autres employés. Leurs actions sont généralement motivées par un gain personnel ou l'intention de nuire à l'organisation et de tirer profit de la faille.

- Appareils perdus ou volés : égarer un appareil physique, comme un ordinateur portable ou un téléphone mobile non sécurisé, peut induire un risque important. Ces appareils peuvent contenir des données confidentielles non chiffrées que les cybercriminels peuvent potentiellement exploiter. Les employés doivent, par conséquent, prendre des précautions pour sécuriser leurs appareils via lesquels les acteurs malveillants pourraient accéder aux données de l'entreprise.

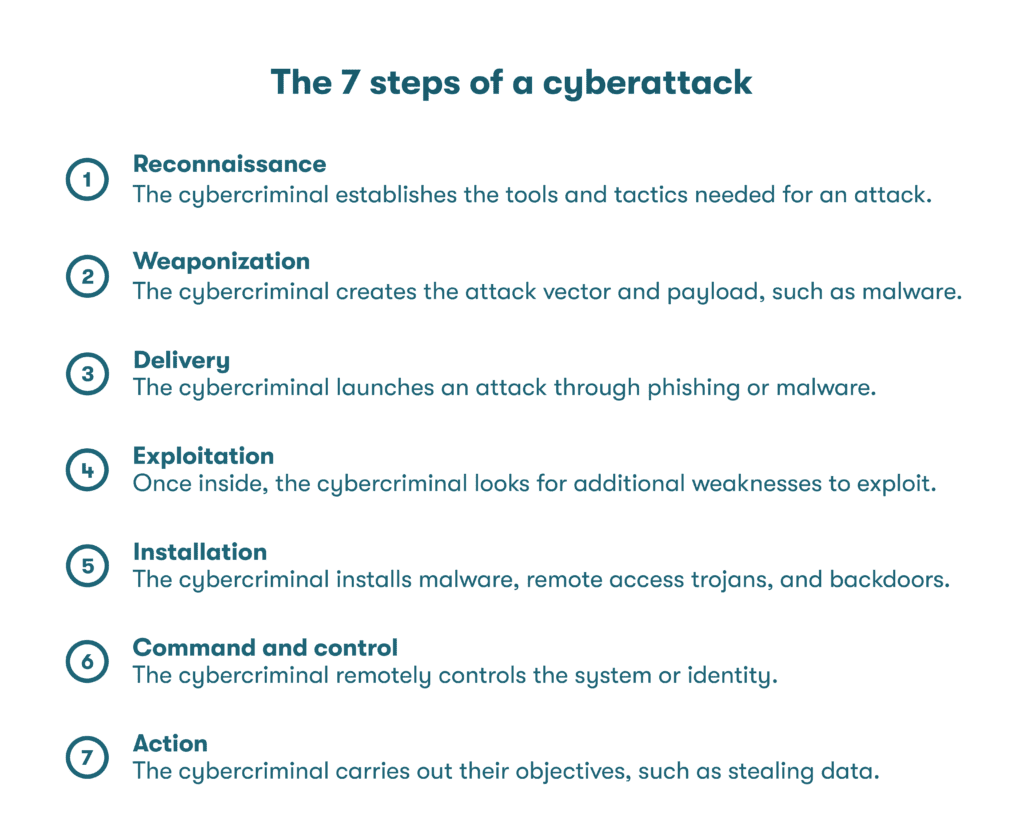

- Cyberattaques : les experts ont déterminé que les cyberattaques se déroulent généralement en sept étapes, la première consistant en une recherche approfondie pour identifier les vulnérabilités au sein de l'infrastructure numérique d'une organisation. Les cybercriminels obtiennent un accès non autorisé au système en exploitant les points faibles en matière de sécurité, qui leur permettent de créer des failles et de voler des informations précieuses à des fins malveillantes.

La popularité croissante de la cybercriminalité accroît plus que jamais l'importance de la cybersécurité. Découvrez les différents types de cybermenaces auxquels il convient de se sensibiliser et de faire face.

Comment prévenir les failles de données

La mise en œuvre de mesures préventives comme l'utilisation d'outils de prévention et le respect de pratiques de sécurité robustes sont les meilleurs moyens de prévenir les failles de données. Les méthodes suivantes vous aideront à comprendre comment éviter les failles de données et minimiser leur impact.

- Créer une politique de cybersécurité, y compris un plan de réponse à un incident

Une politique de cybersécurité globale aide une organisation à réagir aux failles de données, à accélérer la détection et l'endiguement des failles de données et à prendre des mesures pour prévenir prévenir de futurs incidents. La politique décrit en détail comment l'organisation maintiendra des systèmes sécurisés, appliquera les protocoles d'accès et formera les employés aux bonnes pratiques en matière de cybersécurité. Dans le cadre de cette politique, un plan d'intervention en cas d'incident (IRP pour Incident Response Plan) détaille les étapes à suivre lorsqu'une cyberattaque se produit. Une politique en matière de mots de passe aide à prévenir les cyberattaques en sensibilisant les employés aux bonnes pratiques et aux règles en matière d'utilisation des mots de passe pour les comptes professionnels.

- Observer les bonnes pratiques en matière de sécurité

La mise en œuvre des bonnes pratiques dans le cadre de la prévention des failles de données peut protéger efficacement les données sensibles et aider à atténuer les risques de faille.

- Créer et enregistrer en toute sécurité des mots de passe forts : des mots de passe forts, uniques, complexes et longs aident à empêcher les cybercriminels de pirater vos systèmes informatiques. Un gestionnaire de mots de passe chiffré, c'est meilleur endroit pour enregistrer des mots de passe.

- Utiliser un VPN : un réseau privé virtuel (ou VPN) chiffre vos activités en ligne, en ajoutant une couche de sécurité supplémentaire, même si vous utilisez un réseau Wi-Fi non sécurisé. Les VPN peuvent faciliter le respect des réglementations en matière de protection des données et des politiques de confidentialité de l'entreprise. Ils empêchent la surveillance sur Internet et l'interception de données par des cybercriminels qui peuvent se cacher sur le même réseau, réduisant ainsi le risque de failles de données.

- Activer la double authentification : double authentification ou 2FA, une vérification supplémentaire est requise (généralement un code unique envoyé à votre appareil mobile) lors de la connexion aux comptes. La double authentification complique significativement l'accès à des données sensibles, car même si les hackers parviennent à obtenir votre mot de passe, ils ont également besoin de votre appareil.

- Compartimenter votre réseau : vous pouvez isoler des données sensibles d'autres systèmes ou appareils en segmentant le réseau de votre organisation en sous-réseaux. La séparation aide à minimiser l'exposition et les dommages potentiels si une zone de votre réseau est compromise.

- Authentification unique (SSO) : la SSO permet aux utilisateurs d'accéder à plusieurs applications et systèmes à l'aide d'un seul identifiant. Elle simplifie la gestion de l'accès en permettant aux utilisateurs de s'authentifier une seule fois et d'accéder à plusieurs systèmes, réduisant ainsi le fardeau que représente la gestion de plusieurs noms d'utilisateur et mots de passe.

Grâce à la SSO, les administrateurs informatiques peuvent facilement autoriser et révoquer l'accès, ce qui permet de contrôler l'accès aux systèmes de l'entreprise de manière opportune et sécurisée. La SSO renforce également la sécurité grâce à des mesures d'authentification fortes, simplifie l'audit et les rapports et s'intègre aux logiciels de gestion des identités et des accès (IAM) afin de centraliser les autorisations et la supervision des utilisateurs.

- Tirer parti des outils de prévention des failles de données

Comprendre comment se protéger des failles de données implique de tirer parti des outils de prévention qui agissent comme la première ligne de défense lorsque des cybercriminels tentent de pirater les systèmes informatiques.

Voici une liste des solutions les plus efficaces à ajouter dans votre boîte à outils pour lutter contre les failles de données :

- Solutions de sécurité des terminaux : la sécurité des terminaux consiste à protéger des cybermenaces les appareils des utilisateurs, comme les ordinateurs de bureau, les ordinateurs portables et les téléphones mobiles. Ces solutions mettent l'accent sur la sécurisation de ces appareils et des données auxquelles ils accèdent, qu'ils stockent ou qu'ils transmettent, indépendamment de leur emplacement ou de leur connexion réseau.

Des entreprises comme Crowdstrike et Cloudflare sont spécialisées dans les solutions de sécurité des terminaux qui visent à prévenir, détecter et réagir aux diverses failles de données. Par exemple, la plateforme Falcon de Crowdstrike combine l'IA, le machine learning et les analyses comportementales pour une protection avancée des terminaux, grâce à des services de surveillance permanente, de chasse aux menaces et de réponse aux incidents. Cloudflare, en revanche, se focalise principalement sur les solutions de sécurité et de performance Web, mais fournit également des fonctionnalités en matière de sécurité des terminaux afin de protéger des menaces Web les appareils qui se connectent à leur réseau.

- Gestionnaire de mots de passe : un gestionnaire de mots de passe peut aider à éviter les failles de données en organisant et en protégeant vos identifiants sur plusieurs comptes et appareils. Il génère, stocke et saisit automatiquement les mots de passe en toute sécurité, réduisant ainsi le risque de mots de passe faibles ou réutilisés qui peuvent être facilement compromis. Les gestionnaires de mots de passe avancés, comme Dashlane, offrent des couches de sécurité supplémentaires sous la forme d'un chiffrement, d'une double authentification et d'un VPN.

- Logiciel de gestion des informations et des événements de sécurité (SIEM) : les outils SIEM fournissent une surveillance et une analyse en temps réel des événements, ce qui permet d'identifier et de réagir rapidement aux incidents de sécurité. En collectant et en corrélant des données à partir de diverses sources, le logiciel SIEM améliore la détection des menaces, prévient les failles de données en alertant les équipes de sécurité concernant des activités suspectes ou des anomalies.

- Systèmes de détection et de prévention des intrusions (IDPS) : ces systèmes surveillent le trafic réseau, détectent les menaces potentielles et empêchent activement les accès non autorisés ou les activités malveillantes. Les systèmes IDPS peuvent identifier et bloquer les comportements suspects, comme les tentatives d'accès répétées à des données sensibles, réduisant ainsi les risques de faille de données.

- Promouvoir la formation et la sensibilisation des employés

Sensibiliser les employés aux risques en matière de cybersécurité et leur apprendre à identifier et réagir face aux menaces est une mesure préventive essentielle. Une communication régulière doit, par exemple, leur rappeler les risques s'ils venaient à cliquer sur des liens suspects ou à télécharger les pièces jointes à des e-mails provenant de sources qui ne leur sont pas familières. La formation et la culture de la sécurité garantissent que chaque individu comprend son rôle quotidien dans la protection des données de l'entreprise.

- Mener des analyses en matière de vulnérabilité

Les failles et les vulnérabilités des systèmes, des réseaux et des applications peuvent être identifiées de manière proactive lors de l'exécution de telles analyses. En analysant régulièrement ces vulnérabilités et en y remédiant, les organisations peuvent mettre en œuvre les mesures de sécurité et les correctifs nécessaires pour fermer les points d'entrée potentiels pour les pirates.

- Mettre à jour régulièrement les logiciels et les correctifs de sécurité

Les mises à jour logicielles et les correctifs corrigent les vulnérabilités et les faiblesses en matière de sécurité. En appliquant rapidement ces mises à jour, les organisations s'assurent que leurs systèmes sont équipés des dernières mesures de sécurité.

Maintenant que vous savez comment prévenir une faille de données, apprenons à réagir et à endiguer une faille de données.

Comment réagir en cas de faille de données

Le nombre de failles de données étant en augmentation presque chaque année, aucune entreprise n'est à l'abri. Cependant, celles qui s'y sont préparées peuvent minimiser l'impact le plus rapidement possible. Suivez les étapes ci-dessous pour réagir rapidement et efficacement à un incident de sécurité.

- Prendre des mesures immédiates en cas d'incident

- Détecter la faille

Surveiller activement les journaux de réseau, les alertes de sécurité et les activités anormales pour identifier les signes d'une faille de données. Les systèmes de détection d'intrusion et les outils de sécurité peuvent aider à identifier les accès non autorisés ou les comportements suspects.

La détection rapide d'une faille dans la protection des données est essentielle pour limiter les dégâts. Si une faille passe inaperçue, l'individu malveillant peut être en mesure d'accéder à d'autres zones du réseau d'une entreprise, de surveiller les activités professionnelles ou de vendre plus d'informations privées sur le dark Web. De nombreuses entreprises de premier plan ont subi des failles de sécurité qui ont été découvertes des mois ou des années plus tard, comme la faille de Yahoo en 2013 détectée au bout de quatre ans et la faille d'Equifax en 2017 qui est passée inaperçue pendant des mois.

- Limiter les dégâts

Une fois la faille détectée, l'objectif est de minimiser sa portée et d'empêcher l'exposition de données supplémentaires ou les dommages qui pourraient en résulter. Tout d'abord, isolez les systèmes touchés et déconnectez-les du réseau. Pour limiter les dommages, vous pouvez également mettre en œuvre des mesures temporaires plus strictes, comme les restrictions de pare-feu, les commandes d'accès et la segmentation du réseau.

- Rassembler des preuves et les analyser

Collecter et préserver les preuves de la faille pour un examen approfondi. En cas de faille de données majeure, la plupart des entreprises choisissent d'embaucher une équipe tierce réputée spécialisée dans les cyberdélits pour effectuer cette analyse.

Une analyse complète des failles de données implique : - Documenter la chronologie des événements : cette documentation sert de référence pour l'enquête et aide à établir une compréhension claire de la séquence des événements.

- Capturer les journaux du système : ils renferment des informations précieuses sur l'accès de l'utilisateur, le trafic réseau et le comportement du système qui peuvent fournir des informations concernant la faille et aider à révéler les méthodes de l'attaquant.

- Analyser les méthodes d'attaque et le point d'entrée : diverses méthodes comme l'analyse du trafic réseau, l'imagerie judiciaire et l'analyse des logiciels malveillants peuvent être utilisées pour examiner les méthodes d'attaque et déterminer le point d'entrée de la faille.

Ces informations sont essentielles pour comprendre l'ampleur de la faille et mettre en œuvre des mesures correctives appropriées. Elles aident également à mettre en œuvre des mécanismes de sécurité plus robustes pour prévenir de futures failles de sécurité similaire.

- Éliminer toutes les causes de la faille

Utiliser toutes les preuves recueillies pour identifier et traiter les causes profondes qui ont conduit à la faille. Enquêter sur les faiblesses existantes en effectuant des tests d'intrusion, des analyses de vulnérabilité et des examens de code pour découvrir les failles de sécurité potentielles. Examiner ensuite les commandes de sécurité et déterminer les failles de sécurité qui ont pu être exploitées par les pirates et qui doivent être corrigées.

Pendant votre enquête, tenir également compte du facteur humain. Examiner l'activité, la sensibilisation et la formation des employés pour identifier les failles dans les pratiques de sécurité qui auraient pu entraîner des attaques d'ingénierie sociale ou des menaces internes.

Une fois que toutes les causes sont identifiées, prendre des mesures immédiates pour y remédier en corrigeant les logiciels, en mettant à jour les systèmes et en appliquant des correctifs de sécurité afin de corriger les vulnérabilités

- Contacter le fournisseur de cyberassurance de votre organisation

Les failles de données peuvent avoir des répercussions financières graves, surtout pour les petites entreprises aux ressources limitées. La cyberassurance couvre différents types de cyberattaques et peut aider à compenser les coûts comme les frais judiciaires, la récupération de données et les réparations logicielles. Contacter votre fournisseur de cyberassurance pour obtenir des instructions en cas de faille.

- Notifier les parties concernées

Il peut être compliqué d'informer les parties concernées, comme les autorités, les employés, les tiers, les fournisseurs et les clients, en fonction des diverses réglementations. Il est généralement préférable de prendre en main la réputation de votre entreprise en étant le premier à rendre la faille publique. Ce faisant, vous pouvez façonner la narration et vous assurer que des informations précises concernant l'incident sont partagées, ce qui empêche les rumeurs et les craintes provenant de sources externes.

Les notifications de faille de données doivent être fournies via les canaux appropriés afin de se conformer à la législation en vigueur. Les notifications couvrent généralement les informations relatives aux failles de sécurité, aux mesures prises et aux actions recommandées aux destinataires. Le non-respect des exigences en matière de notification peut entraîner des pénalités, des problèmes judiciaires, des préjudices de réputation et même la perte de certains privilèges professionnels.

- Se focaliser sur la récupération et la prévention

La récupération après une faille de données implique la réalisation d'audits de sécurité complets pour évaluer les vulnérabilités et faire preuve de diligence. Faire appel à des experts externes qui peuvent apporter leur objectivité et leur expertise dans l'analyse des systèmes et proposer des solutions et des politiques efficaces peut être un investissement utile.

Pour prévenir les failles de sécurité, les entreprises doivent adopter des approches de défense proactives et multicouches qui comprennent des mesures de sécurité avancées (comme les bonnes pratiques et les outils de prévention des failles de sécurité), mener des programmes de formation et de sensibilisation réguliers, appliquer des politiques de sécurité robustes et élaborer des plans de réponse aux incidents.

Comment Dashlane aide les entreprises à prévenir les failles de données

Dashlane s'efforce d'instaurer une culture où la confidentialité et la sécurité sont simplifiées. Les fonctionnalités standard de Dashlane, parmi lesquelles le générateur de mots de passe, le score de sécurité et la double authentification, améliorent la gestion des accès et l'authentification des utilisateurs.

Toutes les données des utilisateurs, y compris les noms d'utilisateur, les mots de passe, les notes et les métadonnées, sont chiffrées avec Dashlane. Dashlane utilise Argon2, un algorithme de hachage hautement sécurisé qui génère une clé AES 256 bits forte pour le chiffrement et le déchiffrement des données. Lauréat du prix Password Hashing Competition(concours de hachage de mots de passe), cet algorithme de hachage est considéré comme l'un des plus sécurisés. Grâce à l'architecture « zero-knowledge », personne, pas même Dashlane, ne peut accéder à vos données.

Découvrez comment Dashlane aide les organisations à garder une longueur d'avance en matière de failles de données grâce aux études de cas concrets. Dans un témoignage, JD+A explique avoir récupéré ses mots de passe compromis, sécurisé ses données et mis en œuvre une solution pour aider à faire preuve de fiabilité à l'égard de ses clients.

Références

- IBM, « Cost of a data breach 2022 », 2022.

- Avast, « What is a Data Breach? » mars 2021.

- Kaspersky, « How Data Breaches Happen »

- CFI, « Data Breach, » March 2021.

- Security Metrics, « Incident Response: 10 Things to Do if You Have a Data Breach »

- IBM, « What is SIEM? »

- Microsoft, « What is data loss prevention (DLP)? »

- National Institute of Standards and Technology (NIST), « Intrusion Detection and Prevention Systems ».

- UpGuard, « How to Create an Incident Response Plan (Detailed Guide) », janvier 2023.

- National Cyber Security Centre, « Yahoo data breach: NCSC response », octobre 2017.

- CSO, « Equifax data breach FAQ: What happened, who was affected, what was the impact? » février 2020.

- Dashlane, « Why Every Employee Device Should Be Secured », mai 2021.

- Dashlane, « 11 cybermenaces à connaître et comment se défendre », avril 2023.

- Dashlane, « How To Create a Small Business Cybersecurity Plan That Works », [Comment mettre en place un plan de cybersécurité efficace pour les petites entreprises ?] février 2023

- Dashlane, « 6 conseils pour créer des mots de passe forts et sécurisés dans un monde numérique », mars 2023.

- Dashlane, « Pourquoi avez-vous besoin d'un VPN ? Ses 3 grands avantages pour votre sécurité », décembre 2022.

- Dashlane, « Comment un gestionnaire de mots de passe vous protège, vous et vos données », octobre 2022.

- Dashlane, « How to Create a Culture of Security », mars 2022.

- Dashlane, « Interview With a Hacker: Rachel Tobac Tells You How to Defend Yourself From…Well, Her! », mars 2021.

- Statista, « Annual number of data compromises and individuals impacted in the United States from 2005 to 2022 », janvier 2023.

- Dashlane, « 6 Reasons Why Your Business Needs Cyber Insurance », novembre 2022.

- Dashlane, « La sécurité avant tout : comment Dashlane protège vos données », janvier 2023.

- Dashlane, « A Comeback Story: How JD+A Spotted Their Compromised Passwords and Secured Company and Client Data », mars 2022.

- Dashlane « Percer l’obscurité du dark Web », juin 2022.

- Dashlane, “How Strong Is Your Password & Should You Change It?” août 2022.

- Dashlane, « Les 7 étapes d'une cyberattaque », avril 2023.

- Dashlane, « Créez une politique de mots de passe que vos collaborateurs suivront à la lettre », juillet 2022.

- Dashlane, « A Beginner’s Guide to Two-Factor Authentication », août 2022.

- Dashlane, « Dashlane's Security Principles & Architecture »,

- Dashlane, « A Guide To External Security Threats in 2023 », mai 2023.

- Dashlane, « Les raisons pour lesquelles vous devriez tenir vos applications à jour », mars 2022.

- IT Governance USA, « Data Breach Notification Laws by State », 2018.

- Password-hashing.net, « Password Hashing Competition », 2019.

- Dashlane, « IAM: 3 Letters That Will Drastically Improve Your Organization’s Cybersecurity », août 2022.

Inscrivez-vous pour connaître toute l'actualité de Dashlane