Comment les entreprises ayant une politique AVEC peuvent-elles sécuriser les appareils des employés ?

Un nombre croissant de personnes utilisent plusieurs appareils, y compris des ordinateurs portables, des tablettes et des smartphones, pour des raisons professionnelles et personnelles. La politique AVEC (Apportez votre équipement personnel de communication) renforce cette tendance en permettant aux télétravailleurs d'utiliser leurs appareils personnels pour se connecter aux réseaux de l'entreprise. Cette polyvalence améliore la mobilité du lieu de travail, mais elle soulève également de nouvelles questions en matière de sécurité et de politique des appareils. Comment les organisations et les employés à distance peuvent-ils s'assurer que leurs appareils sont sécurisés ?

Qu’est-ce qu’une politique AVEC ?

La politique AVEC consiste à apporter son équipement de communication personnel et permet aux employés d'utiliser leurs appareils personnels pour travailler. Les politiques AVEC peuvent stimuler la productivité et la satisfaction en permettant aux employés de travailler sur des appareils avec lesquels ils sont déjà familiers. Pour profiter de cette opportunité tout en gérant les risques et les inconvénients potentiels, il est important de disposer d'une politique de sécurité AVEC déjà rédigée et en application. Cette politique répond à de nombreuses questions relatives aux politiques AVEC qui sont importantes pour les employés et la direction, notamment :

- Quels appareils sont autorisés ? Chaque nouvel appareil et système d'exploitation apporte des défis uniques en matière d'interopérabilité et de sécurité. Les services informatiques devant fournir une assistance pour tous les appareils utilisés pour les activités de l'entreprise, il est essentiel de préciser dans votre politique AVEC les appareils qui peuvent (et ne peuvent pas) être utilisés.

- Quelles applications sont autorisées ? Permettre aux employés de travailler à domicile et d'utiliser leurs appareils personnels réduit le contrôle direct que les employeurs avaient autrefois sur les applications interdites. Cela va au-delà de l'interdiction des applications qui font perdre du temps comme les jeux vidéo, les médias sociaux et les services de streaming. Les applications qui peuvent potentiellement exposer les données de l'entreprise à des risques en matière de sécurité en accédant aux carnets d'adresses et aux appareils photo sans autorisation doivent être examinées fréquemment et incluses dans la politique AVEC.

- Quelles sont les exigences en matière de sécurité de l'appareil ? Les exigences en matière de sécurité des appareils de la politique AVEC devraient inclure des lignes directrices concernant l'accès aux données de l'entreprise, les réseaux privés virtuels (VPN) ou les applications de sécurité des appareils mobiles à utiliser et préciser également si la double authentification (2FA) doit être appliquée. Un processus documenté de départ des employés doit définir la manière dont les données de l'entreprise doivent être supprimées des appareils des employés une fois qu'ils ont quitté l'entreprise. De nombreuses organisations ont mis en œuvre des solutions de gestion de l'identité et des accès (IAM) afin de s'assurer que les utilisateurs AVEC puissent accéder au système lorsqu'ils en ont besoin.

- Qui est propriétaire de l'appareil, des données et du numéro de téléphone ? Cette limite peut devenir floue dans les scénarios AVEC, surtout lorsque des subventions sont octroyées par l'entreprise pour acquérir et utiliser l'appareil. La politique doit définir qui est responsable du coût de remplacement du matériel et des données personnelles si un appareil est perdu ou volé et de nettoyage de l'appareil par l'entreprise qui se réserve la propriété du numéro de téléphone si un employé quitte l'effectif.

- Comment utiliser un gestionnaire de mots de passe ? Un gestionnaire de mots de passe professionnel chiffre et stocke les mots de passe des employés pour chaque appareil et application qu'ils utilisent. Les employés doivent seulement se souvenir d'un seul mot de passe Maître pour accéder au gestionnaire de mots de passe qui saisira automatiquement les identifiants de tous les comptes auxquels ils souhaitent ensuite accéder. Le logiciel de gestion des mots de passe utilisé et les directives relatives au stockage et au partage de mots de passe doivent figurer dans la politique AVEC.

Want to learn more about using a password manager for your business?

Check out Dashlane's password manager for small businesses or get started with a free business trial.

Questions de sécurité spécifiques aux appareils appartenant aux employés

L'utilisation accrue des appareils appartenant aux employés soulève des préoccupations supplémentaires en matière de sécurité qu'il est nécessaire d'aborder :

- Utilisation professionnelle et personnelle : les employés qui utilisent des appareils pour des tâches professionnelles et personnelles sont au cœur de la plupart des problèmes de sécurité AVEC. Sans outil de suivi des employés, il est impossible pour les employeurs de contrôler tous les sites Web visités, les applications utilisées ou les réseaux WiFi publics auxquels les employés se sont connectés, même en mettant en place une politique détaillée concernant les appareils des employés.

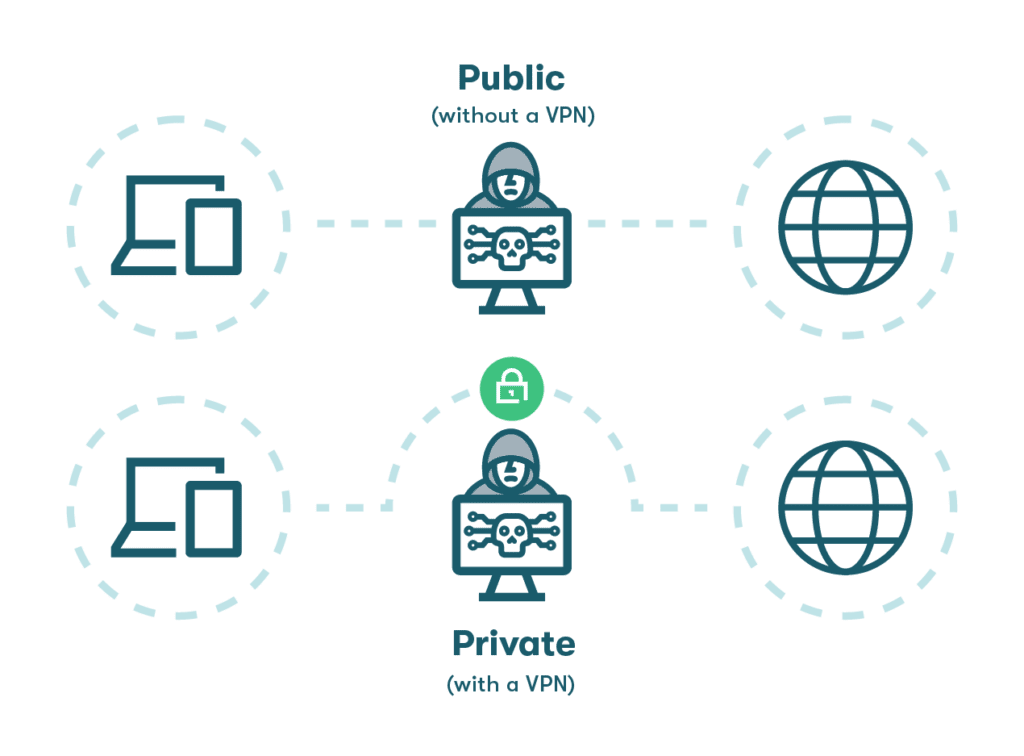

- Réseaux non sécurisés : l'augmentation du travail mobile et à distance permise par l'utilisation des appareils appartenant aux employés permet à ces derniers de se connecter plus facilement aux réseaux WiFi publics non sécurisés disponibles dans les cafés, les aéroports ou les hôtels. Un VPN atténue ce risque en chiffrant toutes les données qui entrent ou sortent de l'appareil et en les acheminant par le biais d'un portail sécurisé.

- Appareils perdus ou volés : un appareil mobile est également plus susceptible d'être perdu ou volé. Lorsque cela se produit, les adresses e-mail personnelles et les comptes bancaires peuvent être compromis, de même que les systèmes et les données de l'entreprise. Bien que le verrouillage des écrans et les applications d'authentification minimisent l'impact, l'utilisation d'un gestionnaire de mots de passe ajoute une sécurité supplémentaire en stockant les données chiffrées des mots de passe à un endroit inaccessible.

- Applications malveillantes, obsolètes ou non sécurisées : les politiques AVEC doivent tenir compte de la grande variété d'applications que les utilisateurs sont susceptibles d'installer. Une application malveillante déguisée en appareil photo ou en application de chat pourrait intercepter des messages ou installer des logiciels malveillants. Une application non sécurisée peut ne pas avoir d'intention malveillante, mais peut compromettre la confidentialité ou la sécurité. Un logiciel antivirus et le respect strict de la politique en matière de responsabilité des appareils mobiles des employés aident à lutter contre ces risques.

- Les attaques de phishing : les tactiques d'ingénierie sociale s'attaquent à la nature humaine en utilisant des appels téléphoniques, des SMS, des sites Web ou des e-mails trompeurs (phishing) pour compromettre la confidentialité et la sécurité. Si l'appareil personnel d'un employé devient la cible d'une attaque d'ingénierie sociale, les comptes de l'entreprise sont également exposés à des risques.

- Synchronisation des mots de passe : les employés doivent s'assurer que leurs niveaux d'accès et leurs identifiants restent cohérents lors de la transition d'un appareil à un autre. Le gestionnaire de mots de passe basé sur le cloud de Dashlane se synchronise facilement sur tous les appareils et systèmes d'exploitation afin que les mises à jour puissent être effectuées à partir de n'importe quel ordinateur, smartphone ou tablette.

- Manque de formation et d'application : les employés à distance qui n'interagissent pas régulièrement avec les équipes informatiques sont plus susceptibles de sous-estimer les failles suspectes et autres problèmes de sécurité. Les outils, les politiques et la formation de sécurité doivent être développés en gardant à l'esprit les télétravailleurs et les politiques AVEC afin de faire face à ces risques et défis uniques.

L'essor du télétravail et des politiques AVEC rend la protection des mots de passe plus importante que jamais. Découvrez les éléments essentiels de la gestion des mots de passe 101.

8 façons de s'assurer que les appareils de vos employés sont sécurisés avec une politique AVEC.

Bien qu'il n'existe pas de méthode infaillible pour s'assurer que les données professionnelles et personnelles restent sécurisées sur les appareils appartenant aux employés, ces pratiques de bon sens établissent les bases d'une utilisation sécurisée des politiques AVEC.

- Définir l'utilisation sécurisée de l'application et de l'appareil

Les politiques AVEC, qui définissent quand, comment et où les appareils personnels peuvent être utilisés pour des applications professionnelles, sont une première étape importante. Des solutions technologiques comme la conteneurisation, où les applications personnelles et professionnelles sont physiquement isolées les unes des autres à l'aide d'un système d'exploitation commun (OS), sont également disponibles pour séparer le travail et les données personnelles et réduire la nécessité de surveiller ou de consulter les applications personnelles installées par les employés.

- Suivre les terminaux des appareils réseau

Bien que les employeurs n'aient pas besoin de surveiller l'activité des appareils, ils doivent gérer et suivre le trafic réseau à partir d'appareils approuvés. La surveillance des données NetFlow comme des adresses IP et d'autres informations de base aide à identifier les appareils non sécurisés qui tentent d'accéder au réseau et à prioriser le trafic des appareils AVEC.

- Formation à l'utilisation sécurisée

Former et éduquer les utilisateurs AVEC permet de mettre en évidence et de renforcer les pratiques sécurisées comme :

- Ne pas utiliser les gestionnaires de mots de passe des navigateurs : l'utilisation de gestionnaires de mots de passe non chiffrés et intégrés doit être découragée, car les identifiants importants des utilisateurs sont stockés dans un format non protégé. Voici un guide étape par étape pour effacer les mots de passe de votre navigateur que vous pouvez partager avec vos employés.

- Effectuer régulièrement les mises à jour des logiciels : les télétravailleurs doivent répondre rapidement aux demandes de mise à jour des applications, des correctifs de sécurité, des versions du système d'exploitation et des mots de passe Maîtres.

- Partage sécurisé des mots de passe : les mots de passe professionnels ne doivent jamais être partagés avec des personnes externes à l'entreprise ni être envoyés par e-mail à des collègues. Dashlane fournit un portail sécurisé et chiffré pour le partage de mots de passe qui facilite la distribution sécurisée des mots de passe de l'entreprise.

- Transmissions de données chiffrées

Tout le monde doit utiliser le chiffrement, y compris ceux qui utilisent leurs appareils personnels au travail. Le chiffrement est important, surtout lorsque des réseaux WiFi publics ou non sécurisés sont utilisés pour se connecter. Le gestionnaire de mots de passe Dashlane utilise le chiffrement AES-256 pour brouiller les mots de passe des employés avant qu'ils ne quittent l'appareil. Un VPN supplémentaire chiffre tous les messages et les données qui entrent et sortent de l'appareil afin d'éviter qu'ils soient interceptés.

- Appareils perdus ou volés

Il est fortement recommandé d'inclure un plan de réaction pour les appareils perdus ou volés dans l'accord d'utilisation de l'appareil mobile des employés. Les employés et les équipes informatiques doivent être au courant des outils et des pratiques disponibles pour minimiser le risque que présentent les données de l'entreprise exposées. Le nettoyage des appareils à distance, le verrouillage des données et les réinitialisations de mots de passe (à l'aide d'un gestionnaire de mots de passe) sont des mesures préventives immédiates qui peuvent être prises.

- Fournir les meilleurs outils

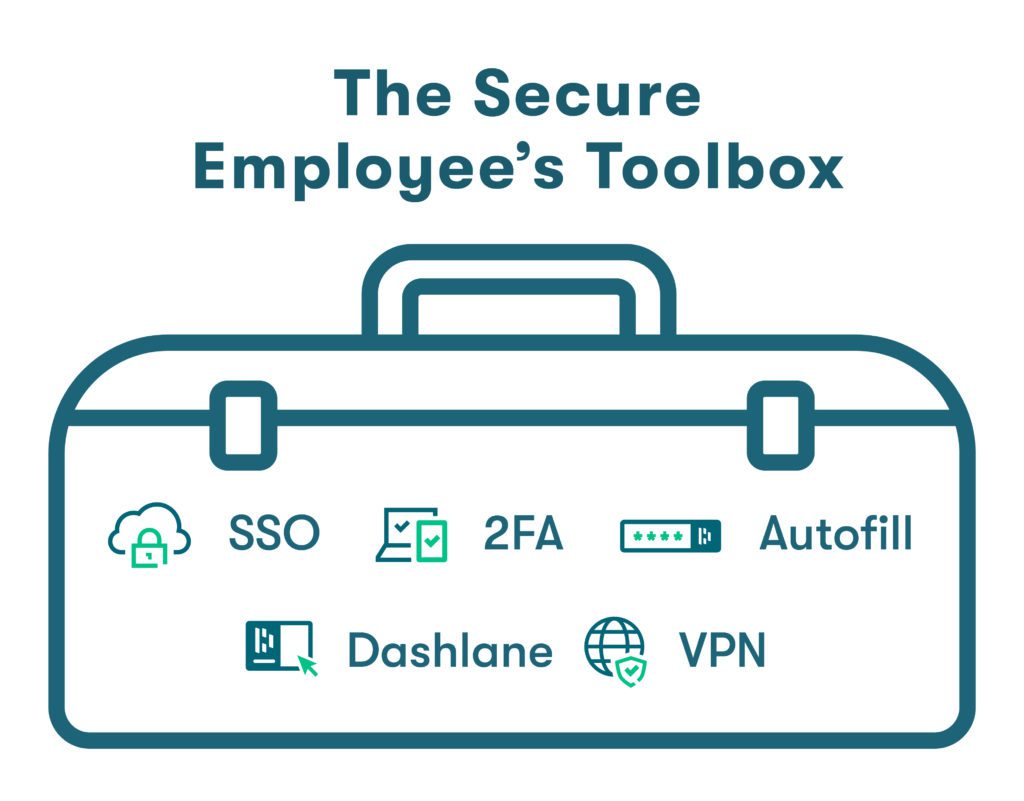

Les meilleures stratégies en matière de sécurité pour les employés qui travaillent à domicile et les appareils appartenant aux employés nécessitent des outils qui interagissent afin de renforcer la cybersécurité et de soutenir la politique AVEC :

- Authentification unique (SSO)

- Saisie automatique des URL approuvées pour encourager leur utilisation

- Double authentification (2FA) pour vérifier l'identité de l'employé lors de sa connexion

- Un VPN pour garantir l'accès à un service Internet sécurisé et chiffré à partir de n'importe quel endroit

- Un gestionnaire de mots de passe pour permettre la création, le stockage et le partage sécurisés des mots de passe

- Créer une politique AVEC personnalisée

Une politique AVEC efficace doit être le fruit d'une stratégie de cybersécurité soigneusement élaborée qui comprend tous les objectifs, les étapes et les ressources utilisées pour minimiser les cyberrisques. Parmi les facteurs importants qui entrent en jeu dans la politique AVEC, mentionnons les risques et la vulnérabilité, les implications financières d'une faille et l'évaluation des outils informatiques existants.

- Instaurer une culture de la cybersécurité

La répartition des employés et des appareils ne fait qu'accroître la nécessité d'une culture de la sécurité unifiée où chaque employé prend la responsabilité de protéger les actifs et les informations de l'entreprise tout en restant à l'affût des menaces comme les attaques d'ingénierie sociale. Dashlane fournit un suivi intelligent du score de sécurité pour promouvoir la robustesse et l'amélioration permanente des mots de passe.

Comment la solution Dashlane sécurise-t-elle les appareils de vos employés ?

Les solutions de gestion des mots de passe de Dashlane comprennent des fonctionnalités avancées comme le chiffrement AES-256, la double authentification et la synchronisation instantanée des mots de passe afin de sécuriser tous les appareils des employés. La saisie automatique facile à utiliser qui ne fonctionne que sur des URL approuvées stimule l'adoption et la productivité sur le lieu de travail, à domicile ou sur le terrain, tandis que le VPN et la surveillance du dark Web protègent les limites du lieu de travail sous tous les angles.

Dashlane permet aux organisations de tous types de protéger leur santé financière et de réduire les risques.

Découvrez comment Dashlane aide des entreprises innovantes comme Solar Quote à sécuriser les appareils et les identifiants de leurs employés dans un environnement de travail dynamique et hybride.

Références

- Statista, “Mobile internet usage worldwide - Statistics & Facts,“ October 2022.

- TechBeacon, “20 most dangerous mobile apps: How to best mitigate the risk,” 2022.

- Dashlane, “Why Every Employee Device Should Be Secured,” May 2021.

- Dashlane, “A Beginner’s Guide to Two-Factor Authentication,“ August 2022.

- Gartner, “Identity and Access Management (IAM),“ 2022.

- Dashlane, “Best Way to Store Passwords at Home or Work,“ September 2022.

- Exploding topics, “24+ Fascinating BYOD Statistics (2022),” September 2022.

- Dashlane, « Pourquoi avez-vous besoin d'un VPN ? Don’t Miss These 3 Key Benefits,“ August 2020.

- ScienceDirect, “Malicious Apps”, 2022.

- Dashlane, “Create a Culture of Cybersecurity: Teach Employees to “Catch a Phish”,“ August 2021.

- Dashlane, “3 Remote Work Security Practices for Your Small Business,” October 2022

- Dashlane, “Why Passwords are the Weak Link in Company Security,” 2022

- ScaleFusion, “Resistance to BYOD: How Containerization Helps,” April 2022.

- Dashlane, “Why Employees Shouldn’t Let Browsers Save Their Passwords,” March 2021.

- Solarwinds, “What is NetFlow?,” 2022.

- Dashlane, « How To Maintain Security When Employees Work Remotely », octobre 2022.

- Dashlane, “Cybersecurity Strategy: Best Practices for Small-to Medium-Sized Businesses,“ October 2022.

- Dashlane, “How to Create a Culture of Security,” August 2021.

- Dashlane, “How to Stop Reusing Passwords for Good,“ January 2020.

- Dashlane, “A look at Password Health Scores around the world in 2022,” 2022.

Inscrivez-vous pour connaître toute l'actualité de Dashlane