Cómo saber si su teléfono ha sido pirateado

Con casi 7 000 millones de teléfonos inteligentes en todo el mundo, todos hemos confiado alguna vez nuestras actividades cotidianas a estos dispositivos. Confiamos en que sean la puerta de entrada de casi todas las aplicaciones y servicios, desde la banca hasta la navegación por las redes sociales. Por desgracia, esta comodidad y adopción generalizada también ha hecho de los teléfonos inteligentes uno de los principales objetivos de los ciberdelincuentes. Revisemos por ello algunos consejos prácticos sobre cómo saber si el teléfono ha sido pirateado y qué hacer al respecto.

¿Qué es el pirateo del teléfono?

El pirateo del teléfono consiste en obtener acceso no autorizado a un teléfono inteligente y sus datos, ya sea mediante técnicas avanzadas, la intercepción de conexiones no seguras o incluso el robo físico del teléfono.

Cuando alguien piratea un teléfono puede obtener acceso a la información personal del dueño: correos electrónicos, contactos, credenciales bancarias y mucho más. Los ciberdelincuentes pueden vender esta información confidencial en la dark web, usarla para el robo de identidad o para cometer otros ciberdelitos.

¿Quiere hacer que la vida de los estafadores sea más difícil?

Consulte nuestras herramientas gratuitas de generador de nombres de usuario y generador de contraseñas aleatorias.

Cómo saber si su teléfono ha sido pirateado

El pirateo del teléfono suele suceder cuando alguien cae en una trampa tendida por un pirata informático, como hacer clic en un enlace de phishing o descargar aplicaciones procedentes de fuentes no autorizadas. Los piratas informáticos son inteligentes y emplean diversos ciberataques para engañarle y obtener acceso de forma ilegal a su teléfono.

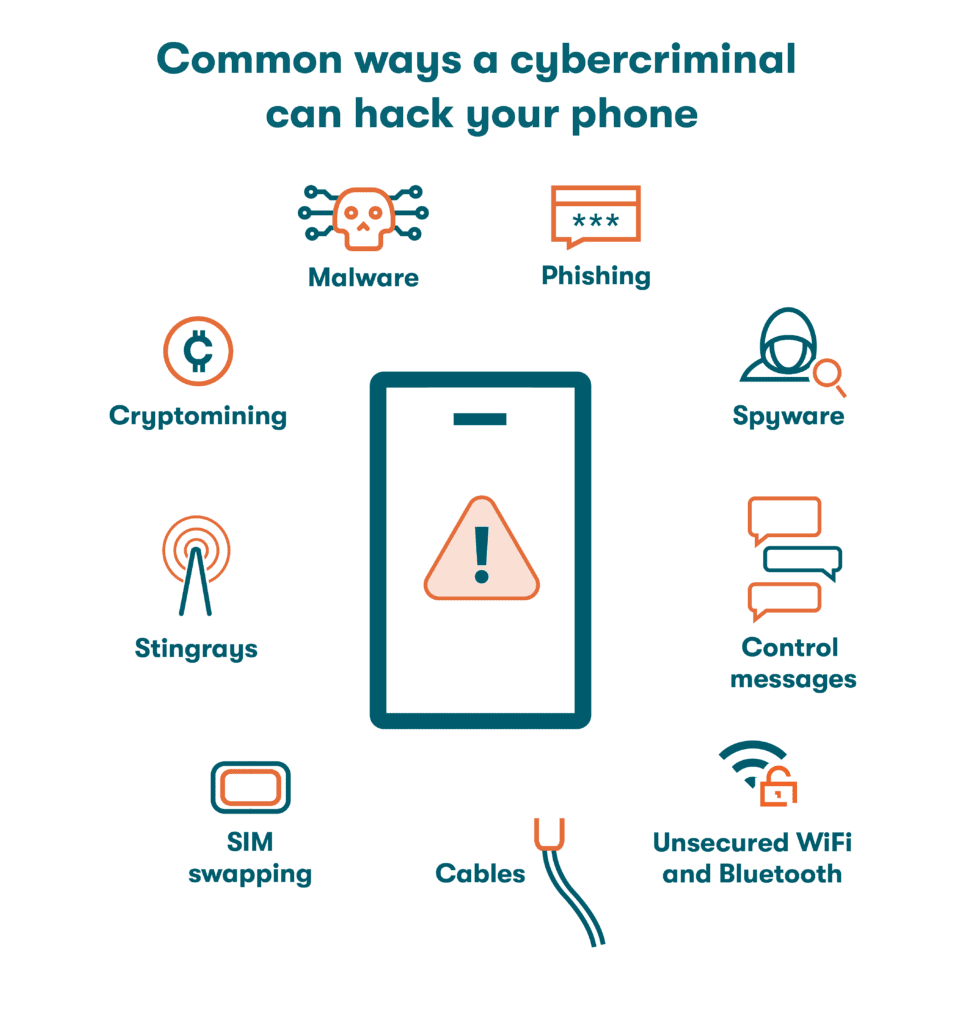

Estas son algunas de las formas habituales que puede emplear un ciberdelincuente para piratear un teléfono:

- Malware: el malware puede infectar el dispositivo y robar información, dañar archivos o tomar el control del sistema sin permiso. En los teléfonos se pueden encontrar los siguientes tipos de malware:

—Registradores de pulsaciones de teclado: estos programas graban en secreto todo lo que se escribe en el teléfono, como contraseñas, detalles de tarjetas de crédito y demás información confidencial.

—Troyanos: al igual que el famoso caballo de Troya, estos programas maliciosos se disfrazan de aplicaciones o archivos inofensivos, pero en realidad contienen código dañino que puede dar a los piratas informáticos el control sobre el dispositivo. - Phishing: los piratas informáticos usan correos electrónicos o mensajes fraudulentos para engañarle y que así revele información personal o haga clic en enlaces maliciosos que puedan comprometer la seguridad de su teléfono. Todo lo que el pirata informático debe hacer es crear un correo electrónico o mensaje de texto convincente, hacerlo circular y esperar a que alguien muerda el anzuelo.

- Mensajes de control: a veces, los piratas informáticos envían mensajes de texto o comandos especialmente diseñados para aprovechar las vulnerabilidades del software del teléfono. Dichos mensajes pueden contener código malicioso que, al abrirse, da al atacante control sobre el dispositivo. Por eso no se recomienda el jailbreaking. La anulación de las restricciones de seguridad del fabricante puede exponer el sistema operativo de su teléfono a vulnerabilidades.

- Intercambio de SIM: en 2019, el entonces director general de Twitter, Jack Dorsey, fue víctima de un grupo de piratas que intercambiaban SIM. Estos piratas informáticos superan las medidas de seguridad engañando al proveedor de servicios móviles para que transfiera el número de teléfono a una nueva tarjeta SIM, lo que les permite acceder al teléfono. Una vez activada la nueva SIM y descartada la antigua, la usan para hacerse pasar por el propietario.

- WiFi y Bluetooth: los piratas informáticos pueden interceptar las conexiones WiFi y Bluetooth no seguras dentro del alcance del dispositivo. Pueden manipular los datos transmitidos hacia y desde el teléfono, lo que puede comprometer la seguridad y la privacidad. Otras tecnologías de comunicación inalámbrica, como la comunicación de campo cercano (NFC), que se usa principalmente para pagos sin contacto, también presentan riesgos de seguridad que los piratas informáticos pueden aprovechar para acceder a los datos financieros, modificar los detalles de las transacciones y mucho más.

- Cables: es raro, pero se pueden usar cables USB o puertos de carga maliciosos para introducir código dañino en el teléfono al conectarlo. Los cables telefónicos y las estaciones de carga públicas corruptos pueden dar a los piratas informáticos acceso al dispositivo sin permiso.

- Criptominería: los criptomineros instalan en secreto software de minería en el teléfono y usan su potencia de proceso para generar criptomonedas. Este tipo de pirateo, conocido como criptojacking, agota el teléfono sin su conocimiento y lo sobrecalienta, provocando un rendimiento deficiente y menos duración de la batería. No se trata únicamente de la molestia: la criptominería también puede poner en riesgo la seguridad de su dispositivo al abrir una puerta trasera para que los piratas informáticos roben sus datos.

- StingRays: las torres de telefonía móvil falsas, también conocidas como receptores de IMSI o «Stingrays» se crearon originalmente como técnica de vigilancia para las agencias de las fuerzas del orden; ahora, son los piratas informáticos quienes las usan para interceptar y supervisar las comunicaciones móviles. Estos dispositivos imitan las torres de telefonía móvil auténticas, engañando al teléfono para que se conecte a ellas. Una vez conectado, los piratas informáticos pueden escuchar sus llamadas, interceptar mensajes de texto e incluso rastrear su ubicación.

- Spyware: el spyware permite a los piratas informáticos supervisar sus actividades, acceder a su información personal y, potencialmente, grabar sus conversaciones. Un ejemplo es Pegasus, uno de los programas de spyware más sofisticados y potentes, que supuestamente se ha usado para rastrear a líderes políticos, periodistas y activistas de todo el mundo.

¿Quién piratea los teléfonos?

Los piratas informáticos tienen como objetivo a propietarios de teléfonos inteligentes para robar información personal, exigir un rescate y filtrar información confidencial, entre otras actividades ilícitas. La mayoría de los piratas informáticos pueden encuadrarse en uno de estos cinco grupos:

- Ciberdelincuentes: estas personas o grupos participan en actividades ilegales en línea, como piratear teléfonos, con la intención de obtener ganancias financieras. Suelen robar información personal, venderla en la dark web y realizar actividades fraudulentas.

- Piratas informáticos y hacktivistas: los piratas informáticos y hactivistas piratean teléfonos por varias razones, entre ellas motivaciones políticas, empresariales, personales o ideológicas, con el objetivo de exponer vulnerabilidades, promover una causa o interrumpir el funcionamiento de los sistemas.

- Estafadores: estas personas usan técnicas de engaño para que los usuarios de teléfonos revelen información personal, a menudo con la intención de causar un fraude financiero o de robar identidades. Los estafadores suelen orquestar un phishing por correo electrónico, por lo que hay que ser escéptico ante los correos electrónicos, los mensajes de texto y las llamadas telefónicas sospechosos.

- Amenazas internas: las amenazas internas provienen de dentro de una organización. Estas personas suelen tener acceso autorizado a los teléfonos y aprovechan sus privilegios para obtener acceso no autorizado o filtrar información confidencial.

- Agencias gubernamentales: algunas agencias de inteligencia gubernamentales pueden piratear los teléfonos inteligentes como parte de sus esfuerzos por la seguridad nacional y la lucha contra el terrorismo. Bajo ciertas circunstancias, pueden aprovechar las vulnerabilidades en los sistemas operativos de los teléfonos o usar spyware avanzado para obtener acceso. Al supervisar las comunicaciones y rastrear los movimientos, pueden recopilar inteligencia crucial para descubrir posibles amenazas y proteger a los ciudadanos.

¿Listo para enfrentarse a los piratas informáticos? Nosotros le respaldamos. Proteja sus dispositivos y datos en línea con estos ocho consejos de protección contra los piratas informáticos.

Señales de que su teléfono ha sido pirateado

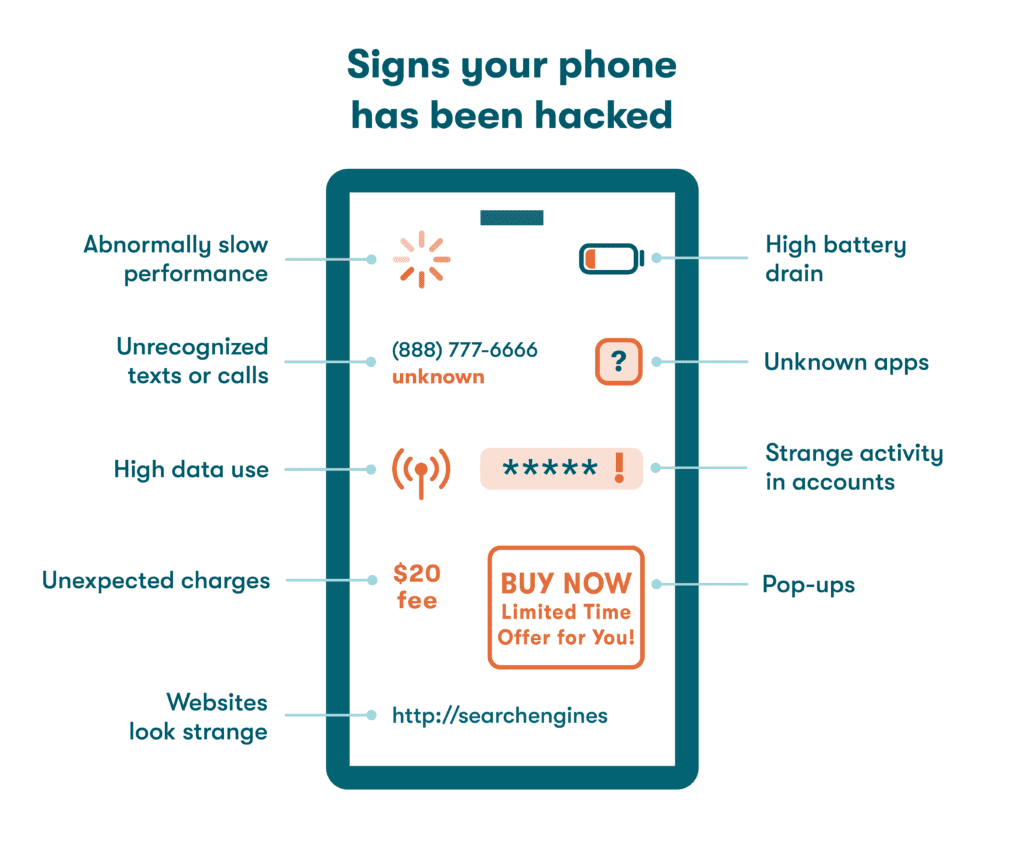

Después de ver actividad sospechosa en el teléfono inteligente, la primera pregunta que probablemente se le ocurrirá es: ¿cómo puedo saber si mi teléfono ha sido pirateado? Algunos signos reveladores del pirateo del teléfono pueden ayudarle a identificar si usted se ha convertido en un objetivo.

Tenga en cuenta estas señales para saber si su teléfono ha sido pirateado:

- Aplicaciones desconocidas: si ve alguna aplicación desconocida que no recuerde haber instalado en el teléfono, esto podría significar un posible compromiso. Sin embargo, no confunda estas aplicaciones con el bloatware, que son las aplicaciones preinstaladas innecesarias que vienen con el teléfono.

- Alto consumo de batería: si la batería de su teléfono se agota demasiado rápido, incluso con un uso normal, puede ser debido a que se ejecutan procesos maliciosos en segundo plano.

- Rendimiento anormalmente lento: si su teléfono se vuelve lento de repente y tarda más en abrir las aplicaciones o responder a comandos, podría ser un signo de malware o actividad no autorizada. Si experimenta cortes de llamadas, le faltan mensajes de texto, el teléfono se congela, se bloquea o se reinicia inesperadamente, puede deberse a que las aplicaciones en segundo plano no deseadas agotan la potencia de procesamiento del teléfono.

- Actividad extraña en las cuentas en línea: si observa actividad sospechosa, como intentos de ingreso o cambios en las opciones de su cuenta, podría significar que alguien ha obtenido acceso no autorizado a sus cuentas a través del teléfono.

- Mensajes de texto o llamadas no reconocidos en los registros: los mensajes de texto o registros de llamadas desde números desconocidos en el teléfono pueden significar que otra persona usa el teléfono o intercepta sus comunicaciones. Compruebe de forma consistente sus registros de llamadas para detectar actividad inusual y valore la posibilidad de bloquear e informar de números desconocidos.

- Ventanas emergentes: ¿ve anuncios emergentes persistentes e intrusivos en el teléfono? Estas ventanas emergentes, especialmente las que aparecen fuera de las aplicaciones que usa, pueden ser un signo de infección de adware. No haga clic ni abra estas ventanas emergentes para evitar más problemas.

- Alto uso de datos: el uso excesivo de datos por encima de los patrones habituales, especialmente cuando no se han cambiado los hábitos de uso de Internet, podría significar que el malware o los procesos no autorizados consumen datos en segundo plano.

- Los sitios web tienen un aspecto extraño: si los sitios web que visita regularmente aparecen de repente distorsionados, tienen diseños inusuales o muestran contenido inesperado, podría significar que su teléfono inteligente se ha visto comprometido y que se le redirige a sitios web no seguros.

- Cargos inesperados en la factura de teléfono: pueden producirse cargos no autorizados por aplicaciones no deseadas que consumen datos excesivos y causan cargos adicionales. Algunas aplicaciones, conocidas como fleeceware, pueden inflar su factura con tarifas innecesarias.

¿Se puede piratear la cámara de mi teléfono?

Si su teléfono se ha visto comprometido, es posible que alguien piratee su cámara a distancia y le espíe en tiempo real, especialmente cuando está conectado a una WiFi pública no segura.

Si sospecha que se ha producido un acceso no autorizado a la cámara, mire si hay fotos y videos desconocidos en la galería y observe si el flash o el icono de grabación se activa de forma inesperada. Estas señales pueden indicar que otra persona ha obtenido el control de la cámara sin su conocimiento.

Qué hacer si su teléfono ha sido pirateado

Si su teléfono ha sido pirateado, debe actuar rápidamente para limitar los daños. Esto es lo que debe hacer si cree que su teléfono ha sido pirateado:

- Eliminar las aplicaciones no reconocidas o sospechosas: observe cuidadosamente todas las aplicaciones y desinstale todo lo que parezca desconocido o sospechoso. A veces, los piratas informáticos disfrazan el malware como aplicaciones en segundo plano inofensivas, por lo que es importante verificar y eliminar cualquier aplicación que genere preocupación.

- Ejecute software antimalware: use un escáner y una herramienta de eliminación de malware fiable para escanear a fondo el teléfono en busca de software malicioso. Esto garantiza que todos los elementos del pirateo sean identificados y eliminados.

- Desactive el punto de acceso personal y el Bluetooth: la difusión del punto de acceso personal o mantener el Bluetooth encendido puede exponer el teléfono a posibles piratas informáticos. Desactive el punto de acceso y el Bluetooth de su teléfono inteligente cuando no los use, y configure una contraseña segura para evitar el acceso no autorizado a su red.

- Cambie las contraseñas: haga que sus antiguas contraseñas sean inútiles actualizándolas todas de inmediato. Esto restringe el acceso no autorizado a sus cuentas y protege su información personal.

- Avise a sus contactos de que ignoren cualquier mensaje sospechoso suyo: los piratas informáticos pueden usar el dispositivo comprometido para enviar mensajes fraudulentos o maliciosos, por lo que alertar a sus contactos puede ayudar a evitar que caigan en cualquier estafa o malware.

- Restaure su dispositivo: valore realizar un restablecimiento de fábrica como último recurso para eliminar el malware del teléfono. Recuerde que este paso eliminará todos los datos almacenados en el dispositivo, por lo que debe realizar una copia de seguridad de sus contactos, fotos, notas y otros archivos importantes de antemano. Tenga cuidado al restablecer su teléfono para evitar perder datos valiosos sin querer. Puede restaurar los teléfonos inteligentes Android y iPhone a sus opciones de fábrica usando sus respectivas guías oficiales.

Cómo proteger su teléfono para que no sea pirateado

Pequeños pasos como mantener el teléfono actualizado y activar las opciones de seguridad como la 2FA serán de gran ayuda para proteger el teléfono contra los piratas informáticos. Algunas de las mejores formas de evitar que su teléfono sea pirateado incluyen las siguientes:

- Mantenga siempre el teléfono consigo: una de las formas más fáciles de piratear el teléfono es accediendo físicamente al mismo. No dejar el teléfono sin supervisión puede reducir en gran medida el riesgo de que se lo roben y evitar el acceso no autorizado al dispositivo. Asegúrese de agregar un código de acceso seguro y único al teléfono como capa adicional de seguridad.

- Cree contraseñas seguras: usar contraseñas débiles o reutilizar la misma contraseña para varias cuentas hace que sea más fácil para los piratas informáticos descifrar sus contraseñas usando ataques de fuerza bruta. En vez de ello, use contraseñas únicas y seguras para todas sus cuentas, maximizando la seguridad contra estos ciberataques.

- Use un administrador de contraseñas: los administradores de contraseñas crean contraseñas seguras y únicas para todas sus cuentas. Los administradores de contraseñas avanzados, como Dashlane, suelen venir equipados con funciones de seguridad adicionales, como una VPN, la 2FA y el monitoreo de la dark web. Incluso puede usarlos para almacenar de forma segura sus credenciales bancarias en una billetera digital, lo que refuerza la seguridad y la comodidad de las compras en línea.

- Active la autenticación de dos factores (2FA): la 2FA agrega una capa adicional de seguridad al requerir algo más que una simple contraseña para acceder a sus cuentas, lo que hace que sea más difícil para los piratas informáticos ingresar. También puede usar tecnología biométrica, como el reconocimiento facial, para mejorar la seguridad.

- Elimine los mensajes sospechosos: el phishing es una táctica habitual para enviar malware o convencer a los usuarios de que revelen información privada. Por eso debe tener cuidado con las llamadas, correos electrónicos y mensajes de texto inesperados o sospechosos, y evitar hacer clic en enlaces o archivos adjuntos de fuentes desconocidas.

- Borre el historial de Internet con frecuencia: borre el historial de su navegador, incluidas las cookies y la caché, para evitar la elaboración de perfiles de sus actividades en línea y proteger su privacidad.

- No use una WiFi pública sin una VPN: el uso de redes WiFi públicas no seguras le pone en riesgo de convertirse en objetivo de los piratas informáticos. Por eso siempre debe usar una red privada virtual (VPN) para conectarse de forma segura a una red WiFi abierta.

- Desactive el Bluetooth y el punto de acceso cuando no lo use: al desconectar el teléfono de Internet y desactivar el Bluetooth, se crea una «brecha de aire» que evita que los piratas informáticos accedan a distancia al dispositivo o instalen malware.

- Evite el jailbreak: el jailbreak o el rooting implica modificar el sistema operativo del teléfono para superar las limitaciones establecidas por los desarrolladores o fabricantes. Aunque le permite realizar cambios personalizados, también debilita la seguridad integrada del teléfono (ya que ejecuta un sistema operativo sin garantía), lo que hace que sea más fácil para los piratas informáticos aprovechar las vulnerabilidades e instalar malware.

- No descargue aplicaciones de poca calidad desde fuentes no fiables: compruebe las opiniones e investigue antes de instalar una aplicación. Si no está seguro o tiene dudas sobre la seguridad de las mismas, lo mejor es evitar instalarlas por completo.

- Mantenga su teléfono y las aplicaciones actualizados: mantenga sus aplicaciones y el sistema operativo actualizados instalando actualizaciones y parches cuando se le solicite. Suelen contener correcciones de errores y mejoras de seguridad que le protegen de los riesgos y vulnerabilidades conocidos.

- Use software antivirus y antimalware: no importa lo cuidadoso que sea, los pirateos y el malware pueden llegar al teléfono. Al ejecutar regularmente software antivirus y antimalware fiable, puede escanear y eliminar las amenazas en el dispositivo mientras también recibe protección en tiempo real que detecta las amenazas emergentes.

- Bloquee la tarjeta SIM: hoy en día, los sistemas operativos le permiten bloquear el teléfono y también la tarjeta SIM con un PIN para evitar usos no autorizados. Hacerlo garantiza que su teléfono solo se pueda usar con su red celular. Si tiene un teléfono inteligente Android, puede bloquear o desbloquear su tarjeta SIM seleccionando Más opciones de seguridad en Seguridad, en Opciones. Para un iPhone, puede acceder a este apartado seleccionando PIN de la SIM en Datos móviles, en Ajustes.

Proteja sus teléfonos inteligentes con Dashlane

Con Dashlane, administrar sus contraseñas y mucho más para proteger sus dispositivos, cuentas y privacidad es fácil. Las funciones estándar como la 2FA, una VPN y el uso compartido de contraseñas seguro reducen el riesgo de que los piratas informáticos obtengan acceso a sus aplicaciones, contactos y datos confidenciales en el teléfono inteligente.

La encriptación de Dashlane lleva la seguridad de su dispositivo al siguiente nivel. Usando una clave AES de 256 bits para la encriptación, la billetera digital almacena de forma segura su información de pago, lo que hace que las transacciones en línea en el teléfono inteligente sean más seguras y cómodas. Además, el llenado automático inteligente le ayuda a escribir con precisión los detalles de ingreso sin preocuparse por los registradores de teclas ni el phishing.

En un mundo siempre en línea, las vulnerabilidades de ciberseguridad pueden surgir en cualquier lugar, desde las aplicaciones al reloj inteligente o los dispositivos domésticos inteligentes. Siga nuestra lista de verificación de seguridad personal y descubra cómo Dashlane protege sus dispositivos y datos personales las 24 horas del día, los 7 días de la semana.

Preguntas frecuentes (FAQ)

¿Cuál es el teléfono más difícil de piratear?

Los teléfonos Android son más el objetivo de los piratas informáticos porque hay más, pero los iPhone también son cada vez más objetivo. Los iPhone son más difíciles de piratear debido a su entorno de desarrollo cerrado, mientras que los dispositivos Android suelen ser más fáciles de piratear debido a la naturaleza abierta del sistema operativo.

¿Se puede piratear mi teléfono mientras está apagado?

En resumen, no. Apagar el teléfono detiene la mayoría de los intentos de pirateo, ya que no hay conexión a Internet y no se puede ejecutar código malicioso. Sin embargo, vale la pena señalar que los modelos de iPhone más modernos entran en un estado de baja potencia en lugar de apagarse por completo, lo que permite funciones como Buscar mi iPhone. Aunque es poco probable, hay una pequeña posibilidad de que los piratas informáticos puedan aprovechar esta función en el futuro.

¿Puede alguien piratear un teléfono solo sabiendo el número?

Sí, pero no es fácil para alguien piratear el teléfono solo con tener el número. La mayoría de las veces, los piratas informáticos usan el número como parte de un plan mayor. Pueden enviarle mensajes de texto maliciosos para engañarle, rastrear su paradero, enviar enlaces dañinos o incluso interceptar mensajes de la 2FA con spyware.

¿Puede un sitio web piratear el teléfono?

Sí. Los sitios web falsos o maliciosos pueden piratear el teléfono usando técnicas como las descargas móviles. Los piratas informáticos también pueden aprovechar los sitios web legítimos mediante la publicidad maliciosa, por lo que es importante mantenerse alerta y evitar interactuar con contenido en línea sospechoso.

Referencias

- Statista, «Number of smartphones sold to ends users worldwide from 2007 to 2021», [Número de teléfonos inteligentes vendidos a los usuarios finales en todo el mundo desde 2007 hasta 2021], octubre de 2022.

- McAfee, «McAfee 2023 Consumer Mobile Threat Report», [Informe de amenazas móviles para el consumidor de McAfee de 2023], febrero de 2023.

- Dashlane, «El iceberg de la Dark Web explicado en términos simples», junio de 2023.

- Dashlane, «Once amenazas cibernéticas sobre las que hay que estar informado y defenderse», abril de 2023.

- Kaspersky, «What is a Trojan horse and what damage can it do?» [¿Qué es un troyano y qué daño puede hacer?]

- Kaspersky, «What is Jailbreaking: Definition and Explication». [Qué es el jailbreaking: definición y explicación].

- CNBC, «Here’s how the recent Twitter attacks likely happened and why they’re becoming more common», [Así es como se produjeron probablemente los recientes ataques de Twitter y por qué son cada vez más habituales], septiembre de 2019.

- MakeUseOf, «5 Ways Hackers Use Public Wi-Fi to Steal Your Identity», [Cinco maneras en que los piratas informáticos usan la wifi pública para robar identidades], julio de 2022.

- MakeUseOf, «7 Security Risks You Need to Be Aware of When Using NFC», [Siete riesgos de seguridad que hay que tener en cuenta al usar NFC], junio de 2023.

- Forbes, «How ‘Juice Jackers’ Plant Malware On Your Phone At Airports And Hotels», [Cómo los «juice jackers» plantan malware en el teléfono en aeropuertos y hoteles], abril de 2023.

- Wikipedia, «Cryptojacking».

- Wikipedia, «IMSI-catcher».

- Wikipedia, «Pegasus (spyware)».

- Dashlane, “Why Dashlane Will Never Ask You for Credentials in an Email (Because That’s How Phishing Works),” (¿Por qué Dashlane nunca le pedirá sus credenciales en un correo electrónico? (Porque así es como funciona el phishing)), noviembre de 2021.

- Dashlane, «Ocho consejos de protección contra piratas informáticos para mantener las cuentas en línea protegidas», mayo de 2023.

- TechTarget, «What is bloatware? How to identify and remove it». [Qué es el bloatware: cómo identificarlo y eliminarlo].

- SafetyDetectives, «What Is Fleeceware & How to Prevent Fleeceware Scams in 2023», [Qué es el fleeceware y cómo evitar estafas de fleeceware en 2023], junio de 2023.

- Dashlane, «5 razones por las que debe crear una copia de respaldo de su computadora a menudo», mayo de 2023.

- Samsung, «Cómo realizar un restablecimiento de fábrica en un teléfono inteligente Android». Octubre de 2020.

- Apple, «Cómo restablecer de fábrica el iPhone, iPad o iPod touch», junio de 2023.

- Dashlane, «¿Qué es un ataque de fuerza bruta?» febrero de 2020.

- Dashlane, «Why You Need to Have Secure Passwords in 2023», [Por qué necesita tener contraseñas seguras en 2023], febrero de 2023.

- Dashlane, «How a Password Manager Protects You and Your Data», [Cómo un administrador de contraseñas lo protege a usted y a sus datos], octubre de 2022.

- Dashlane, «¿Son seguras las billeteras digitales?» junio de 2023.

- Dashlane, «Autenticación de dos factores 101: qué es y por qué importa», junio de 2022.

- Dashlane, «¿Por qué necesita una VPN? No se pierda estas tres ventajas clave», diciembre de 2022.

- Dashlane, «Por qué debería mantener sus aplicaciones actualizadas», marzo de 2022.

- .Dashlane, «La forma más precisa de rellenar automáticamente formularios en la web».

- Dashlane, «Seguridad y privacidad cuando no trabaja».

- Nord VPN, «Android vs. iOS: Security comparison 2023», [Android frente a iOS: comparación de seguridad en 2023], enero de 2023.

- Euronews, «Your iPhone can be hacked with malware even when it’s switched off, new research finds», [Su iPhone puede ser pirateado con malware incluso cuando está apagado, según una nueva investigación], mayo de 2022.

- McAfee, «How Do Hackers Hack Phones and How Can I Prevent It?» [¿Cómo piratean los teléfonos los piratas informáticos y cómo puedo evitarlo?] Septiembre de 2022.

- Kaspersky, «How to remove a hacker from your smartphone». [¿Cómo eliminar a un pirata informático del teléfono inteligente?]

- Avast, «How to Know If Your Phone Has Been Hacked», [Cómo saber si su teléfono ha sido pirateado], enero de 2023.

- Certo, «Can Someone Hack My Phone From My Number?» [¿Puede alguien piratear mi teléfono con solo mi número?] marzo de 2023.

- NordVPN, «What is bluejacking? How to avoid bluejacking attacks», [¿Qué es el bluejacking? ¿Cómo evitar ataques de bluejacking?], enero de 2022.

- Dashlane, «Monitoreo de la Dark Web».

- CSO, «11 types of hackers and how they will harm you», [Once tipos de piratas informáticos y cómo hacen daño al usuario], septiembre de 2020.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane