El coste medio de una violación de datos en los Estados Unidos es de 9,44 millones de dólares. Las organizaciones no solo se enfrentan a pérdidas financieras, sino también a daños en su reputación. Para las empresas que se esfuerzan por evitar o recuperarse de una violación de datos, conocer el curso de acción correcto puede ser un desafío. Exploremos cómo evitar una violación de datos y mitigar estos riesgos.

¿Qué es una violación de datos?

Una violación de datos es un incidente de seguridad en el que alguien accede a datos protegidos, confidenciales y secretos sin autorización. Se produce cuando se violan las medidas de seguridad de protección de datos. Estas violaciones pueden ser accidentales o intencionadas, pero a menudo son orquestadas por ciberdelincuentes motivados por ganancias financieras, espionaje o terrorismo.

La pérdida o robo de información confidencial, que va desde credenciales financieras hasta propiedad intelectual, puede tener consecuencias de largo alcance. Dichas consecuencias pueden incluir daños en la reputación, pérdidas financieras, desafíos operativos y ramificaciones legales, además de los recursos gastados en investigaciones y soluciones.

Muchos ciberdelincuentes tienden a filtrar información confidencial de este tipo en la dark web, una parte anónima de Internet que se ha convertido en caldo de cultivo de actividades maliciosas. Allí, las personas anónimas pueden adquirir ingresos robados, credenciales de cuentas bancarias y datos de empresas en solo unos clics.

¿Cómo se produce una violación de datos?

Las violaciones de datos suelen deberse a vulnerabilidades del sistema y a comportamientos laxos de los usuarios que los piratas informáticos explotan. La creciente dependencia de la tecnología a menudo da prioridad a la comodidad sobre la seguridad, lo que lleva a un aumento de los incidentes de violaciones de datos. Algunas de las formas más habituales de violación de datos incluyen:

- Violación accidental (interna y de terceros): esto ocurre cuando una persona desencadena involuntariamente una violación de ciberseguridad al ser víctima de ataques de phishing, usar dispositivos personales de formas no seguras o usar contraseñas débiles. Acceder de forma no intencionada al dispositivo de un compañero de trabajo y ver su información confidencial (por ejemplo, durante una compartición de pantalla) también constituye una violación de datos, incluso si el espectador no comparte la información ni tiene intenciones maliciosas.

- Personas internas maliciosas: una persona interna maliciosa o criminal suele ser un empleado o contratista que aprovecha su acceso para revelar deliberadamente datos confidenciales de la empresa a terceros u otros empleados no autorizados. Sus acciones generalmente tienen que ver con la ganancia personal o con la intención de dañar a la organización y beneficiarse de la violación.

- Dispositivos perdidos o robados: extraviar cualquier dispositivo físico, como un portátil o teléfono móvil no seguros, puede representar un riesgo significativo. Estos dispositivos pueden contener datos confidenciales no encriptados que los ciberdelincuentes podrían aprovechar. Por lo tanto, los empleados deben tomar precauciones para proteger sus dispositivos donde los malos actores puedan acceder a los datos de la empresa.

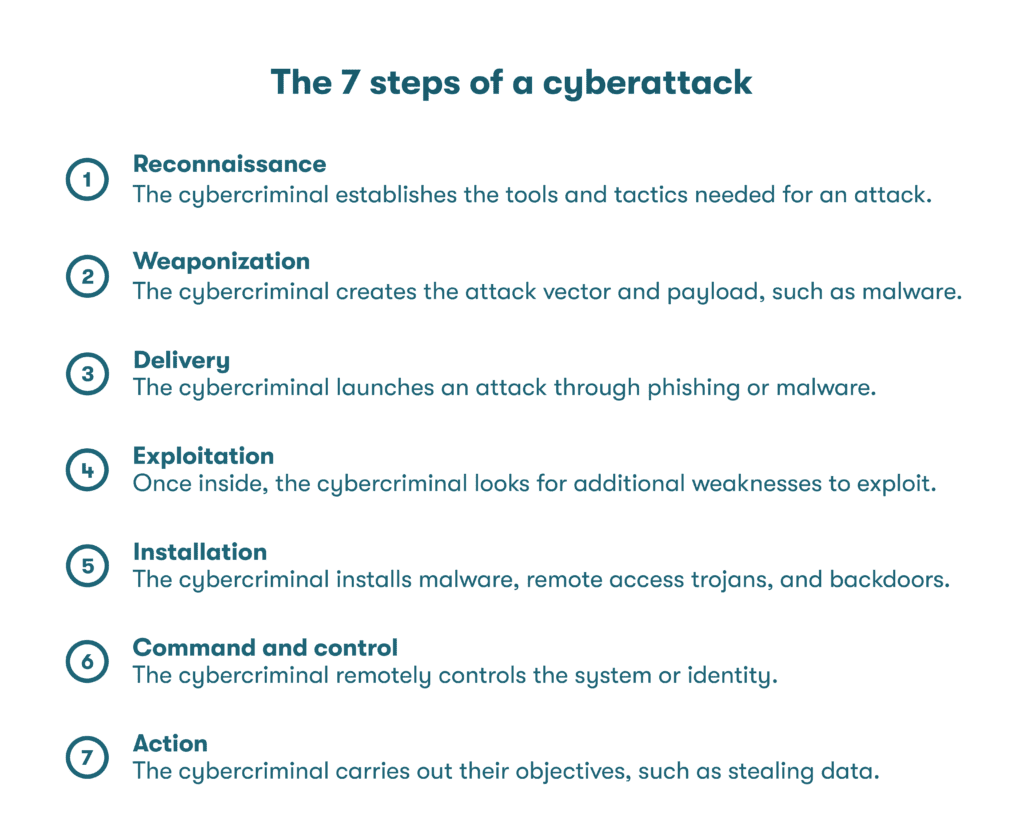

- Ciberataques: los expertos han determinado que los ciberataques suelen desarrollarse en siete pasos, comenzando con una investigación exhaustiva para identificar vulnerabilidades dentro de la infraestructura digital de una organización. Los ciberdelincuentes obtienen acceso no autorizado al sistema al aprovechar las lagunas de seguridad, que les permiten violar y robar información valiosa con fines maliciosos.

La creciente popularidad de la ciberdelincuencia ha hecho que la ciberseguridad sea más importante que nunca. Más información sobre los diferentes tipos de amenazas cibernéticas de las que hay que estar al tanto y defenderse.

Cómo evitar violaciones de datos

La puesta en marcha de medidas preventivas, como el uso de herramientas de prevención y el seguimiento de prácticas de seguridad sólidas, son las mejores formas de evitar violaciones de datos. Los siguientes métodos le ayudarán a comprender cómo evitar violaciones de datos y minimizar su impacto.

- Cree una política de ciberseguridad, incluido un plan de respuesta a incidentes

Una política de ciberseguridad integral ayuda a una organización a responder a violaciones de datos, acelerar la detección y contención de violaciones y tomar medidas para evitar futuros percances. La política detalla cómo la organización mantendrá los sistemas seguros, hará cumplir los protocolos de acceso y formará a los empleados en las prácticas recomendadas de ciberseguridad. Como parte de esta política, un plan de respuesta a incidentes (IRP) detalla los pasos a seguir cuando se produce un ciberataque. Y una política de contraseñas ayuda a evitar ciberataques al educar a los empleados sobre las prácticas recomendadas y reglas para el uso de contraseñas con cuentas empresariales.

- Siga las prácticas recomendadas de seguridad

La puesta en marcha de las prácticas recomendadas para evitar violaciones de datos puede proteger de forma efectiva los datos confidenciales y ayudar a mitigar los riesgos de violaciones.

- Cree y almacene contraseñas seguras de forma segura: contraseñas seguras únicas, complejas y largas ayudan a evitar que los ciberdelincuentes pirateen sus sistemas de TI. El mejor lugar para almacenar contraseñas es un administrador de contraseñas encriptado.

- Use una VPN: una red privada virtual (VPN) encripta sus actividades en línea, lo que agrega una capa de seguridad adicional incluso si usa WiFi no segura. Las VPN pueden facilitar el cumplimiento de las regulaciones de protección de datos y las políticas de privacidad de la empresa. Evitan la vigilancia de Internet y la interceptación de datos por parte de ciberdelincuentes que pueden estar al acecho en la misma red, lo que reduce el riesgo de violaciones de datos.

- Active la autenticación de dos factores: la autenticación de dos factores o 2FA requiere verificación adicional (generalmente un código único enviado a su dispositivo móvil) al ingresar en cuentas. La 2FA hace que sea significativamente más difícil para los atacantes acceder a datos confidenciales porque incluso si logran obtener su contraseña, también necesitan su dispositivo.

- Compartimente su red: puede aislar datos confidenciales de otros sistemas o dispositivos segmentando la red de su organización en subredes. La separación ayuda a minimizar la exposición y el daño potencial si un área de su red se ve comprometida.

- Inicio de sesión único (SSO): el SSO permite a los usuarios acceder a varias aplicaciones y sistemas usando un único conjunto de credenciales. Simplifica la administración de acceso al permitir a los usuarios autenticarse una vez y acceder a varios sistemas, lo que reduce la carga de administrar varios nombres de usuario y contraseñas.

Con el SSO, los administradores de TI pueden permitir y revocar el acceso fácilmente, lo que permite un control de acceso oportuno y seguro a los sistemas de la empresa. El SSO también fortalece la seguridad mediante medidas de autenticación seguras, simplifica la auditoría y la generación de informes y se integra con el software de administración de identidad y acceso (IAM) para el control centralizado de los permisos y la supervisión de los usuarios.

- Aproveche las herramientas de prevención de violaciones de datos

Comprender cómo protegerse contra violaciones de datos implica aprovechar las herramientas de prevención, que actúan como la primera línea de defensa cuando los ciberdelincuentes intentan piratear sistemas de TI.

A continuación se muestra una lista de las soluciones más efectivas contra violaciones de datos que puede incluir en su arsenal:

- Soluciones de seguridad de terminales: la seguridad de terminales hace referencia a la protección de los dispositivos de usuario, como ordenadores de escritorio, portátiles y teléfonos móviles, de las amenazas cibernéticas. Se centra en proteger estos dispositivos y los datos a los que acceden, almacenan o transmiten, independientemente de su ubicación o conexión de red.

Empresas como Crowdstrike y Cloudflare se especializan en soluciones de seguridad de terminales que tienen como objetivo evitar, detectar y responder a diversas violaciones de datos. Por ejemplo, la plataforma Falcon de Crowdstrike combina IA, aprendizaje automático y análisis de comportamiento para la protección avanzada de terminales, que ofrece monitorización continua, búsqueda de amenazas y servicios de respuesta a incidentes. Cloudflare, por otro lado, se centra principalmente en las soluciones de seguridad y rendimiento web, pero también ofrece funciones de seguridad de terminales para proteger los dispositivos que se conectan a su red de las amenazas basadas en la web.

- Administrador de contraseñas: un administrador de contraseñas puede ayudar a evitar violaciones de datos al organizar y proteger sus credenciales en varias cuentas y dispositivos. Genera, almacena y rellena automáticamente contraseñas de forma segura, lo que reduce el riesgo de contraseñas débiles o reutilizadas que se pueden comprometer fácilmente. Los administradores de contraseñas avanzados, como Dashlane, ofrecen capas adicionales de seguridad en forma de encriptación, 2FA y una VPN.

- Software de administración de información de seguridad y eventos (SIEM): las herramientas de SIEM ofrecen monitorización y análisis de eventos en tiempo real, lo que ayuda a identificar y responder a incidentes de seguridad rápidamente. Al recopilar y correlacionar datos de varias fuentes, el software de SIEM mejora la detección de amenazas, lo que evita violaciones de datos al alertar a los equipos de seguridad sobre actividades o anomalías sospechosas.

- Sistemas de detección y prevención de intrusiones (IDPS): estos sistemas supervisan el tráfico de red, detectan amenazas potenciales y evitan activamente el acceso no autorizado o actividades maliciosas. Los IDPS pueden identificar y bloquear comportamientos sospechosos, como los intentos repetidos de acceder a datos confidenciales, lo que reduce las posibilidades de una violación de datos exitosa.

- Promueva la formación y la concienciación de los empleados

Educar a los empleados sobre los riesgos de ciberseguridad y cómo identificar y responder a las amenazas es una medida preventiva esencial. Por ejemplo, la comunicación regular debe recordarles los riesgos de hacer clic en enlaces sospechosos o archivos adjuntos de correo electrónico de fuentes desconocidas. La formación y una cultura de seguridad garantizan que cada persona entienda su papel diario en la protección de los datos de la empresa.

- Realización de evaluaciones de vulnerabilidad

La ejecución de evaluaciones de vulnerabilidades puede identificar de forma proactiva las debilidades y vulnerabilidades del sistema, de la red y de la aplicación. Al evaluar y abordar regularmente estas vulnerabilidades, las organizaciones pueden implementar las medidas y parches de seguridad necesarios para cerrar posibles puntos de entrada para los piratas informáticos.

- Actualización del software y los parches de seguridad de forma regular

Las actualizaciones y parches de software incluyen correcciones para vulnerabilidades y debilidades de seguridad conocidas. Al aplicar rápidamente estas actualizaciones, las organizaciones se aseguran de que sus sistemas estén equipados con las medidas de seguridad más recientes.

Ahora que sabe cómo evitar una violación de datos, aprendamos a responder y contener una violación de datos.

Cómo responder a una violación de datos

Ninguna empresa es inmune si el número de violaciones de datos aumenta casi cada año. Sin embargo, las empresas preparadas pueden mitigar la situación lo más rápidamente posible. Siga los pasos a continuación para responder de forma rápida y efectiva a un incidente de seguridad.

- Inicie acciones de respuesta inmediata a incidentes

- Detecte la violación

Supervise activamente los registros de red, las alertas de seguridad y las actividades anormales para identificar signos de una violación de datos. Los sistemas de detección de intrusiones y las herramientas de seguridad pueden ayudar a identificar el acceso no autorizado o el comportamiento sospechoso.

La detección oportuna de una violación de datos es crucial para contener el daño. Si una violación pasa desapercibida, el intruso puede acceder a otras áreas de la red de una empresa, supervisar las actividades empresariales o vender más información privada en la dark web. Muchas empresas de alto perfil han experimentado violaciones que se descubrieron meses o años después, como la violación de Yahoo en 2013, que se detectó después de cuatro años, y la violación de Equifax en 2017, que permaneció sin detectarse durante meses.

- Contenga la violación

Una vez que se detecta una violación, el objetivo es minimizar su propagación y evitar la exposición o daño de datos adicionales. En primer lugar, aísle los sistemas afectados y desconéctelos de la red. Para limitar el daño, también puede implementar medidas temporales más estrictas, como restricciones de cortafuegos, controles de acceso y segmentación de red.

- Reúna pruebas y analice

Recopile y conserve pruebas de la violación para hacer un análisis en profundidad. En el caso de una violación de datos importante, la mayoría de las empresas optan por contratar a un equipo ciberforense de terceros de buena reputación para realizar este análisis.

Un análisis exhaustivo de una violación de datos implica: - Documentación de la línea de tiempo de eventos: esta documentación sirve como referencia para la investigación y ayuda a establecer una comprensión clara de la secuencia de eventos.

- Captura de registros del sistema: contienen información valiosa sobre el acceso de los usuarios, el tráfico de red y el comportamiento del sistema, que puede proporcionar información sobre la violación y ayudar a revelar los métodos del atacante.

- Análisis de los métodos de ataque y el punto de entrada: se pueden usar varios métodos, como el análisis del tráfico de red, las imágenes forenses y el análisis de malware, para revisar los métodos de ataque y determinar el punto de entrada de la violación.

Esta información es crucial para comprender el alcance de la violación y la puesta en práctica de medidas de remediación adecuadas. También ayuda a implementar mecanismos de seguridad más robustos para evitar futuras violaciones de naturaleza similar.

- Elimine todas las causas de la violación

Use todas las pruebas reunidas para identificar y abordar las causas raíz que llevaron a la violación. Investigue las debilidades existentes realizando pruebas de penetración, escaneo de vulnerabilidades y revisiones de código para descubrir posibles fallos de seguridad. Luego, analice los controles de seguridad y determine cualquier brecha de seguridad que pueda haber sido aprovechada por los atacantes y que deba parchearse.

Durante su investigación, tenga en cuenta también el elemento humano. Revise la actividad, la concienciación y la formación de los empleados para identificar cualquier brecha en las prácticas de seguridad que pueda haber llevado a ataques de ingeniería social o amenazas internas.

Una vez identificadas todas las causas, tome medidas inmediatas para remediarlas parcheando software, actualizando sistemas y aplicando parches de seguridad para corregir las vulnerabilidades conocidas.

- Póngase en contacto con el proveedor de seguros cibernéticos de su organización

Las violaciones de datos pueden tener graves consecuencias financieras, particularmente para las pequeñas empresas con recursos limitados. El seguro cibernético cubre diferentes tipos de ciberataques y puede ayudar a compensar costes como los gastos legales, la recuperación de datos y las reparaciones de software. Póngase en contacto con su proveedor de seguros cibernéticos para obtener orientación después de una violación.

- Notifíquelo a las partes afectadas

Notificarlo a las partes afectadas, como autoridades, empleados, terceros, proveedores y clientes, puede ser un proceso complejo en función de varias regulaciones. Por lo general, lo mejor es tomar el control proactivo de la reputación de su empresa siendo el primero en revelar la violación al público. Al hacerlo, puede dar forma a la narrativa y garantizar que se comparta información precisa sobre el incidente, lo que evita la especulación y el pánico de fuentes externas.

Las notificaciones de violaciones de datos deben proporcionarse a través de los canales adecuados para cumplir con las leyes aplicables. Las notificaciones suelen cubrir los detalles de violaciones, los pasos realizados y las acciones recomendadas para los destinatarios. El incumplimiento de los requisitos de notificación puede dar lugar a penalizaciones, problemas legales, daños en la reputación e incluso la pérdida de ciertos privilegios empresariales.

- Céntrese en la recuperación y la prevención futura

La recuperación de una violación de datos implica la realización de auditorías de seguridad exhaustivas para detectar vulnerabilidades y demostrar la diligencia debida. La participación de expertos externos que puedan proporcionar objetividad y experiencia en el análisis de sistemas y proponer correcciones y políticas efectivas puede ser una inversión valiosa.

Para evitar futuras violaciones, las empresas deben adoptar enfoques de defensa proactivos en capas que incluyan medidas de seguridad avanzadas (como las prácticas y herramientas recomendadas de prevención de violaciones), realizar programas de formación y concienciación de forma regular, aplicar políticas de seguridad sólidas y mantener planes de respuesta a incidentes.

Cómo Dashlane ayuda a las empresas a evitar violaciones de datos

Dashlane se esfuerza por fomentar una cultura en la que la privacidad y la seguridad se simplifiquen. Las funciones estándar de Dashlane, incluido un generador de contraseñas, la puntuación del análisis de contraseñas y la 2FA, ofrecen una administración de acceso y autenticación de usuarios mejoradas.

Todos los datos de clientes, incluidos los nombres de usuario, contraseñas, notas y metadatos, están encriptados con Dashlane. Dashlane usa Argon2, un algoritmo de hash altamente seguro que genera una clave AES de 256 bits segura para la encriptación y desencriptación de datos. Aclamado como ganador de la Competición de hash de contraseñas, se le considera uno de los algoritmos de hash más seguros. Junto con la arquitectura de conocimiento cero, nadie, ni siquiera Dashlane, puede acceder a sus datos.

Descubra cómo Dashlane ayuda a las organizaciones a mantenerse un paso por delante de las violaciones de datos con estudios de casos del mundo real. En una historia de retorno, JD+A recuperó contraseñas comprometidas, protegió sus datos e implementó una solución para ayudar a generar confianza con sus clientes.

Referencias

- IBM, «Cost of a data breach 2022», [Coste de una violación de datos 2022] 2022.

- Avast, «What is a Data Breach?» [¿Qué es una violación de datos?] marzo de 2021.

- Kaspersky, «How Data Breaches Happen», [Cómo ocurren las violaciones de datos].

- CFI, «Data Breach», [Violación de datos], marzo de 2021.

- Security Metrics, «Incident Response: 10 Things to Do if You Have A Data Breach». [Respuesta a incidentes: 10 cosas que hacer si sufre una violación de datos].

- IBM, «What is SIEM?» [¿Qué es SIEM?]

- Microsoft, «What is data loss Prevention (DLP)?» [¿Qué es la prevención de pérdidas de datos (DLP)?]

- National Institute of Standards and Technology (NIST), «Intrusion Detection and Prevention Systems». [Sistemas de detección y prevención de intrusiones].

- UpGuard, «How to Create an Incident Response Plan (Detailed Guide)», [Cómo crear un plan de respuesta a incidentes (Guía detallada)], enero de 2023.

- National Cyber Security Centre, «Yahoo data breach: NCSC response», [La violación de datos de Yahoo!, la respuesta del NCSC], octubre de 2017.

- CSO, «Equifax data break FAQ: What Happen, who was affected, what was the impact?» [La violación de datos de Equifax: qué sucedió, quién se vio afectado, cuál fue el impacto?] febrero de 2020.

- Dashlane, «Por qué todos los dispositivos de los empleados deben estar protegidos», mayo de 2021.

- Dashlane, «Once amenazas cibernéticas sobre las que hay que estar informado y defenderse», abril de 2023.

- Dashlane, «Cómo crear un plan de ciberseguridad para la pequeña empresa que funcione», febrero de 2023

- Dashlane, «Seis consejos para crear contraseñas fuertes y seguras en un mundo digital», marzo de 2023.

- Dashlane, «¿Por qué necesita una VPN? No se pierda estas tres ventajas clave», diciembre de 2022.

- Dashlane, «How a Password Manager Protects You and Your Data», [Cómo un administrador de contraseñas lo protege a usted y a sus datos], octubre de 2022.

- Dashlane, «Cómo crear una cultura de seguridad», marzo de 2022.

- Dashlane, «Entrevista con un pirata informático: Rachel Tobac le dice cómo defenderse de… ¡Bueno, de ella!» marzo de 2021.

- Statista, «Número anual de compromisos de datos y personas afectadas en los Estados Unidos desde 2005 hasta la primera mitad de 2022», enero de 2022.

- Dashlane, «6 Reasons Why Your Business Needs Cyber Insurance», [Seis razones por las que su empresa necesita seguros cibernéticos], noviembre de 2022.

- Dashlane, «Hacer de la seguridad una prioridad: cómo Dashlane protege sus datos», enero de 2023.

- Dashlane, «A Comeback Story: How JD+A Spotted Their Compromise Passwords and Secured Company and Client Data», [Una historia de regreso: cómo JD+A detectó sus contraseñas comprometidas y protegió los datos de la empresa y los clientes], marzo de 2022.

- Dashlane, “Cómo arrojar luz en la web oscura”, junio de 2022.

- Dashlane, “¿Qué tan fuerte es su contraseña y debería cambiarla?” agosto de 2022.

- Dashlane, «The 7 Steps of a Cyberattack», [Los siete pasos de un ciberataque], abril de 2023.

- Dashlane, «Creating a Password Policy Your Employees Will Actually Follow», [La creación de una política de contraseñas que sus empleados de verdad seguirán], julio de 2022.

- Dashlane, “Guía de principiantes para la autenticación de dos factores de seguridad”, agosto de 2022.

- Dashlane, «Principios y arquitectura de seguridad de Dashlane».

- Dashlane, «A Guide To External Security Threats in 2023», [Guía de las amenazas de seguridad externas en 2023], mayo de 2023.

- Dashlane, «Por qué debería mantener sus aplicaciones actualizadas», marzo de 2022.

- IT Governance USA, «Data Breach Notification Laws by State», [Leyes de notificación de violaciones de datos por estado], 2018.

- Password-hashing.net, «Password Hashing Competition», [Competición de hash de contraseñas], 2019.

- Dashlane, «IAM: 3 Letters That Drastically Improve Your Organization’s Cybersecurity», [IAM: tres letras que mejorarán drásticamente la ciberseguridad de su organización], agosto de 2022.

Regístrese para recibir noticias y actualizaciones acerca de Dashlane