Comment savoir si votre téléphone a été piraté

Avec près de 7 milliards de smartphones utilisés dans le monde, nous sommes tous devenus dépendants de ces appareils portables pour nos activités quotidiennes. Nous les considérons comme la porte d'entrée de presque toutes les applications et tous les services, de la banque à la navigation sur les médias sociaux. Malheureusement, cette commodité et cette adoption généralisée ont également fait des smartphones une cible de choix pour les cybercriminels. Examinons donc quelques conseils pratiques pour savoir si votre téléphone a été piraté et ce que vous pouvez faire pour y remédier.

Qu'est-ce que le piratage de téléphone ?

Le piratage de téléphone consiste à obtenir un accès non autorisé à un smartphone et à ses données, que ce soit par des techniques avancées, l'interception de connexions non sécurisées ou même le vol physique du téléphone.

Lorsque quelqu'un pirate un téléphone, il peut accéder à vos informations personnelles : e-mails, contacts, identifiants bancaires, etc. Les cybercriminels peuvent vendre ces données sensibles sur le Dark Web, les utiliser pour commettre un vol d'identité ou commettre d'autres cybercrimes.

Souhaitez-vous rendre la vie plus difficile aux escrocs ?

Consultez nos outils gratuits de génération de noms d'utilisateur et de génération de mots de passe aléatoires.

Comment savoir si votre téléphone a été piraté ?

Le piratage de téléphone se produit généralement lorsqu'une personne tombe dans un piège tendu par un pirate informatique, par exemple en cliquant sur un lien de phishing ou en téléchargeant des applications à partir de sources non autorisées. Les pirates informatiques sont astucieux et utilisent de nombreuses tactiques de cyberattaque pour tromper et obtenir illégalement l'accès à votre téléphone.

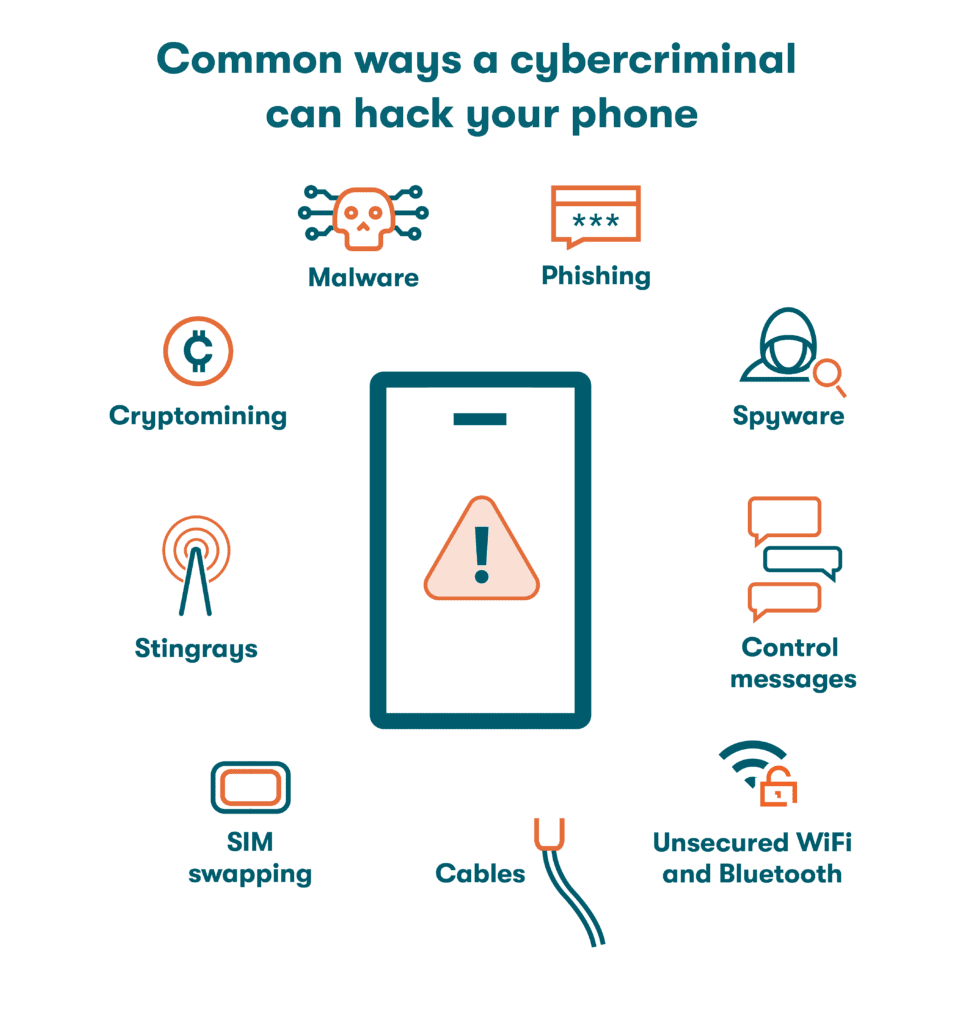

Voici quelques-unes des méthodes les plus courantes utilisées par les cybercriminels pour pirater votre téléphone :

- Les logiciels malveillants : les logiciels malveillants peuvent infecter votre appareil et voler des informations, endommager des fichiers ou prendre le contrôle de votre système sans votre autorisation. Dans les téléphones, vous pouvez trouver les types de logiciels malveillants suivants :

-Les enregistreurs de frappe : ces programmes enregistrent secrètement tout ce que vous saisissez sur votre téléphone, y compris les mots de passe, les détails des cartes de crédit et d'autres données sensibles.

—Les chevaux de Troie : comme le célèbre cheval de Troie, ces programmes malveillants se font passer pour des applications ou des fichiers inoffensifs, mais contiennent en réalité un code nuisible qui peut donner aux pirates informatiques le contrôle de votre appareil. - Le phishing : les pirates informatiques utilisent des e-mails ou des messages frauduleux pour vous inciter à révéler des données personnelles ou à cliquer sur des liens malveillants qui peuvent compromettre la sécurité de votre téléphone. Tout ce que le pirate informatique a à faire, c'est de créer un e-mail ou un SMS convaincant, de le faire circuler et d'attendre que quelqu'un morde à l'hameçon.

- Les messages de contrôle : parfois, les pirates informatiques envoient des messages texte ou des commandes spécialement conçus pour exploiter les vulnérabilités logicielles de votre téléphone. Ces messages peuvent contenir un code malveillant qui, lorsqu'il est ouvert, permet au pirate de prendre le contrôle de votre appareil. C'est pourquoi le jailbreaking n'est pas recommandé. Le fait d'outrepasser les restrictions de sécurité du fabricant peut exposer le système d'exploitation de votre téléphone à des vulnérabilités.

- L'échange de carte SIM : en 2019, Jack Dorsey, alors PDG de Twitter, a été la victime d'un groupe d'échangeurs de cartes SIM. Ces pirates contournent les mesures de sécurité en trompant votre fournisseur de services mobiles pour qu'il transfère votre numéro de téléphone vers une nouvelle carte SIM, ce qui leur permet d'accéder à votre téléphone. Une fois la nouvelle carte SIM activée et l'ancienne désactivée, ils l'utilisent pour usurper l'identité du propriétaire.

- Le Wi-Fi et le Bluetooth : les pirates informatiques peuvent intercepter les connexions Wi-Fi et Bluetooth non sécurisées à proximité de votre appareil. Ils peuvent manipuler les données transmises vers et depuis votre téléphone, ce qui peut compromettre votre sécurité et votre vie privée. D'autres technologies de communication sans fil, comme la communication en champ proche (NFC), principalement utilisée pour les paiements sans contact, présentent également des risques de sécurité que les pirates peuvent exploiter pour accéder à vos données financières, modifier les détails de vos transactions, etc.

- Les câbles : cette tactique de piratage, bien que rare, renvoie au fait que des câbles USB ou des ports de charge malveillants soient utilisés pour introduire en douce un code nuisible dans votre téléphone lorsque vous le connectez. Les câbles téléphoniques endommagés et les stations de recharge publiques peuvent permettre aux pirates informatiques d'accéder à votre appareil sans autorisation.

- Les mineurs de cryptomonnaie : les mineurs de cryptomonnaie installent secrètement un logiciel de minage sur votre téléphone et utilisent sa puissance de traitement pour générer de la crypto-monnaie. Ce type de piratage, connu sous le nom de cryptojacking, épuise votre téléphone à votre insu et le fait surchauffer, ce qui entraîne une baisse des performances et de la durée de vie de la batterie. Mais il ne s'agit pas seulement d'un désagrément : le crypto-minage peut également mettre en péril la sécurité de votre appareil en ouvrant une porte dérobée aux pirates informatiques pour qu'ils volent vos données.

- Les stingrays : les fausses tours cellulaires, également appelées IMSI catchers ont été construites à l'origine comme technique de surveillance pour les forces de l'ordre ; aujourd'hui, les pirates informatiques les utilisent pour intercepter et surveiller les communications mobiles. Ces dispositifs imitent les tours cellulaires légitimes, trompant votre téléphone pour qu'il s'y connecte. Une fois connectés, les pirates informatiques peuvent écouter vos appels, intercepter vos messages texte et même vous localiser.

- Les logiciels espions : les logiciels espions permettent aux pirates informatiques de surveiller vos activités, d'accéder à vos données personnelles et éventuellement d'enregistrer vos conversations. Pegasus, l'un des logiciels espions les plus sophistiqués et les plus puissants, en est un exemple. Il aurait été utilisé pour traquer des dirigeants politiques, des journalistes et des activistes dans le monde entier.

Qui pirate les téléphones ?

Les pirates informatiques ciblent les propriétaires de smartphones pour voler des données personnelles, demander des rançons et faire fuiter des données sensibles, entre autres activités illicites. La plupart des pirates de téléphones appartiennent à l'un des cinq groupes suivants :

- Les cybercriminels : ces individus ou groupes se livrent à des activités illégales en ligne, y compris le piratage de téléphones, dans le but de réaliser des gains financiers. Ils volent souvent des données personnelles, les vendent sur le Dark Web et mènent des activités frauduleuses.

- Les pirates informatiques et hacktivistes : les pirates et les hacktivistes piratent des téléphones pour diverses raisons, notamment politiques, commerciales, personnelles ou idéologiques, dans le but d'exposer des vulnérabilités, de promouvoir une cause ou de perturber des systèmes.

- Les escrocs : ces personnes utilisent des techniques trompeuses pour inciter les utilisateurs de téléphones à révéler des données personnelles, souvent dans le but de commettre une fraude financière ou un vol d'identité. Les escrocs orchestrent souvent des opérations de phishing par e-mail. Vous devez donc vous méfier des e-mails, des SMS et des appels téléphoniques suspects.

- Les menaces d'initiés : les menaces internes proviennent de l'intérieur d'une organisation. Ces personnes ont généralement un accès autorisé aux téléphones et exploitent leurs privilèges pour obtenir un accès non autorisé ou faire fuiter des données sensibles.

- Les agences gouvernementales : certaines agences gouvernementales de renseignement peuvent pirater des smartphones dans le cadre de leurs activités de sécurité nationale et de lutte contre le terrorisme. Dans certaines circonstances, ils peuvent exploiter les vulnérabilités des systèmes d'exploitation des téléphones ou utiliser des logiciels espions avancés pour y accéder. En surveillant les communications et en suivant les mouvements, ils peuvent recueillir des informations cruciales pour découvrir des menaces potentielles et protéger les citoyens.

Prêt à affronter les pirates informatiques ? Nous sommes à vos côtés ! Protégez vos appareils et vos données en ligne grâce à ces huit conseils pour se protéger contre les pirates informatiques.

Les signes que votre téléphone a été piraté

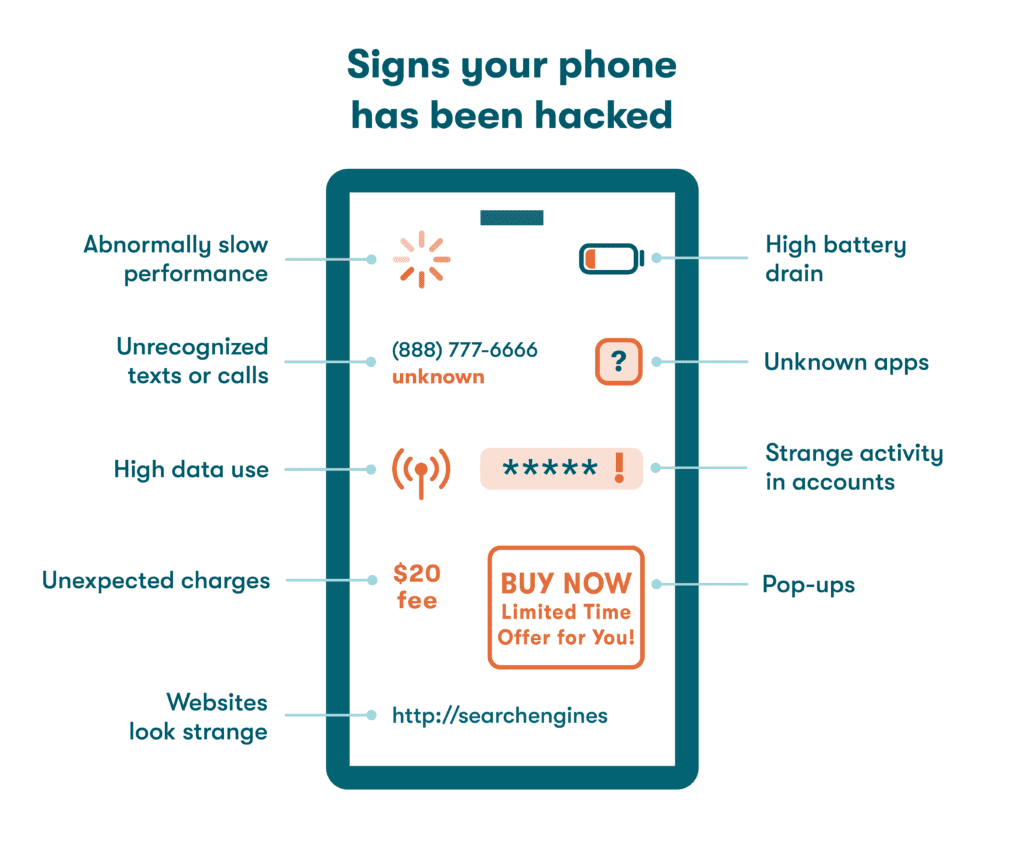

Après avoir constaté une activité suspecte sur votre smartphone, la première question qui vous vient à l'esprit est probablement la suivante : comment puis-je savoir si mon téléphone a été piraté ? Certains signes révélateurs du piratage de téléphone peuvent vous aider à identifier si vous êtes devenu une cible.

Soyez attentif aux signes suivants pour savoir si votre téléphone a été piraté :

- Applications inconnues : si vous voyez sur votre téléphone des applications inconnues que vous ne vous souvenez pas avoir installées, cela peut signifier qu'il y a un risque de compromission. Cependant, ne confondez pas ces applications avec les bloatwares, qui sont les applications préinstallées inutiles fournies avec votre téléphone.

- Décharge importante de la batterie : Si la batterie de votre téléphone se décharge trop rapidement, même en cas d'utilisation normale, cela peut être dû à des processus malveillants qui s'exécutent en arrière-plan.

- Performances anormalement lentes : si votre téléphone est soudainement léthargique et met plus de temps à ouvrir les applications ou à répondre aux commandes, cela peut être le signe d'un logiciel malveillant ou d'une activité non autorisée. Si vous avez des appels interrompus, des SMS manquants, des blocages fréquents, des pannes ou des redémarrages inattendus, cela peut être dû à des applications indésirables en arrière-plan qui épuisent la puissance de traitement de votre téléphone.

- Activité étrange sur les comptes en ligne : si vous remarquez une activité suspecte, comme des tentatives de connexion ou des modifications des paramètres de votre compte, cela peut signifier que quelqu'un a obtenu un accès non autorisé à vos comptes par l'intermédiaire de votre téléphone.

- SMS ou appels non reconnus dans vos journaux : les SMS ou des appels provenant de numéros inconnus dans votre téléphone peuvent signifier que quelqu'un d'autre utilise votre téléphone ou intercepte vos communications. Vérifiez régulièrement vos journaux d'appels pour détecter toute activité inhabituelle et envisagez de bloquer et de signaler les numéros inconnus.

- Fenêtres contextuelles : vous voyez des fenêtres publicitaires persistantes et intrusives sur votre téléphone ? Ces fenêtres contextuelles, en particulier celles qui apparaissent en dehors des applications que vous utilisez, peuvent être le signe d'une infection par un logiciel publicitaire. Pour prévenir d'autres problèmes, évitez de cliquer sur ces fenêtres contextuelles ou de les ouvrir.

- Consommation élevée de données : une utilisation excessive des données, au-delà de vos habitudes, surtout si vous n'avez pas modifié vos habitudes d'utilisation de l'Internet, peut signifier que des logiciels malveillants ou des processus non autorisés consomment des données en arrière-plan.

- Les sites Web semblent étranges : si les sites web que vous visitez régulièrement apparaissent soudainement déformés, ont des mises en page inhabituelles ou affichent un contenu inattendu, cela peut signifier que votre smartphone est compromis et que vous êtes redirigé vers des sites Web dangereux.

- Frais inattendus sur votre facture de téléphone : des frais non autorisés peuvent résulter d'applications indésirables qui consomment trop de données et entraînent des frais supplémentaires. Certaines applications, connues sous le nom de fleeceware, peuvent gonfler votre facture avec des frais inutiles.

L'appareil photo de mon téléphone peut-il être piraté ?

Si votre téléphone a été compromis, il est possible pour quelqu'un de pirater à distance votre appareil photo et de vous espionner en temps réel, en particulier lorsque vous êtes connecté à un réseau Wi-Fi public non sécurisé.

Si vous pensez que votre appareil photo a fait l'objet d'un accès non autorisé, surveillez les photos et vidéos inconnues dans votre galerie et méfiez-vous de l'activation inattendue de l'icône du flash ou de l'enregistrement. Ces signes peuvent indiquer que quelqu'un d'autre a pris le contrôle de votre appareil photo à votre insu.

Que faire si votre téléphone est piraté ?

Si votre téléphone est piraté, vous devez agir rapidement pour limiter les dégâts. Voici ce qu'il faut faire si vous pensez que votre téléphone a été piraté :

- Supprimez les applications non reconnues ou suspectes : examinez attentivement toutes vos applications et désinstallez celles qui vous semblent inconnues ou suspectes. Les pirates informatiques déguisent parfois des logiciels malveillants en applications d'arrière-plan inoffensives. Il est donc important de vérifier et de supprimer toutes les applications qui suscitent des inquiétudes.

- Exécutez un logiciel anti-malware : utilisez un scanner de logiciels malveillants fiable et un outil de suppression pour analyser minutieusement votre téléphone à la recherche de logiciels malveillants. Cela permet de s'assurer que toutes les traces du piratage sont identifiées et supprimées.

- Désactivez votre hotspot personnel et votre Bluetooth : la diffusion de votre hotspot personnel ou le maintien de votre Bluetooth activé peut exposer votre téléphone à des pirates potentiels. Désactivez le hotspot et le Bluetooth de votre smartphone lorsque vous ne les utilisez pas, et définissez un mot de passe fort pour empêcher tout accès non autorisé à votre réseau.

- Changez vos mots de passe : rendez vos anciens mots de passe inutiles en les mettant tous à jour immédiatement. Cela permet de limiter l'accès non autorisé à vos comptes et de protéger vos informations personnelles.

- Dites à vos contacts d'ignorer tout message suspect provenant de vos contacts : les pirates informatiques peuvent utiliser votre appareil compromis pour envoyer des messages frauduleux ou malveillants. En avertissant vos contacts, vous leur éviterez de tomber dans le piège des escroqueries ou des logiciels malveillants.

- Restaurez votre appareil : envisagez une réinitialisation d'usine en dernier recours pour éliminer les logiciels malveillants de votre téléphone. N'oubliez pas que cette mesure entraînera la suppression de toutes les données enregistrées sur votre appareil. Il est donc conseillé de faire une sauvegarde de vos contacts, photos, notes et autres fichiers importants au préalable. Soyez prudent lorsque vous réinitialisez votre téléphone, car il existe un risque de perdre involontairement des données précieuses. Vous pouvez restaurer les paramètres d'usine des smartphones Android et iPhone à l'aide de leurs guides officiels respectifs.

Comment protéger votre téléphone contre le piratage

De petites mesures comme la mise à jour de votre téléphone et l'activation de paramètres de sécurité tels que la double authentification contribueront grandement à protéger votre téléphone contre les pirates informatiques. Trouvez ci-après les meilleurs moyens d'empêcher le piratage de votre téléphone :

- Gardez votre téléphone sur vous : l'un des moyens les plus faciles de pirater votre téléphone est l'accès physique. Ne pas laisser votre téléphone sans surveillance peut réduire considérablement le risque de vol et empêcher tout accès non autorisé à votre appareil. Assurez-vous d'ajouter un code d'accès fort et unique à votre téléphone pour renforcer la sécurité.

- Créez des mots de passe forts : l'utilisation de mots de passe faibles ou la réutilisation du même mot de passe pour plusieurs comptes permet aux pirates informatiques de déchiffrer plus facilement vos mots de passe en utilisant des attaques par force brute. Utilisez plutôt des mots de passe uniques et robustes pour tous vos comptes afin de maximiser la sécurité contre ces cyberattaques.

- Utilisez un gestionnaire de mots de passe : les gestionnaires de mots de passe créent des mots de passe forts et uniques pour tous vos comptes. Les gestionnaires de mots de passe avancés, comme Dashlane, sont souvent équipés de fonctions de sécurité supplémentaires, telles qu'un VPN, la double authentification et la surveillance du dark Web. Vous pouvez même les utiliser pour stocker en toute sécurité vos informations bancaires dans un portefeuille numérique, ce qui renforce la sécurité et facilite les achats en ligne.

- Activez la double authentification (2FA) : la double authentification ajoute une couche de sécurité supplémentaire en exigeant plus qu'un simple mot de passe pour accéder à vos comptes, ce qui complique la tâche des pirates informatiques. Vous pouvez également utiliser la technologie biométrique, comme la reconnaissance faciale, pour renforcer votre sécurité.

- Supprimez les messages suspects : le phishing est une tactique courante pour diffuser des logiciels malveillants ou convaincre les utilisateurs de révéler des informations privées. C'est pourquoi vous devez vous méfier des appels, des e-mails et des SMS inattendus ou suspects, et éviter de cliquer sur des liens ou des pièces jointes provenant de sources inconnues.

- Effacez fréquemment l'historique de votre navigation sur Internet : effacez régulièrement l'historique de votre navigateur, y compris les cookies et le cache, afin d'empêcher le profilage de vos activités en ligne et de protéger votre vie privée.

- N'utilisez pas de réseau WiFi public sans VPN : l'utilisation de réseaux WiFi publics non sécurisés vous expose au risque d'être la cible de pirates informatiques. C'est pourquoi vous devez toujours utiliser un réseau privé virtuel (ou VPN) pour vous connecter en toute sécurité à un réseau WiFi ouvert.

- Désactivez votre Bluetooth et votre hotspot lorsque vous ne les utilisez pas : en déconnectant votre téléphone de l'Internet et en désactivant le Bluetooth, vous créez un « vide » qui empêche les pirates informatiques d'accéder à distance à votre appareil ou d'installer des logiciels malveillants.

- Évitez le jailbreaking : le jailbreaking ou rooting consiste à modifier le système d'exploitation de votre téléphone pour contourner les limitations imposées par les développeurs ou les fabricants. Bien qu'il vous permette d'apporter des modifications personnalisées, il affaiblit également la sécurité intégrée de votre téléphone (car il fonctionne avec un système d'exploitation non pris en charge), ce qui permet aux pirates informatiques d'exploiter plus facilement les vulnérabilités et d'installer des logiciels malveillants.

- Ne téléchargez pas d'applications douteuses provenant de sources peu fiables : consultez les avis et faites des recherches avant d'installer une application. Si vous n'êtes pas sûr ou si vous avez des doutes quant à sa sécurité, il est préférable d'éviter de l'installer.

- Maintenez votre téléphone et vos applications à jour : maintenez vos applications et votre système d'exploitation à jour en installant les mises à jour et les correctifs lorsque vous y êtes invité. Ils contiennent souvent des corrections de bugs et des améliorations de la sécurité qui vous protègent contre les risques et les vulnérabilités connus.

- Utilisez un logiciel antivirus et anti-malware : même si vous êtes très prudent, des pirates informatiques et des logiciels malveillants peuvent toujours s'introduire dans votre téléphone. En exécutant régulièrement des logiciels antivirus et anti-malware fiables, vous pouvez rechercher et éliminer les menaces sur votre appareil tout en bénéficiant d'une protection en temps réel qui détecte les menaces émergentes.

- Verrouillez votre carte SIM : les systèmes d'exploitation actuels vous permettent de verrouiller votre téléphone et votre carte SIM à l'aide d'un code PIN afin d'éviter toute utilisation non autorisée. Cette mesure permet de s'assurer que votre téléphone ne soit utilisé qu'avec votre réseau mobile. Si vous avez un smartphone Android, vous pouvez verrouiller ou déverrouiller votre carte SIM en sélectionnant Plus de paramètres de sécurité dans Sécurité sous Paramètres. Pour un iPhone, vous pouvez y accéder en sélectionnant PIN de la carte SIM dans Mobile sous Préférences.

Protégez vos smartphones avec Dashlane

Avec Dashlane, il est facile de gérer vos mots de passe et bien plus encore pour protéger vos appareils, vos comptes et votre vie privée. Des fonctionnalités standard comme la double authentification, un VPN et le partage sécurisé des mots de passe réduisent le risque que des pirates informatiques accèdent à vos applications, contacts et données sensibles sur votre smartphone.

Le chiffrement de Dashlane fait passer la sécurité de votre appareil à un niveau supérieur. Grâce à une clé de chiffrement AES 256 bits, le portefeuille numérique enregistre vos informations de paiement de manière sécurisée, ce qui rend les transactions en ligne sur votre smartphone plus sûres et plus pratiques. De plus, la saisie automatique intelligente vous permet de saisir avec précision les informations de connexion sans vous soucier des enregistreurs de frappe ou de l'hameçonnage.

Dans le monde connecté actuel, les vulnérabilités en matière de cybersécurité peuvent se trouver n'importe où, de vos applications à votre smartwatch, en passant par vos appareils domestiques intelligents. Suivez notre liste de vérification de sécurité personnelle et découvrez comment Dashlane protège vos appareils personnels et vos données 24h/24 et 7j/7.

Foire aux questions (FAQ)

Quel est le modèle de téléphones le plus difficile à pirater ?

Les téléphones Android sont plus ciblés par les pirates informatiques parce qu'ils sont plus nombreux, mais les iPhones le sont aussi de plus en plus. Les iPhones sont plus difficiles à pirater en raison de leur environnement de développement fermé, alors que les appareils Android sont généralement plus faciles à pirater en raison de la nature ouverte du système d'exploitation.

Mon téléphone peut-il être piraté lorsqu'il est éteint ?

En un mot, la réponse est non. Le fait d'éteindre votre téléphone met fin à la plupart des tentatives de piratage, puisqu'il n'y a pas de connexion internet et qu'aucun code malveillant ne peut être exécuté. Toutefois, il convient de noter que les nouveaux modèles d'iPhone passent en mode basse consommation au lieu de s'éteindre complètement, ce qui permet d'activer des fonctionnalités telles que Localiser mon iPhone. Bien que cela soit peu probable, il existe une petite possibilité que des pirates informatiques exploitent cette fonctionnalité à l'avenir.

Quelqu'un peut-il pirater votre téléphone simplement en connaissant votre numéro ?

Oui, mais il n'est pas facile pour quelqu'un de pirater votre téléphone simplement en ayant votre numéro. La plupart du temps, les pirates informatiques utilisent votre numéro dans le cadre d'un plan plus vaste. Ils peuvent vous envoyer des messages sournois pour vous piéger, vous suivre à la trace, vous envoyer des liens nuisibles ou même intercepter les messages de double authentification à l'aide d'un logiciel espion.

Un site Web peut-il pirater votre téléphone ?

Oui. Des sites Web faux ou malveillants peuvent pirater votre téléphone en utilisant des techniques telles que les téléchargements non sollicités. Les pirates informatiques peuvent également exploiter des sites Web légitimes par le en se servant de fenêtres contextuelles et de bannières publicitaires malveillantes. Il est donc important de rester vigilant et d'éviter d'interagir avec des contenus en ligne suspects.

Références

- Statista, « Number of smartphones sold to end users worldwide from 2007 to 2021 », octobre 2022.

- McAfee, « McAfee 2023 Consumer Mobile Threat Report », février 2023.

- Dashlane, « L’iceberg du dark Web expliqué en des termes simples », juin 2023.

- Dashlane, « 11 cybermenaces à connaître et comment se défendre », avril 2023.

- Kaspersky, « Qu’est-ce qu’un cheval de Troie ? – Définition et explication »

- Kaspersky, « What is Jailbreaking – Definition and Explanation ».

- CNBC, « Here's how the recent Twitter attacks probably happened and why they're becoming more common », septembre 2019.

- MakeUseOf, « 5 Ways Hackers Use Public Wi-Fi to Steal Your Identity », juillet 2022.

- MakeUseOf, « 7 Security Risks You Need to Be Aware of When Using NFC », juin 2023.

- Forbes « How ‘Juice Jackers’ Plant Malware On Your Phone At Airports And Hotels », avril 2023.

- Wikipedia, « Cryptojacking ».

- Wikipedia, « IMSI-catcher ».

- Wikipedia, « Pegasus (spyware) »

- Dashlane, « Pourquoi Dashlane ne vous demandera jamais d’identifiants dans un e-mail ? (parce qu’il s’agit là d’une technique d’hameçonnage) », novembre 2021.

- Dashlane, « 8 astuces pour protéger vos comptes en ligne des pirates informatiques », mai 2023.

- TechTarget, « What is bloatware? How to identify and remove it ».

- SafetyDetectives, « What Is Fleeceware & How to Prevent Fleeceware Scams in 2023 » juin 2023.

- Dashlane, « 5 raisons pour lesquelles vous devriez régulièrement sauvegarder les données de votre ordinateur », mai 2023.

- Samsung, « How to perform Factory Reset on Android smartphone? » octobre 2020.

- Apple, « Réinitialiser votre iPhone, iPad ou iPod touch avec les réglages d’origine », juin 2023.

- Dashlane, « What the Hack is a Brute Force Attack? » février 2020.

- Dashlane, « Why You Need to Have Secure Passwords in 2023 », février 2023.

- Dashlane, « Comment un gestionnaire de mots de passe vous protège, vous et vos données », octobre 2022.

- Dashlane, « Are Digital Wallets Safe? » (Les portefeuilles numériques sont-ils sûrs ?) juin 2023.

- Dashlane, « Double authentification (2FA) : comment ça marche et pourquoi l’utiliser ? » juin 2022.

- Dashlane, « Pourquoi avez-vous besoin d'un VPN ? Ses 3 grands avantages pour votre sécurité », décembre 2022.

- Dashlane, « Les raisons pour lesquelles vous devriez tenir vos applications à jour », mars 2022.

- Dashlane, « La méthode la plus précise pour saisir automatiquement les formulaires sur le Web. »

- Dashlane, « Security and Privacy When You're Off the Clock » (Sécurité et protection de la vie privée en dehors des heures de travail).

- Nord VPN, « Android vs. iOS: Security comparison 2023 » janvier 2023.

- Euronews, « Your iPhone can be hacked with malware even when it’s switched off, new research finds », mai 2022.

- McAfee, « How Do Hackers Hack Phones and How Can I Prevent It? » septembre 2022.

- Kaspersky, « How to remove a hacker from your smartphone ».

- Avast, « How to Know If Your Phone Has Been Hacked », janvier 2023.

- Certo, « Can Someone Hack My Phone From My Number? » mars 2023.

- NordVPN, « What is bluejacking? How to avoid bluejacking attacks », janvier 2022.

- Dashlane, « Surveillance du dark Web ».

- CSO, « 11 types of hackers and how they will harm you », septembre 2020.

Inscrivez-vous pour connaître toute l'actualité de Dashlane