Ein Leitfaden für Anfänger zur Zwei-Faktor-Authentifizierung

Was 2-Faktor-Authentifizierung (2FA)?

2FA ist eine zusätzliche Sicherheitsebene für Ihr Konto, die über den Benutzernamen und das Passwort hinausgeht. Zusätzlich zu Ihrem Passwort ist ein zweiter Berechtigungsnachweis erforderlich, um auf Ihr Konto zugreifen zu können. Jedes Mal, wenn Sie sich bei einem Konto mit einem Passwort anmelden und die Anwendung Ihnen eine SMS mit einem Code an Ihr Telefon sendet, damit Sie Ihre Identität bestätigen können, verwenden Sie 2FA. Andere Beispiele für 2FA aus der Praxis sind:

- Transaktionen an Geldautomaten: sowohl Karte als auch PIN erforderlich

- Tankstellen: wo Sie eine Kreditkarte verwenden und Ihre Postleitzahl eingeben

Der Einsatz von 2-Faktor-Authentifizierung kann dabei helfen, Datenschutzverletzungen zu verhindern, die eine teure Bekämpfung erfordern und ggf. den Ruf eines Unternehmens schädigen. Anstatt sich allein auf Passwörter zu verlassen, wird durch 2FA der Schutz sowohl für die Identität des Benutzers Kreditkarte als auch für personenbezogene Informationen wie Kreditkartennummern und medizinische Details erhöht. Durch das Hinzufügen eines zweiten Authentifizierungsfaktors wird ein Sicherheitsnetz für Datenbanken mit gestohlenen Passwörtern und Phishing-Versuche erstellt.

„2FA, MFA, es ist schier unglaublich, wie viele dieser Angriffe nur deshalb erfolgreich sind, weil jemand die MFA nicht aktiviert hat … Wieder und wieder. Hätten diejenigen nur die 2FA aktiviert, wären einige dieser Angriffe nicht möglich gewesen … Auch ist es keine gute Idee, Passwörter wiederzuverwenden, aber wenn ich mich für nur eine Sache entscheiden müsste, dann 2FA.“

—Nicole Perlroth, Autorin und Reporterin aus Bereich Cybersicherheit, Lex Friedman Podcast, 20. Februar 2022

Möchten Sie mehr über die Verwendung eines Passwort-Managers für sich selbst oder mit Freunden und Familie erfahren?

Sehen Sie sich unseren Friends & Family-Tarif an oder testen Sie den Passwort-Manager von Dashlane kostenlos.

Welche Arten von Authentifizierungsfaktoren gibt es?

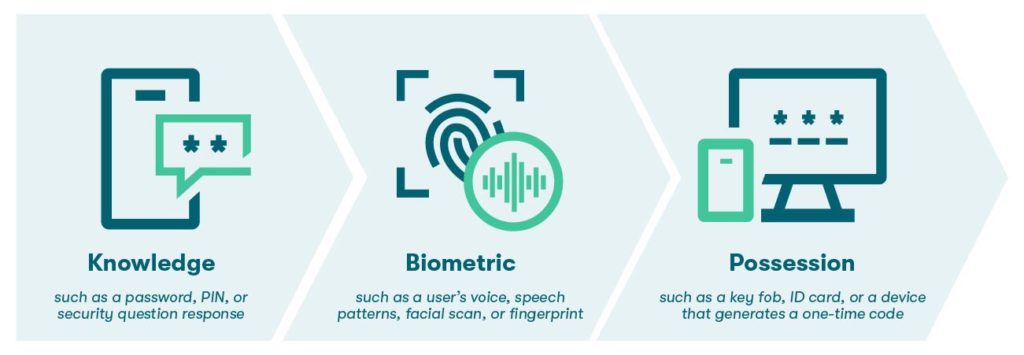

Ein Authentifizierungsfaktor ist eine eindeutige Anmeldeinformation, die ein Benutzer eingibt, um auf ein Online-Konto zuzugreifen (zum Beispiel ein Passwort). Im Allgemeinen beinhalten Authentifizierungsfaktoren etwas, das der Benutzer kennt, ist oder hat. Ein effektives Zwei-Faktor-Authentifizierungssystem nutzt Nachweise, die aus zwei der folgenden Kategorien stammen:

- Kenntnisfaktoren wie Passwort der Person, PIN oder Antwort auf Sicherheitsfrage

- Inhärente oder biometrische Faktoren, also persönliche Attribute wie Stimme des Benutzers, Sprachmuster, Gesichtsscan oder Fingerabdruck

- Besitzfaktoren wie Telefon oder elektronische Gerätesoftware, die einen einmaligen Authentifizierungscode bzw. ein physisches Token (wie z. B. einen Schlüsselanhänger oder eine Ausweiskarte) generieren

Es gibt weitere Authentifizierungsfaktoren, die bei der Zwei-Faktor-Authentifizierung aber meist keine Rolle spielen. Multi-Faktor-Authentifizierung kann zudem einen Zeitfaktor beinhalten. Das heißt, dass der Benutzer innerhalb einer bestimmten Anzahl von Minuten reagieren muss, um Zugriff zu erhalten. Alternativ kann es einen Standortfaktor geben, der je nach dem GPS-Standort des Benutzers Zugriff gewährt oder verweigert.

Wie genau funktioniert 2FA?

Der Authentifizierungsprozess beginnt in der Regel mit der Eingabe von Benutzername und Passwort, sobald eine Website Anmeldedaten des Benutzers anfordert (einen Wissensfaktor). Wenn die Person die Daten erfolgreich eingibt, zeigt das System eine Aufforderung zum nächsten Schritt im Prozess an. Oftmals generiert 2FA-Software einen einmaligen Authentifizierungscode und sendet ihn an das designierte Gerät der Person (Beispiel für einen Besitzfaktor).

Der zweite Faktor stammt stets aus einer anderen Kategorie als der erste Faktor. Beispielsweise wird das System nicht nach zwei separaten Passwörtern fragen oder sowohl eine Fingerabdruckscan als auch einen Gesichtsscan verlangen.

Die Passwortherausforderung ist real. Sehen Sie sich diese sechs Passwortscherze an, die wir alle nachempfinden können.

Was sind die Vorteile einer Implementierung von 2-Faktor-Authentifizierung?

Die erhöhte Sicherheit eines Unternehmens durch Umstellung von Ein-Faktor- auf Zwei-Faktor-Authentifizierung ist mit vier wichtigen Vorteilen verbunden.

Zugriffskontrolle für einzelne Dateien, Ordner und Laufwerke

Wenn Unternehmen 2FA implementieren, können sie Server und Cloud-Speicher-Bereiche partitionieren, um für einzelne Ordner, Dateien und Laufwerke eine granulare Zugriffskontrolle zu erreichen. Solche Sicherheit ist besonders wichtig, wenn sie mit anderen Abteilungen, Anbietern oder externen Stakeholdern zusammenarbeiten müssen, ohne dass der Datenschutz beeinträchtigt wird.

Anpassbare Authentifizierungsoptionen je nach Präferenzen einzelner Benutzer

Die meisten Zwei-Faktor-Systeme lassen Benutzer bei der Anmeldung zwischen verschiedenen Möglichkeiten zur Authentifizierung wählen. Beispielsweise können Benutzer Zugriff über eine Authenticator-App auf einem Smartphone genehmigen bzw. einen einmaligen Authentifizierungscode eingeben, den sie per E-Mail erhalten. Diese einfache Option sorgt für eine schnelle, nahtlose Verbindungsherstellung, was angesichts wachsender Remote-Belegschaften immer wichtiger wird. Wenn Unternehmen die Erwartungen ihres Personals an ein überzeugendes, sicheres und vertrauliches Benutzererlebnis erfüllen, können sie eine vor allem auf Menschen gestützte Sicherheitskultur etablieren.

Einhaltung von Sicherheits- und Datenschutzbestimmungen

Wenn ein Unternehmen Sicherheits- und Datenschutzbestimmungen wie HIPAA für personenbezogene Gesundheitsdaten oder Criminal Justice Information Services (CJIS)-Vorschriften für Regierungsbehörden beachten müssen, erfüllen 2-Faktor-Authentifizierungssysteme die notwendigen Anforderungen. Außerdem können Unternehmen 2FA nutzen, wenn sie einen Bundeszuschuss erhalten, was eine Einhaltung des Federal Information Security Management Act (FISMA) erforderlich macht, oder Kreditkartendaten von Verbrauchern sammeln, was unter den Payment Card Industry Data Security Standard (PCI DSS) fällt.

Einfache, kostengünstige Integration in bestehende IT-Systeme

In den meisten Fällen können Unternehmen 2-Faktor-Authentifizierung implementieren, ohne dass sich das negativ auf die bestehenden Systeme auswirkt. Zwei-Faktor-Software ist zudem mit Single Sign-on (SSO)-Lösungen kompatibel, die Konten während einer ganzen Sitzung schützen, ohne wiederholte Anmeldungen zu erfordern.

Wie sicher ist 2-Faktor-Authentifizierung?

Fast alle großen Websites und Dienstleister haben bis 2017 2FA eingeführt, ein Beweis für deren Wirksamkeit. In dem Jahr gaben nur 28 % der Befragten in der Duo Labs State of the Auth-Umfrage an, 2-Faktor-Authentifizierung zu verwenden. Dieser Wert war 2021 auf 79 % der Umfrageteilnehmer angestiegen.

Bei richtiger Verwaltung kann Zwei-Faktor-Authentifizierung folgende Angriffe abwehren:

- Brute-Force-Angriffe, bei denen Hacker Anmeldedaten von Benutzern herausbekommen oder durch Ausprobieren die Verschlüsselung knacken

- Wörterbuchangriffe, bei denen versucht wird, Systeme mit Kombinationen von häufig verwendeten Passwortphrasen zu knacken

- Phishing, wenn Hacker sich als legitime Unternehmen ausgeben, um zu versuchen, Benutzer zum Eingeben ihrer Anmeldedaten zu veranlassen, und Spear-Phishing, bei dem anstatt einer riesigen E-Mail-Datenbank einzelne Opfer anvisiert werden

Außerdem können Unternehmen von der zusätzlichen Schutzschicht von 2FA profitieren, wenn viele Drittparteien (wie Anbieter oder Auftragnehmer) auf ihre digitalen Dienste und Systeme zugreifen. Firmen können die Sicherheit von 2FA-Systemen mit einem physischen Hardware-Token verbessern. Dabei kann es sich um ein USB-Laufwerk handeln, das als „Schlüssel“ dient und rund 20 Euro kostet.

Solche Geräte stellen für große Arbeitgeber jedoch eine erhebliche Investition dar, da sie auch verloren gehen oder gestohlen werden können. Authenticator-Apps sind in vielen Fällen eine bessere Wahl, da sie direkt auf dem Gerät von Benutzern einen Code generieren. So kann der Zugangsschlüssel nicht abgefangen werden (anders als beim Versand per SMS).

Zwei-Faktor-Authentifizierung ist zwar besser als Ein-Faktor-Authentifizierung, aber keine perfekte Lösung.

Probleme mit Passwörtern

Ein Sicherheitssystem ist stets so anfällig wie sein schwächster Zugangspunkt, z. B. ein Passwort, das ein Mitarbeiter auch für ungesicherte Websites verwendet. Die erste Ebene von 2-Faktor-Authentifizierung beruht oft auf dem unperfekten Passwortsystem, das folgende Risiken aufweist:

- Unsachgemäß gespeicherte Anmeldedaten wie Passwörter, die aufgeschrieben oder auf alten Festplatten gespeichert werden

- Schwache, wiederverwendete oder vergessene Passwörter

- Fehlende interne Anwendung von sicherheitsrelevanten Best Practices

- Rainbow-Table-Hacks mit Verwendung einer Tabelle von Hash-Werten zum Knacken einer verschlüsselten Datenbank

Ein weiteres häufiges Problem? Manche 2FA-Systeme fragen nicht nach dem zweiten Authentifizierungsfaktor, wenn Benutzer eine Passwortwiederherstellung anfordern und neue Anmeldedaten erstellen.

Laut Umfragedaten von NIST verwenden 54 % der Nutzer für alle Websites und Apps, die sie online aufrufen, weniger als fünf Passwörter. Das Ergebnis? Mit ausreichend Zeit und geeigneten Tools können Hacker durchschnittliche benutzerdefinierte Anmeldedaten herausfinden.

„Es würde schon ausreichen, dass jemand eine E-Mail abfängt oder in unser Gebäude eindringt und Haftnotizen mit Passwörtern findet. So könnte man unser ganzes Netzwerk inklusive Daten kompromittieren.“

— Steven Stanley, Senior VP of Technology, ePromos

Schwachstellen bei der Verwendung von SMS

Die am häufigsten verwendete 2FA-Methode besteht aus dem Empfang eines einmaligen Authentifizierungscodes per SMS. Das System kann allerdings nicht prüfen, ob Sie tatsächlich die Person sind, die die SMS-Nachricht erhält, da sich auch Telefonnummern hacken und spoofen lassen. Wenn sich Hacker Zugriff auf Ihr Konto bei einem Drahtlosanbieter verschaffen, können sie alle an Sie gerichteten Nachrichten abfangen, einschließlich 2FA-Zugangscodes.

Darum empfiehlt NIST inzwischen keine Zwei-Faktor-Authentifizierungssysteme mehr, bei denen SMS-Nachrichten in Kombination mit einem Passwort verwendet werden. Die oben genannte Duo-Studie hat jedoch ergeben, dass SMS-Nachrichten 2021 weiterhin der am meisten verwendete zweite 2FA-Faktor waren. Der Faktor war mehr als 85 % der Befragten bekannt.

Dieser Faktor wurde auch als der benutzerfreundlichste zweite Faktor und als bevorzugte Wahl von Benutzern betrachtet: Mehr als die Hälfte (53,4 %) der Befragten gaben SMS-Nachrichten als Präferenz an. Nur 20,2 % entschieden sich für die zweite Wahl (E-Mail). Weniger als 10 % der Befragten gaben an, bei der Einrichtung eines neuen Kontos einen mobilen Passcode, einen telefonischen Rückruf, einen Sicherheitsschlüssel, eine Push-Benachrichtigung oder ein Hardware-Token zu bevorzugen.

Wie sieht die Zukunft von 2-Faktor-Authentifizierung aus?

Wenn man einen Blick in die Zukunft wirft, wird 2-Faktor-Authentifizierung wahrscheinlich ausgebaut werden, um die Sicherheitsanforderungen von Unternehmen und Verbrauchern zu erfüllen. Im Folgenden stellen wir Ihnen die bemerkenswertesten Innovationen aus dem Bereich 2FA und darüber hinaus vor.

Multi-Faktor-Authentifizierung

Unternehmen, die höheren Datenschutz benötigen, können ein Upgrade von 2FA auf Multi-Faktor-Authentifizierung (MFA) vornehmen. Für MFA kommen bei jeder Zugangssitzung drei oder mehr Authentifizierungsmethoden zum Einsatz. Laut Alex Weinert, Group Program Manager for Identity Security and Protection bei Microsoft, wehrt MFA 99,9 % aller Hacking-Versuche auf Cloud-Dienste von Unternehmen ab.

Beim häufigsten Beispiel für MFA kombinieren sichere 3-Faktor-Authentifizierungssysteme ein Passwort sowie ein physisches Token mit einem Fingerabdruckscan, Sprachauthentifizierung oder einer anderen Form von biometrischer Sicherheit.

Laut Daten von Markets und Markets wird Multi-Faktor-Authentifizierung bis 2027 seinen aktuell geschätzten Wert von 12,9 Milliarden Dollar auf 26,7 Milliarden Dollar mehr als verdoppeln. Treibende Faktoren für das Wachstum sind:

- Eine globale Landschaft, die durch zunehmend strengere staatliche Vorschriften gekennzeichnet ist

- Das exponentielle Wachstum von Online-Service- und Einzelhandelstransaktionen

- Die umfassende Umstellung auf Cloud-basierte Server und Plattformen

- Das Wachstum des Internets der Dinge (IoT) sowie von BYOD-Landschaften

- Der statistisch belegte Anstieg von Online-Identitätsdiebstahl und -betrug sowie die enormen Kosten, die mit solchen Vorfällen verbunden sind (ob privat oder geschäftlich)

Passwortlose Datenschutzmaßnahmen

Immer mehr Unternehmen setzen auf passwortlose Authentifizierung. Neue Faktoren, die infrage kommen, beinhalten Zugriff je nach Tageszeit, Gerätetyp und Standort. Viele Unternehmen experimentieren zudem mit verhaltensbasierten Biometriedaten, z. B. wie Benutzer ihre Maus bewegen, wie schnell sie tippen oder auch die Länge von Tastenanschlägen. Mit solchen technischen Innovationen können Unternehmen bei Bedarf von 2FA oder MFA auf kontinuierliche Authentifizierung umstellen.

Trotz der Unvollkommenheit von 2-Faktor-Authentifizierung verringert das Aufrüsten von einem Single-Password-System auf ein 2FA-Modell die Wahrscheinlichkeit kostspieliger Datenschutzverletzungen deutlich. Eine Verringerung des Risikos, das mit der Arbeit bzw. dem Online-Einkauf bei einem Unternehmen verbunden ist, ist ein Beleg dafür, wie gut eine Marke ihre Kunden und Stakeholder behandelt.

Was ist die beste Software für 2-Faktor-Authentifizierung?

Mehr als 20.000 Unternehmen haben sich bereits für Dashlane entschieden, um sich vor Sicherheitsverletzungen zu schützen. Dashlane nutzt 2FA, eine Zero-Knowledge-Architektur und die stärkste 256-Bit-Verschlüsselung auf dem Markt, um Teams ein einfaches Benutzererlebnis zu bieten, ohne dabei auf kritische Sicherheit verzichten zu müssen. Kontaktieren Sie uns noch heute, um bei einem Dashlane-Cybersicherheits-Experten eine Live-Demo anzufordern.

Erfahren Sie, wie branchenführende Passwortverwaltungslösungen und SSO alle Zugriffspunkte in Ihrem Unternehmen schützen können. Jetzt lesen: Warum Sie Passwortverwaltung und SSO integrieren sollten.

Referenzen:

- Individuals use two-factor authentication, biometrics to protect information. Security Magazine.

- Back to basics: What’s multi-factor authentication – and why should I care? NIST.

- Microsoft: Using multi-factor authentication blocks 99.9 % of account hacks. ZDNet.

- Facebooks password breach suggests the public sees cybersecurity as obsolete. Forbes.

- 2022 data breach investigations report. Verizon.

- What the hack is 2FA? Dashlane.

- State of the Auth 2021. Duo Labs.

- NIST Special Publications 800-63B. National Institute of Standards and Technology.

- Two-factor authentication. Educause.

Melden Sie sich an, um Neuigkeiten und Updates zu Dashlane zu erhalten