Gestion des identités et des accès : votre guide des termes communs

Nous vous présentons de nouveaux termes clés en matière de cybersécurité et un guide de référence pratique pour que vous puissiez les avoir tous en un seul endroit. Dans ce deuxième article de notre série blog en cinq parties, nous allons aborder plus en détail la gestion des identités et des accès (IAM).

Nous vous présentons de nouveaux termes clés en matière de cybersécurité et un guide de référence pratique pour que vous puissiez les avoir tous en un seul endroit. Dans ce deuxième article de notre série blog en cinq parties, nous allons aborder plus en détail la gestion des identités et des accès (IAM).

L'équipe de gestion des identités et des accès peut s'occuper des tâches de sécurité plus fastidieuses pour soulager les administrateurs informatiques. Par l'IAM, vous pouvez accorder automatiquement des autorisations aux employés, leur fournir des identifiants de connexion et vous connecter aux différents comptes grâce à l’authentification unique (SSO). Ces choses facilitent la vie des employés et des administrateurs informatiques.

Voici quelques termes clés que vous pourriez rencontrer lors de la recherche et de l'implémentation de l'IAM.

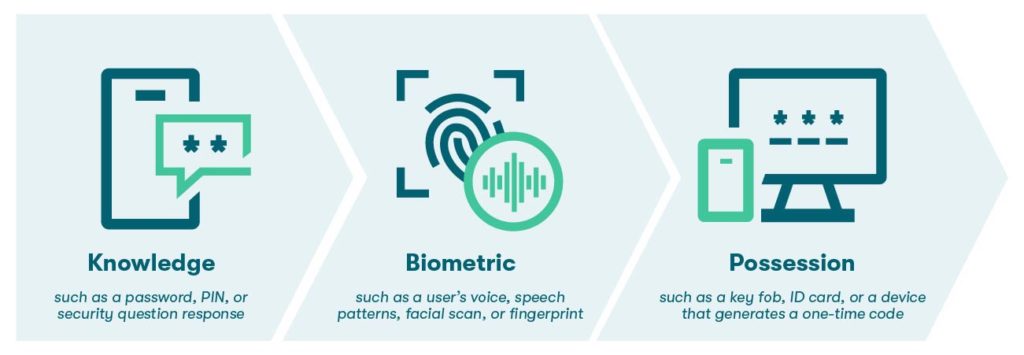

Double authentification (2FA) : processus de sécurité qui demande deux facteurs d'authentification différents avant que vous puissiez accéder à un compte ou un système. Également appelé vérification en deux étapes, la double authentification nécessite deux facteurs de vérification de deux catégories différentes parmi les suivantes :

- Quelque chose que vous connaissez (comme votre mot de passe ou un code PIN)

- Une partie de vous (comme votre empreinte digitale ou votre voix)

- Quelque chose que vous possédez (comme un smartphone ou un badge)

IAM (gestion des identités et des accès) : un ensemble de technologies, de politiques et de processus qui aide votre organisation à gérer de manière centralisée les rôles et les activités des utilisateurs et à appliquer les politiques en matière de sécurité. Les solutions IAM répondent à quatre objectifs principaux : l'authentification, l'autorisation, la gestion des utilisateurs et l'annuaire centralisé d'utilisateurs.

Vous souhaitez en savoir plus sur l'IAM ? Consultez notre livre blanc, Les bases de la gestion des identités et des accès.

MFA (authentification multifacteurs) : un processus de sécurité similaire à la double authentification qui nécessite au moins deux facteurs d'authentification pour obtenir un accès. La MFA et la double authentification sont souvent utilisées de manière interchangeable ; la différence principale entre elles est que la MFA peut avoir trois étapes de vérification ou plus.

SCIM (système de gestion des identités inter-domaines) : un protocole standard ouvert qui permet aux systèmes informatiques ou aux domaines d'échanger des informations d'identité des utilisateurs. Le SCIM est couramment utilisé pour automatiser l'autorisation d'accès aux utilisateurs.

SSL (couche de socket sécurisé) : un protocole pour le chiffrement des informations envoyées sur le Web. La SSL est couramment utilisée sur les sites Web pour chiffrer les connexions entre le navigateur et le serveur Web.

SSO (authentification unique) : une méthode d'authentification utilisateur qui permet aux employés de se connecter avec un seul ensemble d'identifiants pour accéder à plusieurs comptes. La SSO s'intègre souvent à un gestionnaire de mots de passe et d'autres outils IAM pour simplifier les connexions.

Jeton : un appareil physique ou numérique dont vous avez besoin pour accéder à une ressource informatique protégée, une application en l'occurrence. Les jetons, par exemple un badge physique ou un code numérique, sont couramment utilisés pour la double authentification (2FA) ou l'authentification multifacteurs (MFA).

Nous espérons que ce glossaire vous éclaire un peu sur l'IAM.

Pour plus de sujets et définitions clés, n'oubliez pas de télécharger notre Guide essentiel des termes courants de la cybersécurité et gardez-le sous la main.

Inscrivez-vous pour connaître toute l'actualité de Dashlane