Le guide de double authentification du débutant

Qu'est-ce que la double authentification (2FA) ?

La double authentification est un moyen de renforcer la sécurité de vos comptes en exigeant un élément d’identification outre le nom d’utilisateur et le mot de passe. Elle demande un autre identifiant, en dehors de votre mot de passe, pour vous permettre d'avoir accès à votre compte. Chaque fois que vous vous connectez à un compte avec mot de passe et que l'application transmet un code sur votre téléphone pour confirmer votre identité, vous avez utilisé la double authentification. D'autres exemples de double authentification réelle comprennent :

- Les transactions au GAB qui demandent une carte et un code PIN

- Les pompes à gaz – où vous utilisez une carte bancaire et saisissez votre code postal pour payer

L'adoption de la double authentification peut aider à prévenir des violations de données qui exigent une atténuation coûteuse et potentiellement entacher la réputation d'une organisation. Au lieu de s'appuyer sur des mots de passe uniquement, la double authentification augmente la protection sur l'identité de l'utilisateur aussi bien que sur les informations privées, telles que les numéros de carte de crédit et les informations médicales. L'ajout d'un second facteur d'authentification crée un filet de sécurité pour les bases de données de mots de passe volées et l'hameçonnage.

« Un nombre incalculable d’attaques auraient pu être évitées en activant la 2FA ou la MFA... c’est quelque chose que j’observe tout le temps. Il faut impérativement que nous cessions de réutiliser les mêmes mots de passe, mais le plus important est sans aucun doute d’implémenter la 2FA ».

—Nicole Perlroth, auteur et journaliste en cybersécurité, Podcast Lex Friedman, 20 février 2022

Vous voulez en savoir plus sur l'utilisation d'un gestionnaire de mots de passe, seul ou avec vos amis et votre famille ?

Découvrez notre forfait Friends and Family ou essayez gratuitement le gestionnaire de mots de passe Dashlane.

Quels sont les différents types de facteurs d'authentification ?

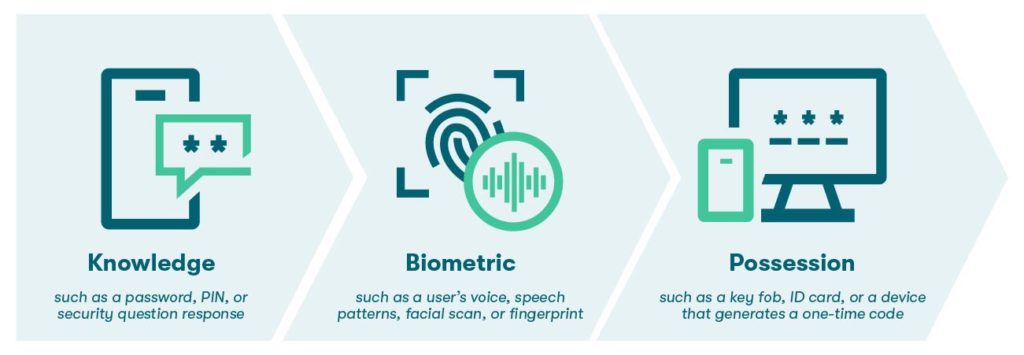

Un facteur d'authentification est un identifiant unique que l'utilisateur saisie pour accéder à un compte en ligne, à l'instar d'un mot de passe. En général, les facteurs d'authentification comprennent un élément que utilisateur connaît, est, ou a utilisé. Un système d'authentification à double facteur efficace utilise des données provenant de deux de ces catégories :

- Facteurs de connaissance tels que le mot de passe de la personne, le code PIN ou la réponse aux questions de sécurité

- Les facteurs biométriques ou d'inhérence, c'est-à-dire les attributs personnels tels que la voix de l'utilisateur, les schémas vocaux, la numérisation du visage ou l'empreinte digitale.

- Les facteurs de possession comme téléphone ou un logiciel d'appareil électronique qui génère un code d'authentification unique ou un jeton physique tel qu'un bouton de clé ou une carte d'identité

Il existe d'autres facteurs d'authentification mais ils n'ont généralement pas un rôle dans l'authentification en deux parties. L'authentification multifacteur peut également comprendre un facteur de temps, ce qui signifie que l'utilisateur doit répondre en l'espace d'un certain nombre de minutes pour obtenir l'accès ou le facteur d'emplacement qui accorde ou refuse l'accès, en fonction de l'emplacement du GPS de l'utilisateur.

Comment fonctionne réellement la double authentification ?

Le processus d'authentification commence généralement avec la saisie du nom et du mot de passe lorsque le site demande les identifiants de l'utilisateur (un facteur de connaissance). Si la personne saisie correctement ces informations, le système envoie une invite pour la prochaine étape du processus. Le logiciel de double authentification génère souvent un code d'authentification unique et l'envoie à l'appareil désigné de la personne, un exemple de facteur de possession.

Le deuxième facteur vient toujours d'une catégorie différente de celle du premier facteur. Par exemple, le système ne demandera pas deux mots de passe distincts, ni l'empreinte digitale et la numérisation du visage.

La douleur du mot de passe est réelle. Consultez ces six blagues de mot de passe virales auxquelles nous pouvons tous nous identifier.

Quels sont les avantages de l'application d'une double authentification (2FA) ?

L'amélioration de la sécurité d'une organisation de l'authentification simple à double est associée à quatre avantages précieux.

Contrôle d'accès pour les fichiers individuels, les dossiers et les lecteurs

Lorsqu'une organisation applique la double authentification, elle peut partitionner les espaces de stockage des serveurs et du cloud et créer un contrôle d'accès granulaire pour des dossiers, fichiers et lecteurs spécifiques. Ce niveau de sécurité est particulièrement important si l'on doit maintenir la collaboration avec d'autres départements, fournisseurs ou partenaires externes sans compromettre la confidentialité des données.

Options d'authentification personnalisables pour correspondre aux préférences de chaque utilisateur

La plupart des systèmes à double facteur permettent aux utilisateurs de choisir entre plusieurs méthodes d'authentification lorsqu'ils veulent se connecter au programme. Par exemple, ils peuvent choisir d'accorder l'accès sur une application d'authentification sur smartphone ou saisir un code d'authentification unique qu'ils recevront par email. Ce niveau de confort offre une connexion rapide et fluide, essentielle dans le paysage actuel grâce à sa main-d'œuvre éloignée en pleine expansion. Le fait de répondre aux attentes des employés en ce qui concerne une expérience utilisateur stimulante, sécurisée et confidentielle contribue également à instaurer une culture sécurité de l'humain au sein de l'organisation.

Conformité aux règlements de sécurité et de confidentialité des données

Si une organisation doit adhérer aux règlements de sécurité et de confidentialité des données comme l'HIPAA pour les données de santé du personnel ou la conformité aux services d’information de la justice criminelle (CJIS) pour les agences gouvernementales, les systèmes de double authentification répondent aux normes de conformité nécessaires. Les organisations peuvent également utiliser la double authentification si elles reçoivent un financement de subventions fédérales qui nécessitent la conformité à la Loi fédérale sur la gestion de sécurité (FISMA) ou si elles collectent les informations de carte de crédit du consommateur, ce qui relève des normes de sécurité sur les données de l'industrie de carte de paiement (PCI DSS).

Intégration simple et abordable dans les systèmes informatiques existants

Dans la plupart des cas, les entreprises peuvent facilement appliquer la double authentification sans affecter négativement les systèmes informatiques existants. Le logiciel de double facteur est également compatible avec les solutions de connexion unique (SSO) qui maintiennent la sécurité des comptes tout au long de la session sans demander des connexions répétées.

Comment sécuriser la double authentification ?

Presque tous les principaux sites Web et fournisseurs de services ont offert la double identification avant 2017, ce qui témoigne de son efficacité. Cette année-là, seulement 28 % des personnes interrogées au sondage Duo Labs de l'état de l'authentification ont déclaré avoir utilisé la double authentification, ce qui est passé à 79 % des personnes interrogées en 2021.

Lorsqu'elle est correctement administrée, la double authentification peut bloquer les types d'attaques suivants :

- Les attaques de force brutale dans lesquelles les pirates informatiques trouvent les identifiants de l'utilisateur ou brisent le chiffrement par essai et erreur

- Les attaques de dictionnaire qui tentent de créer une brèche dans les systèmes par des combinaisons de mots de passes couramment utilisés

- L'hameçonnage, lorsque les pirates informatiques représentent des organisations légitimes pour essayer de pousser les utilisateurs à saisir leurs identifiants et lancer l'hameçonnage, ce qui cible des victimes spécifiques au lieu d'une base de données e-mail massive

Les organisations peuvent également profiter d'une couche de protection supplémentaire offerte par la double authentification si des tierces personnes telles que les fournisseurs ou les entrepreneurs ont souvent accès à leurs services et systèmes numériques. Les entreprises peuvent améliorer la sécurité d'un système de double authentification grâce à un jeton matériel physique, souvent une clé USB qui sert de « clé » et coûte environ 20 $.

Toutefois, ces appareils représentent un investissement important pour les grands employeurs, surtout parce qu'ils peuvent également se perdre ou être volés. Les applications d'authentification sont souvent une meilleure solution, car elles génèrent un code directement sur l'appareil de l'utilisateur, de sorte que la clé d'accès ne puisse être interceptée comme cela peut être le cas si elle est envoyée par SMS.

Même si la double authentification est meilleure que les systèmes de sécurité à facteur unique, elle n'est pas une solution parfaite.

Problèmes avec les mots de passe

Un système de sécurité est aussi vulnérable que son point d'accès le plus faible, tel qu'un mot de passe qu'un employé utilise également sur des sites non sécurisés. La première couche de la double authentification repose souvent sur le système de mot de passe imparfait qui est vulnérable aux éléments suivants :

- Identifiants de connexion incorrectement stockés tels que les mots de passe qui sont écrit ou conservés dans de vieux disques durs

- Mots de passe utilisateur faible, réutilisé ou oubliés

- Défaut interne d'utiliser les bonnes pratiques de sécurité

- Astuces de tableau arc-en-ciel utilisant un tableau de valeurs de hachage pour pirater les bases de données codées

Un autre problème courant ? Certains systèmes de double authentification ne demandent pas un deuxième facteur d'authentification lorsque l'utilisateur demande la récupération du mot de passe et crée de nouveaux identifiants.

Selon les données de sondage rapportées par le NIST, 54 % des utilisateurs s'en tiennent à moins de cinq mots de passe pour tous les sites et applications qu'ils fréquentent en ligne. La conclusion Avec suffisamment de temps et les bons outils, les pirates informatiques peuvent trouver les identifiants créés par l'utilisateur moyen.

« Tout ce qu'il aurait fallu, c'était qu'un email soit intercepté ou que quelqu'un entre dans un immeuble pour trouver des notes adhésives avec des mots de passe, et l'ensemble de nos données et de notre réseau aurait été compromis ».

—Steven Stanley, responsable technologique, ePromos

Vulnérabilités SMS

La méthode de double authentification la plus utilisée consiste à recevoir un code d'authentification unique par SMS. Cependant, le système ne peut pas vérifier que vous êtes réellement la personne qui obtient le SMS, vu que les numéros de téléphone peuvent également être piratés ou usurpés. Si les pirates informatiques ont accès au compte de votre fournisseurs de services sans fil, ils peuvent intercepter tout message qui vous est destiné, y compris les codes d'accès à la double authentification.

En fait, le NIST ne recommande plus les systèmes de double authentification qui reposent sur les SMS avec un mot de passe. Toutefois, le rapport Duo cité plus haut a révélé que les SMS demeuraient le moyen de double authentification le plus utilisé en 2021 et connu par plus de 85 % des personnes interrogées.

Il a également été considéré comme le deuxième facteur le plus convivial et le choix préféré des utilisateurs, avec plus de la moitié (53,4 %) des personnes interrogées le choisissant comme méthode préférée. Seuls 20,2 % ont opté pour le deuxième choix, l'e-mail, et moins de 10 % des personnes interrogées ont déclaré qu'elles préféreraient un code d'accès mobile, un rappel téléphonique, une clé de sécurité, une notification Push ou un jeton matériel lors de la configuration d'un nouveau compte.

Quel est l'avenir de la double authentification ?

Lorsqu'on regarde en avant, la double authentification est susceptible de répondre aux exigences de sécurité des organisations et des utilisateurs de la même façon. Ce sont quelques-unes des innovations les plus remarquables de la double authentification et au-delà.

Authentification multifacteur

Les organisations nécessitant plus de sécurité de l'information peuvent souhaiter passer de la double authentification à l'authentification multifacteur (MFA), qui utilise trois méthodes d'authentification ou plus pour l'accès à chaque session. Selon Alex Weinert, responsable de programme du groupe pour la sécurité et la protection de l'identité chez Microsoft, la MFA bloque 99,99 % de tentatives de piratage sur les services de cloud de l'organisation.

Dans l'exemple le plus courant de MFA, les systèmes de triple authentification sécurisés combinent généralement un mot de passe et un jeton physique avec la numérisation de l'empreinte digitale, l'authentification vocale ou une autre forme de sécurité biométrique.

Selon les données issues de Markets and Markets, l'authentification multifacteur fera plus que doubler sa valeur estimée actuelle de 12,9 milliards de dollars à 26,7 milliards d'ici 2027. Les facteurs de motivation de cette croissance comprennent :

- Un paysage mondial marqué par des réglementations gouvernementales strictes

- L'augmentation exponentielle des services en ligne et des transactions au détail

- Le déplacement en masse vers les serveurs et les plateformes basées sur le cloud

- L'expansion évolutive de l'Internet des objets (IoT) et un paysage ou vous apportez vos propres appareils

- L'augmentation statistique du vol d'identité en ligne et de la fraude, ainsi que les coûts substantiels personnels et commerciaux de ces incidents

Mesures de confidentialité sans mot de passe

Plus d'organisations recherchent des mesures d'authentification sans mot de passe. Les nouveaux facteurs d'exploration comprennent l'accès basé sur une heure de la journée, le type d'appareil et l'emplacement géographique. Plusieurs entreprises expérimentent également la biométrie comportementale, comme la façon dont les utilisateurs déplacent la souris, la rapidité de saisie et la longueur de chaque frappe. Grâce aux innovations technologiques comme celles-ci, les organisations peuvent éventuellement passer de la double authentification à l'authentification continue.

Malgré les imperfections de la double authentification, la mise à niveau d'un système de mot de passe unique à un modèle de double authentification diminue considérablement la probabilité d'une faille de données coûteuse. La réduction des risques associés au travail, au partenariat ou à la vente en ligne à travers une organisation témoigne de la façon dont une marque traite ses clients et ses parties prenantes.

Quel est le meilleur logiciel pour la double authentification ?

Plus de 20.000 entreprises ont choisi Dashlane pour se protéger contre les violations de données. Dashlane utilise la double authentification, l'architecture « zero-knowledge » et le chiffrement 256 bits le plus puissant pour offrir aux équipes une expérience utilisateur simplifiée sans sacrifier la sécurité de données qui est essentielle. Contactez-nous dès aujourd'hui pour demander une démo en direct avec un expert en cybersécurité de Dashlane.

Découvrez comment les meilleures solutions de gestion de mot de passe et SSO peuvent aider à sécuriser tous les points d'accès de votre organisation. Lire maintenant : Pourquoi vous devez intégrer la gestion de mot de passe et le SSO.

Références :

- Les particuliers utilisent la double authentification et la biométrie pour protéger les informations. Magazine de sécurité.

- Retour aux bases : qu'est-ce que l'authentification multifacteur et pourquoi devrait-elle m'intéresser ? NIST.

- Microsoft : l'utilisation de l'authentification multifacteur bloque 99,99 % des piratages de comptes. ZDNet.

- La violation de mots de passe de Facebook suggère que le public voie la cybersécurité comme obsolète. Forbes.

- Rapport 2022 sur les enquêtes relatives aux violations de données. Verizon.

- Qu'est-ce que la double authentification ? Dashlane.

- État de l'authentification 2021. Duo Labs.

- Publications spéciales du NIST 800-63B. Institut national des normes et de la technologie.

- Double authentification. Educause.

Inscrivez-vous pour connaître toute l'actualité de Dashlane